Quelques dizaines en France

Des entreprises françaises en sont-elles arrivées à des niveaux d'utilisation de Windows NT telles, qu'elles pourraient avoir recours à Windows 2000 DataCenter ? Selon Jean-Philippe Chabaud, Chef de produit Windows 2000 pour la France, les références françaises autour de Windows 2000 Datacenter devraient se compter sur les doigts d'une main

Lire l'article

Les outils du marché

Comprendre les éléments cruciaux des réseaux Windows 2000, ainsi que les fonctions à rechercher dans les logiciels de surveillance, permet de prendre une décision d'achat en connaissance de cause. Il existe sur le marché un nombre incalculable d'outils offrant des fonctions de surveillance du réseau ; mais je n'en connais

Lire l'article

Le magasin avant l’entrepôt

De nombreux utilisateurs ne comprenant pas les différences entre un entrepôt et un magasin de données, considèrent le second comme le prédécesseur naturel du premier. Ils veulent développer un ou plusieurs magasins de données pour répondre à un besoin immédiat, puis convertir le ou les magasin(s) en entrepôt à une

Lire l'article

Les commandes javac et java

QShell possède environ 30 utilitaires intégrés accomplissant les tâches de base nécessaires pour naviguer dans le shell et exécuter des scripts ? Ce sont des fichiers exécutables contenant des commandes shell. Nous avons déjà vu deux commandes de navigation : cd et pwd. IBM livre également la quasi-totalité

Lire l'article

Ca vaut la peine

Les champ null valent-ils le coding supplémentaire nécessaire ? Je le pense, surtout pour les champs de type date, parce qu'ils nous donnent une autre valeur valide à ces champs (valeur dotée d'une signification spéciale et non ambiguà«). Les utilitaires système de l'OS/400 sont capables de traiter des champs potentiellement

Lire l'article

Le besoin de standards

Au cours de la décennie 1990, une foule de produits bases de données (DB2, Oracle, Sybase, Informix, Windows NT SQL Server, par exemple) et de plates-formes matérielles (mainframes, machines midrange, stations de travail, LAN, ordinateurs personnels, network computers, par exemple) se sont ligués avec l'évolution architecturale (traitements distribués, informatique client/serveur,

Lire l'article

Petite introduction à la programmation à l’aide d’un AGL

Mon expérience personnelle portant surtout sur l'utilisation d'Adélia, édité par la société Hardis, c'est surtout de celui-ci qu'il sera question, notamment dans les exemples pratiques illustrant mon propos. Comme tous les AGL, Adélia utilise un langage de programmation de type L4G (Langage de 4ème Génération), c'est à dire un langage

Lire l'article

Intégration aux bases de données

L'un des aspects les plus puissants du RPG IV est sa capacité à s'intégrer à la base de données AS/400. De multiples méthodes d'accès à la base de données ont évolué au cours des années, mais le RPG IV est le dénominateur commun des méthodes

Lire l'article

SEU003

Le module SEU003 met en oeuvre trois procédures nécessaires pour augmenter la taille de l'espace utilisateur et y insérer des lignes. La procédure UsrSpcAtr extrait l'attribut de l'espace utilisateur. Le programme utilise cet attribut pour déterminer la dimension initiale de l'espace utilisateur et plus tard pour calculer la nouvelle taille.

Lire l'article

Aujourd’hui, plus rien ne subsiste de l’ancien système

Aujourd'hui plus rien de ce qui existait auparavant ne subsiste. Le système est désormais organisé autour de 3 systèmes IBM AS/400, de 14 serveurs sous Novell Netware ou Microsoft Windows NT, et de 180 micro-ordinateurs sous Windows NT en réseau Token-Ring sous Netware. Les applications sont quant à elles développées

Lire l'article

3. Ne redoutez pas le sujet du langage Java – apprenez le modèle d’application distribué

Java sera maître du monde. Pourtant, nous sommes bien trop obsédés par la syntaxe et les particularités de Java. C'est un langage et vous pouvez l'apprendre. Là n'est pas le problème ! Le défi consiste changer de modèle de développement des applications actuelles : linéaire, monolithique, à un seul serveur,

Lire l'article

Présentation de la troupe

CODE Designer est la conséquence naturelle de l'association entre les DDS écrans, les fichiers d'impression et les outils de développement PC. L'interface WYSIWYG de CODE Designer permet de concevoir des fichiers complexes, à enregistrements multiples pour les écrans et l'impression. On peut glisser-déplacer les champs, les redimensionner et définir des

Lire l'article

Déployer les modifications

Après avoir codé et testé une nouvelle modification, l'étape suivante consiste à la transmettre à l'environnement de production. Tout d'abord, la modification doit être approuvée et planifiée. A ce stade, il faut aussi informer tous ceux que la modification concernera d'une manière ou d'une autre. Si on ne peut pas

Lire l'article

NDLR

Cet article est directement issu du forum Web francophone de discussion sur l'AS/400 : news.vienneinfo.org/nzn.fr.as400. A la fin de l'été, une discussion enflamée à propos des AGL et de leur utilité était née, générant de nombreux aller-retour. Basée sur l'expérience personnelle des

Lire l'article

Les API

Un tiers environ du Redbook est consacré à des exemples de programmes montrant comment atteindre et utiliser les API depuis des applications RPG IV. C'était un territoire réservé naguère aux seuls programmeurs C en raison de la relation entre les définitions API et le langage C. Les sujets suivants sont

Lire l'article

SEU007 et SEU008

Le module SEU007 effectue les fonctions liées à la touche F7,

en scindant le Facteur 2 étendu d'une carte C RPG ou en scindant une ligne de

commentaires. J'ai limité cette option aux sources RPGLE, mais vous pourriez

modifier ce comportement.

Le programme commence par tester le mode de

Retour sur investissement quasi-immédiat

L'ensemble de toutes ces fonctions a permis une gestion de l'AS/400 optimale, et de libérer ainsi du temps machine pour les développeurs. mais elles ont surtout permis d'éviter une augmentation d'effectifs, onéreuse pour la société. S'agissant des coûts, on peut noter que chez Maurin l'ensemble est revenu 30% moins cher

Lire l'article

2. Insistez sur les pourquoi et les comment

Quand quelqu'un vante les avantages d'une nouvelle technologie, ne pas se contenter de hocher la tête docilement. Harcelez-le. Demandez-lui comment et pourquoi cette technologie est meilleure, et surtout comment elle fera gagner davantage d'argent à votre entreprise.

Lire l'article

Accords de qualité de service

Une fois qu'un ASP est choisi, il faut s'assurer de signer des accords garantissant

la qualité de service à laquelle on peut s'attendre. Ces documents doivent détailler

les obligations de l'ASP ainsi que les compensations financières qu'il devra s'il

venait à ne pas être à la hauteur de vos attentes.

Promotion et test

Après avoir programmé une nouvelle modification, il faut déterminer qui devra la tester. On privilégiera une équipe d'Assurance Qualité (AQ) spécialisée ou des testeurs. Ce faisant, on libère les programmeurs qui peuvent passer à la tâche suivante, utilisant ainsi mieux leurs talents. La communication est importante durant le test parce

Lire l'articleLes plus consultés sur iTPro.fr

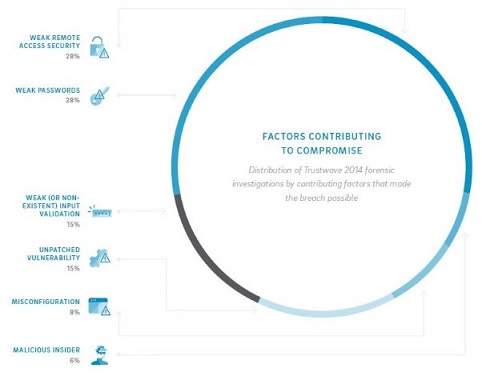

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- CESIN : un baromètre qui mesure le risque cyber réel

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer