NFS sur NT

Sun Microsystems a développé NFS pour faciliter le partage des fichiers entre les systèmes Unix dans les grands environnements informatiques décentralisés. Les fonctions NFS peuvent se mettre en oeuvre de deux manières : en utilisant un client NFS ou un serveur NFS. Le client NFS permet de monter les systèmes

Lire l'article

Articles

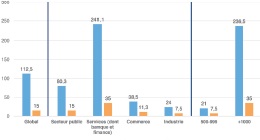

DB2/400 vs SQL Server

- Conte, Paul. " Can SQL Server 7.0, Now in Beta, Finally Challenge DB2/400? " NEWS/400, Avril 1998.

- Ross, Cheryl. " New Analyst Study Compares AS/400 and NT ".

Synopsis à l'adresse

http://www.news400.com/nwn/StoryBuild.cfm?StoryType_NWN&ID=841

l'intégralité à l'adresse http://www.as400.ibm.com/conslt/dhb.htm.

- Jones, Pam. Lire l'article

Externaliser ou traiter en interne ?

Il est possible d'externaliser une PKI et la gestion des certificats en faisant appel à une AC externe. Elle gèrera les certificats pour votre entreprise et vous n'aurez pas à héberger et maintenir un système d'AC interne. Toutefois vous perdrez la propriété de vos certificats et vous paierez des frais

Lire l'article

Mise en oeuvre de CyberCash

Pour développer votre boutique en ligne et intégrer le logiciel CyberCash vous

devez commencer par devenir commerçant CyberCash en suivant les 6 étapes suivantes

:

- Inscrivez-vous sur le site Web CyberCash.

- Obtenez un certificat numérique.

- Téléchargez et installez le logiciel MCK.

- Lire l'article

Puissance brute

Pour commencer par un exemple simple, examinons les performances de la commande SetObjAcc (Set Object Access), une fonction système OS/400 qui, à notre avis, est un moyen très efficace pour transférer des données du disque en mémoire. Mesurer les performances de cette commande donne une excellente base pour apprécier les

Lire l'article

Autres améliorations augmentant la facilité d’emploi

IBM a également apporté de nombreuses et importantes améliorations à la maniabilité en dehors d'OpsNav. S'agissant des performances, le moteur des bases de données a été amélioré de façon à réduire le nombre de cas où les chemins de données ouverts SQL (ODP) sont inutilisables. Concrètement, il s'agit des cas

Lire l'article

Nouvelle interface utilisateur

La première modification que l'on constate dans l'interface utilisateur de Notes 5.0 est sa nouvelle page d'accueil. La page d'accueil, le premier écran que l'on aperçoit après le démarrage de Notes, contient plusieurs icônes représentant la majorité des tâches que les utilisateurs souhaitent effectuer avec Notes : lire et rédiger

Lire l'article

CIFS sur Unix

La mise en oeuvre d'une solution CIFS du côté Unix est souvent la solution de partage de fichiers entre systèmes la plus propre, parce qu'elle n'oblige pas à installer de drivers spéciaux sur le serveur NT. Par ailleurs, de plus en plus d'éditeurs Unix incluent une forme ou une autre

Lire l'article

Ressources techniques

Pour vous aider à positionner l'AS/400 dans votre société, nous avons consulté des ressources très diverses. Vous trouverez ci-dessous des références à des articles, benchmarks, magazines, white papers et sites Web. (IBM propose aussi une liste d'articles, de white papers, et d'ouvrages à l'adresse http://www.as400.ibm.com/db2/db2awpm.htm, et on peut trouver d'autres

Lire l'article

Opter pour la technologie de la signature numérique avec le PKI

Avant d'opter pour une solution de signature numérique pour les transactions de commerce électronique de votre entreprise, vous devez décider quel est le modèle d'approbation par clé publique qui convient à votre entreprise et à vos applications. Si vous mettez en oeuvre des signatures numériques pour un petit groupe limité

Lire l'article

Présentation de CyberCash

CyberCash, fondé en 1994, développe des logiciels permettant d'accepter des paiements par carte et par chèque électronique via Internet. Le logiciel Merchant Connection Kit (MCK) de CyberCash pour Windows NT et les plates-formes UNIX peut se télécharger gratuitement du site Web de l'éditeur à l'adresse http://www.cybercash.com. CyberCash est

Lire l'article

Principes élémentaires des entrées/sorties dans les bases de données

Sans expliquer en détail ce qui se passe quand une application effectue une opération d'I/O de base de données, il est important de comprendre au moins l'essentiel. Avant que l'application puisse utiliser les données provenant d'un fichier, la(les) page(s) de mémoire virtuelle contenant les données doivent être transférées de la

Lire l'article

Imaginez ce qu’on peut faire

IBM Rochester n'a pas encore dit son dernier mot à propos du partitionnement logique.

Dans les prochaines versions de l'OS/400, les ingénieurs supprimeront la nécessité

de faire un IPL d'une partition pour modifier le nombre de processeurs ou la capacité

mémoire. Cela permettra une reconfiguration système réellement dynamique.

Nouvelles fonctionnalités d’installation

Une nouveauté intéressante de Notes 5.0 est que

le processus d'installation du client utilise InstallShield, un logiciel d'installation

standard en micro-informatique. InstallShield permet d'enregistrer une configuration

(avec l'option -r) et d'utiliser ensuite le fichier de réponses créé (SETUP.ISS)

pour faire des installations automatisées par la suite.

Il est possible

Attention, fragile

Le processus de duplication de Windows NT est un service capricieux dont l'installation

est délicate. La duplication a des capacités limitées et sert surtout à maintenir

des scripts de connexion synchronisés entre les contrôleurs de domaines.

Elle fonctionne très bien pour cette utilisation-là , en revanche pour sauvegarder

ou distribuer

Pouvez-vous justifier les coûts ?

Par rapport aux trois premiers volets, cette partie est la plus facile. Commencez par créer une matrice de solutions comprenant les éléments suivants :

- nouveau matériel (achat ou location)

- modifications de l'existant : matériel, mémoire et stockage, y compris les micro-ordinateurs

- achats et mises à niveau Lire l'article

Les logiciels de signature numérique

Plusieurs éditeurs ont intégré la fonctionnalité de signature numérique dans leurs solutions nécessitant une sécurité élevée : par exemple, Entrust/Solo et Entrust/Entelligence d'Entrust Technologies, Microsoft Certificate Server inclus dans Outlook, Pretty Good Privacy de Network Associates pour la messagerie et les fichiers, et SynCrypt de SynData Technologies. Tous ces produits

Lire l'article

Mise en oeuvre du commerce électronique

Il existe plusieurs logiciels de commerce électronique. Les environnements intégrés

comme Microsoft Site Server édition Commerce électronique, Electronic Commerce

Suite d'iCat et la ligne de produits INTERSHOP fournissent des outils de développement

de contenu de site Web, y compris les caddies et les fonctions comme la gestion

de clientèle.

Les

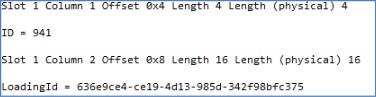

Fichiers et programmes de test

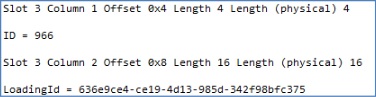

J'ai utilisé une instruction SQL Create Table pour créer le fichier de test Master, constitué de 40 champs, y compris les types de données Integer, Decimal, Character, Character Varying et Date. Ce fichier possède une clé primaire associée à un chemin d'accès unique, constituée d'un seul champ Integer dénommé MasterId.

Lire l'article

Les petits sites doivent-ils adopter le partitionnement logique ?

Pour l'instant, la fonction LPAR (Logical partitioning)

est destinée aux utilisateurs souhaitant rassembler plusieurs systèmes en un immense

et unique système multiprocesseurs.

Cette fonction convient également parfaitement à des sites qui disposent déjà

d'un grand système et qui souhaite répartir la charge de travail actuelle entre

plusieurs partitions d'OS/400.

Les plus consultés sur iTPro.fr

- CESIN : un baromètre qui mesure le risque cyber réel

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer