Un autre apport de laV4R5 à DB2 UDB réside dans les procédures

cataloguées Java. Avant la V4R5, on pouvait écrire des procédures cataloguées

en SQL ou tout autre langage évolué sur l'AS/400 (à l'exception de Java).

Les solutions business reposent essentiellement sur les procédures cataloguées

pour améliorer les performances et

Extrême business

mieux gérer le contrôle et l’encapsulation

de l’accès aux bases de données. Cette encapsulation facilite énormément le

portage des solutions sur des environnements multi-niveaux fort prisés dans

le monde de l’Internet. La logique de l’application peut faire appel à des procédures

cataloguées pour effectuer les accès aux bases de données, que les procédures

soient locales ou distantes.

Une procédure cataloguée Java sur AS/400 correspond à une méthode d’une classe

Java. DB2 UDB effectue la configuration nécessaire pour permettre à la JVM (Java

Virtual Machine) de l’AS/400 d’exécuter les requêtes spécifiées et effectuer

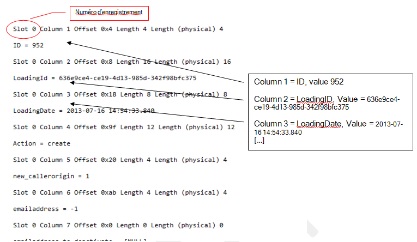

les conversions entre types de données SQL et objets Java. La figure 3 présente

le code source Java d’un exemple de procédure cataloguée qui renvoie le nombre

de clients d’une ville donnée. Tout ce qu’il faut faire après avoir produit

le fichier d’une classe avec ce code Java consiste à enregistrer la méthode

en tant que procédure cataloguée. Voici l’instruction SQL Create Procedure correspondant

à notre exemple de procédure :

Create Procedure GetCustCount

( In CustCity Char( 20 ),

Out CustCount Integer )

Language Java

Parameter Style DB2General

Not Fenced

External Name ‘CustClass!getCustCount’;

Une fois la procédure cataloguée Java enregistrée, DB2 UDB sait que lors de

toute invocation de la procédure cataloguée GetCustCount, il doit utiliser la

JVM AS/400 pour invoquer la méthode Java getCustCount et retourner les données

au format de données (integer) spécifié par l’appelant. Les procédures cataloguées

Java peuvent être invoquées à partir de toute interface (par exemple, ODBC,

JDBC) pouvant gérer les procédures cataloguées ; il n’est pas obligatoire de

décrire des clients Java pour invoquer ces procédures cataloguées (pour de plus

amples informations, consulter l’article « Calling an AS/400 Stored Procedure

with JDBC », mai 2000 en consultation exclusive sur le Web www.as400network.com).

De plus, la procédure Java elle-même dispose de plusieurs options permettant

d’accéder aux données AS/400. Mon exemple utilise l’interface JDBC pour accéder

aux données, mais on peut également utiliser SQLJ (qui signifie simplement SQL

embedded in Java), voire même les classes d’I/O au niveau des enregistrements

de l’AS/400 Java Toolbox pour accéder aux données.

SQLJ est une option plus viable en V4R5 pour accéder aux données AS/400 via

Java, car IBM a complètement repensé son implémentation pour offrir des performances

semblables au SQL statique et au SQL dynamique étendu. Dans les versions précédentes,

les requêtes SQLJ étaient simplement converties en appels JDBC dynamiques. Désormais,

on améliore les performances en utilisant le Profile Customizer SQLJ de DB2

sur une classe Java. SQLJ Profile Customizer fait partie du kit du développeur

Java V4R5 AS/400.

Les procédures cataloguées Java sur AS/400 procurent malgré

tout une grande souplesse pour le développement d’applications

Le support des ensembles de résultats n’a pas encore été intégré

aux procédures cataloguées Java, et on ne peut pas encore utiliser Java pour

créer des UDF (User-Defined Functions). Toutefois, les procédures cataloguées

Java sur AS/400 procurent malgré tout une grande souplesse pour le développement

d’applications. Il est possible de packager la logique d’une application existante

(écrite en RPG, Cobol ou autre langage évolué) dans des procédures cataloguées

pouvant être réutilisées dans des solutions e-business, et on peut écrire de

nouveaux algorithmes dans un langage de procédures plus portable, tel que Java

ou SQL.

Téléchargez cette ressource

Percer le brouillard des rançongiciels

Explorez les méandres d’une investigation de ransomware, avec les experts de Palo Alto Networks et Unit 42 pour faire la lumière dans la nébuleuse des rançongiciels. Plongez au cœur de l’enquête pour comprendre les méthodes, les outils et les tactiques utilisés par les acteurs de la menace. Découvrez comment prévenir les attaques, les contrer et minimiser leur impact. Des enseignements indispensables aux équipes cyber.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- La cybersécurité, c’est le rôle de tous !

- DORA : quels impacts après les six premiers mois de mise en conformité sur le terrain ?

- Cybersécurité : le secteur de la santé toujours au défi de la sécurité des e-mails

- Attaque Microsoft SharePoint, analyse et recommandations

- Devenir RSSI : quels parcours et de quelles qualités faire preuve ?