Le système d’exploitation IBM i a par défaut des fonctions d’audit intéressantes. Encore faut-il savoir les utiliser efficacement.

Maîtrisez l’audit sous IBM i

Pour apprendre comment activer et configurer ces fonctionnalités d’audit, PowerTech, éditeur spécialisé dans la sécurité des environnements IBM i, organise un webinar le jeudi 6 septembre à 11h. Monique Perrin, Consultante Senior, fera le point sur les options de bases et les possibilités les plus avancées du système.

Maîtrisez l’audit sous IBM i, Au programme :

• Configurer les valeurs Système de l’audit et gérer les données

• Mettre en place l’Audit au niveau du Profil Utilisateur et des Objets

• Impact du droit spécial *AUDIT

• Tirer parti du Journal d’Audit

Cet événement sera également l’occasion de mettre en lumière les limitations de l’audit et les solutions PowerTech pour exploiter au maximum les informations capturées par le système d’exploitation.

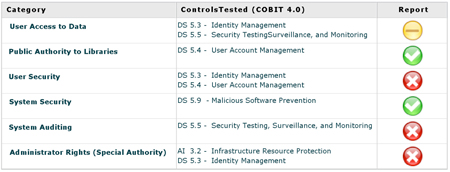

Exemple d’audit PowerTech.

Les participants pourront également tester le mini-Audit gratuit Compliance Assessment, pour obtenir en 10 minutes une vue complète de la sécurité du système et des éventuelles failles à corriger.

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution