La dynamique de l’Internet des Objets

Les entreprises repensent leurs stratégies et leur business model et pour ce faire, elles scrutent notamment les technologies émergentes et disruptives...

Lire l'article

DSI : les leviers pour anticiper les changements

Associer l’aspect technologique aux besoins et innovations métiers est un des défis du DSI « édition 2017 » !

Lire l'article

Les 10 Clés de la transformation numérique

La transformation numérique… Une réalité à laquelle aucune entreprise, même la plus petite, ne peut échapper. On en parle depuis des années et vous devriez y être préparés. Si ce n’est pas le cas, il n’est pas trop tard ! Voici les clés pour entamer à bon escient votre transformation...

Lire l'article

Voyage au pays des Containers

Concepts, paradigme et principaux composants afin de décrypter le sujet si vaste des Containers

Lire l'article

Comment sécuriser l’IoT dans l’industrie

Eclairage sur l’Usine du futur ou l’Industrie 4.0

Lire l'article

Les craintes des DSI face à l’audit des logiciels

Les DSI redoutent-il l’audit en cette fin d'année ?

Lire l'article

Comment empêcher la rupture numérique ?

Avoir une longueur d'avance grâce aux outils de collaboration

Lire l'article

Partenariat Dell EMC et Misco-inmac wstore : l’union fait la force

Numérisation, Mobilité et Cloud ont profondément transformé le paysage informatique des entreprises et le rôle des DSI

Lire l'article

Transformation numérique : les équipes sécurité ont un rôle à jouer

Quel est le rôle des équipes Sécurité au cœur des projets numériques ?

Lire l'article

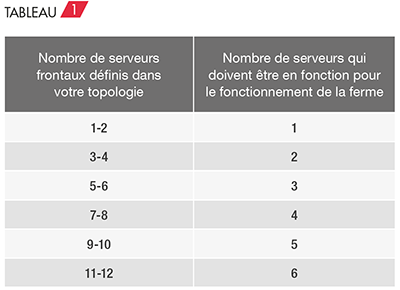

Haute disponibilite des serveurs frontaux en Skype 2015

Une autre tendance forte pour 2016 !

Lire l'article

La « vraie » rentabilité des projets Big Data

Les nouvelles techniques d’analyse bouleversent les prises de décisions au sein des entreprises.

Lire l'article

Au cœur du SOC : valoriser le renseignement sur les cybermenaces

Le paysage de la sécurité a profondément changé ces vingt dernières années.

Lire l'article

BYOD : comment l’encadrer au mieux au sein de l’entreprise ?

Si les bénéfices du BYOD au sein de l’entreprise ne sont plus à démontrer, la mise en œuvre et l’encadrement de cette pratique en accord avec la réglementation restent encore trop souvent méconnus des employeurs

Lire l'article

Les 4 tendances majeures qui redéfinissent l’ECM moderne

Lançons-nous dans un essai de définition de l'ECM moderne.

Lire l'article

Cyberattaques : les entreprises françaises peinent encore …

Si les cyberattaques sensibilisent les équipes IT, les entreprises françaises manquent de connaissances et de moyens efficaces pour les contrer.

Lire l'article

Les pièges du Big Data : Le Data Scientist amateur

Nous connaissons le potentiel du Big Data pour détecter les fraudes dans les services financiers.

Lire l'article

Crash d’infrastructure : 5 leçons à tirer par les éditeurs

Dans un contexte de course à l’innovation, les éditeurs doivent tirer les leçons de plusieurs déboires techniques qu’ont pu connaître récemment de grands noms du SaaS.

Lire l'article

Automatiser la visibilité réseau pour renforcer la sécurité

Les réseaux ont fondamentalement changé.

Lire l'article

5 indices pour détecter l’obsolescence de votre programme de sécurité

Dans l’univers de la technologie, tout se démode très rapidement.

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

À la une de la chaîne IoT

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

- IoT et cybersécurité : les bases que chaque décideur doit maîtriser

- Projets d’IA : la maîtrise prime sur la vitesse