Ontrack Data Recovery

Ontrack Data Recovery annonce une restauration de boîtes à lettres unique avec SnapManager for Microsoft Exchange, solution qui combine le logiciel Outlook PowerControls avec NetApp SnapManager for Microsoft Exchange de Network Appliance.

Le produit restaure les boîtes à lettres individuelles, les messages, les dossiers, les fichiers joints et les autres éléments à partir de fichiers (.edb) de la base de données de sauvegarde Exchange Server.

Lire l'article

Les API de l’IFS

par Julian Monypenny - Mis en ligne le 26/01/2005 - Publié en Mars 2004

Accéder aux répertoires et lire et écrire dans des fichiers stream en utilisant des API

dans un programme ILE RPG

Les API de l'IFS (integrated file system)

permettent de manipuler des répertoires

et des fichiers stream dans

l'IFS. Ces API font partie des API de

style Unix pour l'iSeries. Elles ont été

conçues pour des programmes C, mais

ont aussi leur place dans des programmes

ILE RPG ...Nous verrons ici

comment utiliser les API pour accéder

aux répertoires et pour lire et écrire

des fichiers stream. Mais commençons

par l'examen de quelques concepts C

qui sous-tendent les API.

Microsoft SQL Server 2000 Reporting Services

Geac annonce l'intégration dans MPC, sa solution de gestion de la performance, d'un nouveau module de business intelligence, basé sur les outils de l'offre 'Microsoft SQL Server 2000 Reporting Services'.

Ce nouveau module permettra aux clients de Geac et de Microsoft, de disposer d'outils de reporting puissants, au travers de l'édition automatique de rapports adaptables et configurables en fonction de différents cibles d'entreprise : analystes, auditeurs, comités de direction, managers...

Lire l'article

News Exchange : Semaine 18 – 2005

Toutes les actualités de Mai 2005 pour Exchange Server

Lire l'article

News Exchange : Semaine 16 – 2005

Toutes les actualités d'Avril 2005 pour Exchange Server

Lire l'article

SQL Server Actualités – Semaine 13 – 2005

Les actualités SQL Server pour le mois d'Avril 2005

Lire l'article

Les procédures stockées unissent java à RPG

par Sharon L. Hoffman - Mis en ligne le 23/03/2005 - Publié en Mai 2004

Appelez les programmes RPG à partir d'applications Java grâce à une solution de type

SQL standard

La nécessité de nouvelles interfaces utilisateur est l'un des ressorts du changement

des applications dans le monde iSeries. Très souvent, les développeurs

iSeries créent des GUI ou des interfaces de type navigateur en utilisant Java,

soit en solo, soit combiné à des technologies connexes comme les JSP (Java

Server Pages). Ces mêmes développeurs s'efforcent aussi de relier ces nouvelles

interfaces utilisateur avec les données et la logique de gestion de

l'iSeries ...Bien que les applications Java puissent travailler directement avec des données

iSeries, il est souvent préférable de confier à un programme iSeries le soin

de manipuler des données pour le compte

des applications Java. Ainsi, en appelant un

programme, on bénéficie du code existant

qui traite une logique de gestion complexe.

La performance et la sécurité sont

aussi améliorées par l'appel d'un programme

iSeries plutôt que l'envoi de multiples

requêtes de données en aller-retour

sur le réseau.

Comme on le verra dans la section suivante,

il y a plusieurs manières d'initier un

appel de programme à partir de Java. Nous

nous en tiendrons ici aux appels de procédures

stockées JDBC, qui vous permettent de tirer parti des programmes

iSeries existants tout en écrivant du code Java chargé de minimiser les particularités

de chaque plate-forme.

ème partie">

ème partie">

Mobilité, Evolutivité et Sécurité accrues d’Exchange Server 2003 et Outlook 2003, 3ème partie

par Peter Pawlak - Mis en ligne le 09/03/2005 - Publié en Mars 2004

Ce rapport analyse les modifications et les nouvelles fonctionnalités d'Exchange 2003 et d'Outlook 2003.

Il permet également aux responsables informatiques d'évaluer le pour et le contre en matière de mise à niveau.

Chapitre 4 : Coût et licence

Chapitre 5 : Prochaine mise à jour

majeure : Kodiak

Chapitre 6 : Que faire ensuite

Chapitre 7 : Disponibilité

et ressources

ème partie">

ème partie">

Mobilité, Evolutivité et Sécurité accrues d’Exchange Server 2003 et Outlook 2003, 2ème partie

par Peter Pawlak - Mis en ligne le 23/02/2005 - Publié en Janvier 2004

Ce rapport analyse les modifications et les nouvelles fonctionnalités

d'Exchange 2003 et d'Outlook 2003.

Il permet également aux responsables informatiques d'évaluer le pour et le

contre en matière de mise à niveau.

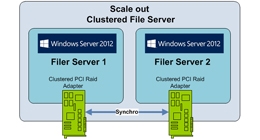

Chapitre 3 : Exchange 2003 optimise les performances et facilite l'administration ...Les grandes entreprises et les fournisseurs Exchange hébergés

devraient être séduits par les nombreuses approches et

améliorations supplémentaires des nouvelles fonctionnalités

de Windows Server 2003

De nombreuses fonctionnalités d'Exchange 2003 sont invisibles

pour les utilisateurs finaux mais stratégiques pour les

planificateurs, les développeurs et les administrateurs.

Certaines de ces modifications leurs permettent de tirer profit

de nouvelles fonctionnalités et de performances optimisées

sous Windows Server 2003. Cependant, Exchange 2003

intègre également de nombreuses nouvelles fonctions indépendantes

du nouveau système d'exploitation.

La protection anti-virus et anti-spam profitera à tous les

clients. En outre, les grandes sociétés clientes et les fournisseurs

de service applicatif (ASP) tireront particulièrement

profit de l'évolutivité, la disponibilité et la facilité de gestion

accrues d'Exchange 2003. Par contre, les clients existants

d'Exchange 2000 perdront certaines fonctions antérieures

comme la messagerie instantanée s'ils se mettent à niveau.

iSeries Access for Linux : premier coup d’oeil

par Michael Otey - Mis en ligne le 16/02/2005 - Publié en Avril 2004

Le nouveau membre d'iSeries Access Family apporte la connectivité iSeries à

Linux open-source

A tous les niveaux d'activité, le

nombre de systèmes Linux est en

pleine croissance. Et c'est pourquoi

IBM a créé une version Linux d'iSeries

Access, son produit bien connu. Dans

sa release initiale, iSeries Access for

Linux (5722-XL1) ne propose que deux

principaux composants : l'émulation

5250 et un driver ODBC ...Cette pénurie

de fonctions est criante quand on la

compare au produit iSeries Access for

Windows bien plus richement doté.

Toutefois, ces composants sont deux

des principaux éléments nécessaires à

l'intégration desktop/iSeries.

Mais tout aurait été bien mieux si

IBM avait aussi fourni une version

Linux de son programme Data Transfer.

Bien que vous puissiez utiliser FTP

pour transférer des fichiers, il manque

la jointure de fichiers, la sélection d'enregistrements

et la conversion de données

automatique que l'on trouve dans

le composant Data Transfer. Si vous envisagez

d'utiliser l'émulation 5250

d'iSeries Access for Linux, vous devez

posséder une licence client iSeries

Access pour utiliser le produit pour

vous connecter à l'iSeries. Si vous vous

contentez du driver ODBC, aucune licence

client supplémentaire n'est nécessaire.

Cet article permet de jeter un

premier coup d'oeil à iSeries Access for

Linux. Nous allons voir comment installer,

configurer et employer le produit.

RPG en format libre : Gagner au jeu du MOVE

par Bryan Meyers - Mis en ligne le 26/01/2005 - Publié en Mars 2004

Remplacez les codes

opération MOVE par

ses alternatives

en format libre

Parlez de RPG à de nombreux programmeurs et ils se

verront aussitôt assaillis de cartes perforées, de règles de

spécifications et de colonnes fixes. De tous temps, RPG a été

un langage en format fixe dont le code s'est exprimé en

plages de colonnes explicites. Et même le format Factor 2

étendu du RPG IV, qui permet aux expressions de s'étaler

plus à l'aise sur 45 colonnes, ressemble quand même à un

programme essayant de briser ses chaînes ...Puis il y a eu la version 5. Dans cette release, IBM a introduit

une nouvelle spécification de format libre qui offre une

alternative aux cartes C en colonnes traditionnelles. Le RPG

en format libre est plus facile à lire que le format fixe et plus

simple à coder par les programmeurs

RPG et à apprendre par les nouveaux

programmeurs. De plus, la structure

de la logique du programme est plus

facile à lire. Il est donc plus aisé à maintenir

et moins sujet à erreurs.

D'où la question : pourquoi le

monde RPG ne s'est-il pas précipité

vers le format libre ? IBM a profité de

l'occasion pour éliminer le support du

format libre pour de nombreux codes

opération qu'elle jugeait obsolètes.

Ainsi, la nouvelle spécification ne supporte

pas les codes opération qui demandent

un indicateur résultant. Une

omission particulièrement évidente a

été constituée de codes opération

MOVE - généralement des opérations

puissantes qui permettent d'attribuer

des valeurs d'un champ à un autre,

même si les deux n'ont pas le même

type de données ou la même longueur.

Dans cet article, j'explore quelques

techniques permettant de remplacer

les codes opération MOVE par des alternatives

en format libre. Mais voyons d'abord brièvement

comment utiliser le RPG en format libre.

Sécurité de la messagerie d’entreprise Microsoft Exchange (partie 2)

par Pascal Creusot - Mis en ligne le 18/05/2005 - Publié en Mai 2004

Assurer la disponibilité des services de messagerie et protéger les serveurs de

messagerie

Dans la seconde partie de ce dossier,

nous allons voir les aspects de la

sécurité au niveau des services

Exchange, des bases de données, des

données, des clients et aussi

comment diminuer le temps d'indisponibilité

du serveur Exchange ...Le premier niveau de sécurité lors

de la mise en place d'Exchange

consiste à définir de manière correcte,

la machine chargée d'héberger les

données. Généralement la configuration

du serveur Exchange doit disposer

de 3 grappes de disques gérés de manière

indépendante. Tout d'abord un

RAID 0 avec 2 disques en miroir pour

supporter le système d'exploitation

Windows et l'application Exchange, un

autre RAID 0 avec 2 disques pour y placer

les journaux (logs) et enfin une

unité de stockage pour les bases et les

données. Cette dernière unité est généralement

composée de disques en

RAID 5. D'autres configurations plus

complexes peuvent être envisagée

pour répondre à des besoins plus importants

en termes de sécurité, mais

cette configuration constitue la configuration

de base pour un serveur

Exchange en entreprise. La séparation

des journaux et des bases sur deux

disques différents permet une simplification

de la phase de récupération en

cas d'incident. Mais après la protection

matérielle, il faut prévoir la protection

au niveau logiciel, et dans ce domaine,

il existe deux familles de produits : la

protection et la sécurité en fonctionnement

et ensuite la sauvegarde et la récupération

des données en cas d'incident.

Le premier niveau de protection

consiste donc à sécuriser les données et le serveur contre les intrusions et

autres actions malveillantes.

NetIQ présente AppAnalyzer for Exchange 3.0

NetIQ présente AppAnalyzer for Exchange 3.0, solution d'analyse et de reporting pour Exchange Server.

AppAnalyzer rassemble automatiquement les données Exchange Server et fournit des analyses et rapports personnalisés sur l'utilisation d'Exchange, le temps de livraison des messages, l'existence de dossiers publics non autorisés….

Lire l'article

OmniAnalyser

Hypersoft, spécialiste dans le domaine de la métrologie, de l'analyse et du reporting de systèmes de messagerie d'entreprise et d'autres services IT, présente OmniAnalyser.

OmniAnalyser solution de web reporting pour la vérification de la qualité de service, des SLA, l'utilisation des ressources et la performance des systèmes de messagerie Exchange, Lotus Notes, SendMail, iPlanet.

Lire l'article

Versant Open Access

Versant Corporation annonce la disponibilité de Versant Open Access, middleware de gestion de la persistance objet pour la plate-forme .Net.

Avec Versant Open Access .NET, l'éditeur Versant apporte à la communauté Microsoft .NET une efficacité accrue et la maturité dans le domaine de la persistance objet.

Lire l'article

Guide J2EE pour l’iSeries

par Paul Conte - Mis en ligne le 16/03/2005 - Publié en Mai 2004

Découvrez les principaux aspects de J2EE utiles dans des applications courantes

Si vous avez commencé à travailler sur une application

Web basée sur J2EE, ou simplement fréquenté des sites Web

de type J2EE comme ceux de Sun (java.sun.com) ou

TheServerSide.com, vous connaissez l'extrême complexité

de J2EE. D'après mon expérience, pour surmonter cette

complexité, il ne faut pas essayer de maîtriser toute la technologie

présente et future dont nous abreuvent les labs de

Sun et d'IBM. A essayer de tout absorber, on risque l'étouffement ...Il vaut bien mieux réfléchir aux éléments importants de

J2EE, comment les rassembler dans une application et quels

outils et astuces peuvent simplifier l'ensemble du processus.

Nous nous intéressons ici aux principes de base de création

d'une application J2EE. Pour cet article, je me limite aux applications

ITP (interactive transaction processing) multi-utilisateur,

du genre saisie de commandes. Il s'agit bien pour moi

de clarifier les aspects principaux de J2EE utiles dans des applications

courantes. Rien ne vous empêchera ensuite

d'élargir vos connaissances pour aller bien au-delà de mon

propos.

Trucs & Astuces iSeries : FTP, UNIX, ODBC

Les trucs & astuces de la semaine du 7 au 13 Mars 2005

Lire l'article

Trucs & Astuces iSeries : Qshell, VB, Linux 5250

Les trucs & astuces de la semaine du 21 au 27 Février 2005

Lire l'article

Intégration de l’existant avec HIS

par Doug Fulmer - Mis en ligne le 16/02/2005 - Publié en Avril 2004

Avec ces composants HIS (Host Integration Solution),

simplifiez l'intégration des applications héritées

Le terme anglais Legacy Integration désigne généralement

la modernisation d'une application à écran passif

traditionnelle, en reformatant le flux de données 5250 et

l'affichant comme une GUI sans changer le programme RPG

ou Cobol sous-jacent ...Cette intégration constitue une partie

importante de la stratégie de développement applicatif à

long terme des clients iSeries. Bien sûr, on peut écrire de

nouvelles applications avec Java, HTML ou XML. Mais la plupart

des clients ont investi des années d'efforts et d'argent

dans des applications 5250 dont ils souhaitent légitimement

prolonger l'existence, plutôt que de les réécrire.

IBM fournit plusieurs solutions pour intégrer l'existant.

L'IBM WebFacing Tool est un composant de WebSphere

Development Studio, et iSeries Access for Web (qui fait partie

de la iSeries Access Family) contient HATS LE (Host

Application Transformation Services Limited Edition) et Host

Publisher. Mais cet article propose autre chose : HSI (Host

Integration Solution).

HIS existe en deux packages : HIS for Cross Platform et

HIS for iSeries. Le modèle iSeries n'est licencié que pour le

protocole 5250, et la version Cross Platform supporte l'émulation

5250, 3270 et VT (virtual terminal). Pour voir comment

HIS peut vous aider à intégrer l'existant, examinons

ce que chacun de ses composants

fournit et pourquoi vous devriez envisager

l'utilisation de HATS (et de HATS LE) de préférence

aux autres outils.

Les plus consultés sur iTPro.fr

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

À la une de la chaîne Mobilité

- Le changement, moteur d’engagement au travail

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- E-mail : les tendances qui vont s’affirmer en 2026

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique