Scripter avec IADsTools

par Darren Mar-Elia - Mis en ligne le 14/04/2004

Pour résoudre des problèmes dans votre environnement AD

Je suis toujours ravi de découvrir un

outil sympa, capable de résoudre un

problème administratif. Je me réjouis

encore plus quand je peux appliquer

un script à cet outil pour automatiser

une tâche. IADsTools est un tel outil. On le trouve dans Windows 2000

Support Tools. IADsTools est un DLL,

pas un simple utilitaire ligne de commande

que l'on peut appeler. En revanche,

c'est un objet d'automatisation

ActiveX basé sur COM que vous

pouvez invoquer à partir de vos scripts

WSH (Windows Script Host) pour effectuer

diverses actions liées à AD

(Active Directory), réplication d'AD, et Group Policy. Un document Microsoft

Word associé dans le répertoire d'installation

de Win2K Support Tools décrit

les fonctions d'IADsTools. Jetons

un coup d'oeil à quelques exemples de

scripts pour illustrer la puissance de

certaines des fonctions les plus intéressantes

d'IADsTools.

News Exchange : Juillet 2004

Toutes les actualités de Juillet 2004 pour Exchange Server

Lire l'article

Exchange Archive Solution (EAS) 3.1

ZANTAZ présente Exchange Archive Solution (EAS) 3.1, suite d'outils de gestion email qui comprend des fonctions comme l'administration LDAP (Lightweight Directory Access Protocol), l'administration des permissions clients et l'archivage basé sur les quotas.

Cette nouvelle version ajoute également le support pour le logiciel Network Appliance (NetApp).

Lire l'article

Actualités Windows NT / 2000 – Semaine 22 – 2004

Toutes les Actualités du 24 au 30 Mai 2004

Lire l'article

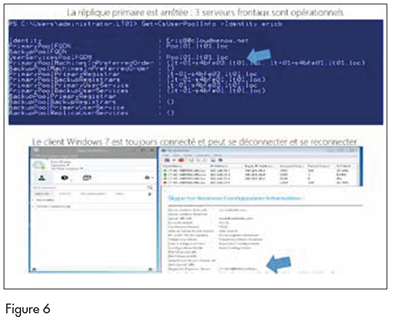

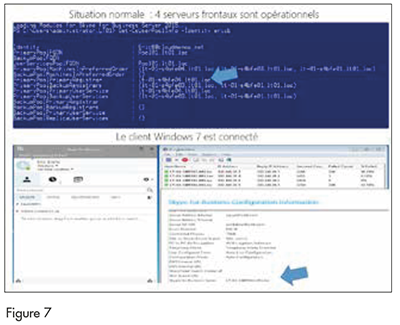

Mobilité, Evolutivité et Sécurité accrues d’Exchange Server 2003

par Peter Pawlak - Mis en ligne le 13/05/2004

Ce rapport analyse les modifications et les nouvelles

fonctionnalités d'Exchange 2003 et d'Outlook 2003. Il

permet également aux responsables informatiques d'évaluer

le pour et le contre en matière de mise à niveau.Les nouvelles versions du serveur de messagerie

Microsoft Exchange et du client Outlook sont disponibles

depuis la fin de l'été 2003. Bien qu'aucune modification

radicale ne sera apportée à Exchange avant la prochaine

version (nom de code : Kodiak), Exchange 2003 et Outlook

2003 intègrent de nouvelles fonctionnalités importantes

dont les utilisateurs d'Exchange peuvent largement tirer

profit. Les améliorations dont bénéficient Exchange et

Outlook plairont aussi bien aux utilisateurs qu'aux administrateurs

: les utilisateurs tirent profit d'une ergonomie

améliorée et d'un accès optimisé à leur messagerie

électronique qu'ils soient en déplacement ou travaillent à

domicile et les administrateurs profitent d'une sécurité,

d'une évolutivité, d'une disponibilité, d'une capacité de

restauration et d'une facilité de gestion accrues.

Toutefois, Exchange possède encore certaines des

limitations architecturales qui entravaient les versions

précédentes alors que certaines fonctionnalités ont été

supprimées de cette nouvelle version. En outre, tout client

Exchange actuel souhaitant héberger Exchange sur des

serveurs fonctionnant sous Windows Server 2003 doit

commencer par mettre à jour sa version Exchange vers

Exchange 2003. En effet, les versions précédentes du

serveur Exchange (5.5 et 2000) ne sont pas compatibles

avec le nouveau système d'exploitation Windows 2003.

Les nouveautés de la semaine 19 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 03 au 09 Mai 2004

Lire l'article

Les nouveautés de la semaine 17 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 19 au 25 Avril 2004

Lire l'article

Les nouveautés de la semaine 15 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 05 au 11 Avril 2004

Lire l'article

Fonctions de Windows Server 2003

par Michael Otey - Mis en ligne le 07/04/2004

Les attributs les plus sympas de la nouvelle plate-forme

La dernière et meilleure plateforme

serveur Windows, Windows

Server 2003, arbore une foule de nouvelles

fonctions, bien plus que ce

qu'un article tel que celui-ci peut couvrir...

Dans le Top 10 de ce mois, je me limite à mes coups de coeur.

10.Windows Server 2003, Web

Edition - Web Edition est l'un

des composants les plus attendus de la

gamme des produits serveur de

Microsoft. Spécialement conçu pour

tenir le rôle de serveur Web spécialisé

et dans des fermes Web, Web Edition

est une version économique de

Windows Server 2003 qui se concentre

exclusivement sur le service Web. Web

Edition se dispense de nombreuses

fonctions à fort overhead (support AD

(Active Directory) complet, cluster de

serveurs, RIS (Remote Installation

Services)) présentes dans les autres

éditions de Windows Server 2003.

9.Support intégré pour le CLR

(Common Language Runtime)

.NET - Toutes les éditions de Windows

Server 2003 seront associées au CLR,

qui est un tremplin vital pour l'adoption

future de .NET Framework. CLR

permettra aux applications .NET de

fonctionner immédiatement sur la

plate-forme Windows Server 2003,

sans exiger de composants runtime additionnels.

8.Le service UDDI (Universal

Description, Discovery and

Integration) - Toutes les éditions de

Windows Server 2003, à l'exception de

Web Edition, supporteront le service

UDDI. C'est en quelque sorte les

« pages jaunes » des services Web. En

utilisant le service UDDI localement,

vous pouvez héberger votre propre répertoire

de services Web pour épauler

les applications de service Web locales.

7.Support RIS pour des installations

de serveurs Windows - Un

autre ajout bienvenu dans Windows

Server 2003 est la possibilité d'utiliser

RIS pour effectuer des installations de

serveurs Windows. Le Windows 2000

RIS permet des installations client (Win2K Professional, par exemple)

mais ne supporte pas d'installations

serveur. Vous pouvez utiliser la nouvelle

fonction .NET RIS pour installer

toutes les versions de Windows Server

2003 (sauf Datacenter Edition),

Windows XP, et Win2K.

Les nouveautés de la semaine 12 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 15 au 21 Mars 2004

Lire l'article

Aldon Affiniti version 4.0, système de gestion

Aldon présente Aldon Affiniti version 4.0, dernière version de son système de gestion de la configuration.

Les nouveautés comprennent une interface intuitive afin de fournir un unique point de contrôle de toutes les applications système et les composants, la capacité de rendre performantes les fonctions de manière native au sein de WebSphere Development Studio Client.

Lire l'article

Article 1581

Attention, depuis Lundi un nouveau virus connu sous les noms de w32/Novarg, w32Mydoom ou Worm_mimail.r se répand très vite sur Internet.

Il concerne toutes les versions de windows sans exception...Ce virus infecte le sytème d'expoitation grace à sa propagation via les email (il dispose de son propre serveur smtp). Il se réplique sur les autres ordianteurs grace au carnet d'adresses, mais aussi grace à la détection d'adresses email présentes sur le disque dur dans tous les fichiers web (html, php, asp), les fichiers txt et d'autres extensions encore.

Les dégats : Le virus ne provoque pas directement de perte de données mais il ouvre les ports tcp 3127 à 3198, laissant ainsi le champ libre aux pirates pour entrer dans votre réseau.

Par ailleurs, il lancera une attaque de type Denial Of Service (envoi massif de paquets internet) sur le site www.sco.com le 01 Février 2004

Le message peut prendre plusieurs formes avec plusieurs objets différents et des pièces jointes différentes.

Généralement les objets sont :

Les pièces jointes ont l'extention :

Attnetion, noubliez pas que l'adresse email de l'emetteur peut être celle d'une connaissance. Mettez vos anti-virus à jour, ce virus connait une propagation extrèmement rapide. Il a déjà occasionné de gros ralantissements sur le traffic internet

A noter que ce virus cessera toute activité le 12 Février 2004.

Si vous voulez en savoir plus :

Topologie de l’authentification

par Gil Kirkpatrick - Mis en ligne le 15/01/2004

Configurez les enregistrements SRV DNS pour accélérer l'authentification

Vous êtes chargé de concevoir un

nouveau déploiement d'AD (Active

Directory) Windows 2000 pour un réseau

de plus de 10 000 utilisateurs et

plus de 300 serveurs répartis sur 30

emplacements physiques, reliés par

des lignes T1 parfois surchargées. Quel

est votre plus gros souci ?Vous êtes chargé de concevoir un

nouveau déploiement d'AD (Active

Directory) Windows 2000 pour un réseau

de plus de 10 000 utilisateurs et

plus de 300 serveurs répartis sur 30

emplacements physiques, reliés par

des lignes T1 parfois surchargées. Quel

est votre plus gros souci ? Si vous êtes

comme la plupart des concepteurs

d'AD, la réplication est ce qui vous réveille

à 3 heures du matin et continue à

vous préoccuper après votre quatrième

tasse de café de 10 heures.

Pourtant, aussi importante soit-elle,

votre topologie de réplication n'est

probablement pas ce qui devrait vous

mobiliser le plus. En exploitation classique,

la réplication ne représente

qu'une partie relativement petite du trafic réseau qu'AD génère et une latence

de réplication de bout en bout,

même de quelques heures, ne gêne

pas vraiment les utilisateurs. Mais si

vous laissez le temps d'authentification

d'AD, même d'un seul utilisateur, dépasser

20 secondes environ, vous pouvez

parier que le téléphone du Help

desk va sonner. Quand vous comprendrez

la manière dont les clients AD localisent

un DC (domain controller) visà -

vis duquel ils pourront s'authentifier,

vous pourrez configurer vos clients et

DC pour réduire le temps d'authentification

et améliorer la performance globale.

Prendre une identité DB2 UDB

par Kent Milligan - Mis en ligne le 26/11/2003

Utilisez les colonnes d'identité SQL pour alléger votre fardeau

Les colonnes d'identité de DB2 UDB

sont l'une des nombreuses améliorations

de SQL V5R2, qui permettent de

porter plus facilement des bases de

données sur l'iSeries, à partir d'autres

plates-formes...

Les colonnes d'identité de DB2 UDB

sont l'une des nombreuses améliorations

de SQL V5R2, qui permettent de

porter plus facilement des bases de

données sur l'iSeries, à partir d'autres

plates-formes. Beaucoup de tables

d'une base de données ont une caractéristique

commune : elles contiennent

des identificateurs uniques, généralement

utilisés comme index vis-à -vis des

données qu'ils identifient. Par exemple,

un champ numéro de client identifie

de façon unique un client et lui relie

l'information dans la base de données

le concernant.

Certaines applications demandent

aux utilisateurs d'attribuer ces identificateurs

; d'autres les génèrent ellesmêmes.

Bien entendu, les développeurs

doivent écrire et maintenir ce

code. Pour de telles applications, les

colonnes d'identité simplifient la tâche.

Voyons comment elles fonctionnent.

Actualités Windows NT / 2000 – Semaine 12 – 2004

Toutes les Actualités du 15 au 21 Mars 2004

Lire l'article

Actualités Windows NT / 2000 – Semaine 05 – 2004

Toutes les Actualités du 26 Janvier au 01 Février 2004

Lire l'article

Gestion des performances dans Windows

par Darren Mar-Elia - Mis en ligne le 15/01/2004

Maîtrisez les anciens et nouveaux outils de supervision

des performances

En matière de gestion des performances

dans un environnement

Windows, la première chose qui vient à

l'esprit pourrait bien être l'outil

Performance Monitor...En matière de gestion des performances

dans un environnement

Windows, la première chose qui vient à

l'esprit pourrait bien être l'outil

Performance Monitor. Il a été le principal

outil d'information sur les performances

depuis les premiers jours de

Windows NT. Vous pourriez aussi choisir

Task Manager ou WMI (Windows

Management Instrumentation) qui exposent

les données de Performance

Monitor, et offrent un modèle permettant

d'exposer d'autres types d'informations

de gestion concernant les performances.

Je donne ici quelques

conseils sur la manière d'utiliser

au mieux certains amis, anciens

mais actualisés - comme Performance

Monitor et WMI - et je mets en lumière

quelques nouveaux outils Windows XP

et explique comment les utiliser.

Guide des solutions

Mis en ligne le 24/11/03

Le guide des solutions AS/400 & iSeries est un supplément de iSeries News, le magazine des profesionnels AS/400 et iSeries, publié par IT-M.

Vers la haute disponibilité pour iSeries

DataMirror lance son offre “HA Your Way”, opportunité pour acquérir la haute disponibilité iSeries.

DataMirror, éditeur de solutions de protection et d'intégration de données en toute sécurité et en temps réel, annonce son offre « HA Your Way ».

Lire l'articleLes plus consultés sur iTPro.fr

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

À la une de la chaîne Tech

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber