Créer un client de services Web

Comme vous avez un service Web opérationnel, vous pouvez maintenant créer un client dans un espace de travail complètement séparé, pour y accéder. En créant le client dans un espace de travail séparé, vous émulez des clients accédant à ce client par l’intermédiaire d’un réseau. Vous pouvez aussi créer le

Lire l'article

9. John the Ripper (Jack l’éventreur)

La plupart d’entre vous ont entendu parler de l’outil de percement et d’audit des mots de passe L0phtCrack, développé à l’origine par The Cult of the Dead Cow (pourquoi pas) et désormais possédé et maintenu par @stake (que Symantec a acquis récemment). Je préfère John the Ripper, un perceur de

Lire l'article

Quest Software rachète ScriptLogic

Quest Software annonce le rachat de la société nord-américaine de capital privé ScriptLogic Corporation, l'un des principaux fournisseurs de solutions d'administration et de gestion du cycle de vie des réseaux Windows pour un montant de 90 millions de dollars en numéraire. Avec ce rachat, Quest Software élargit son offre de

Lire l'article

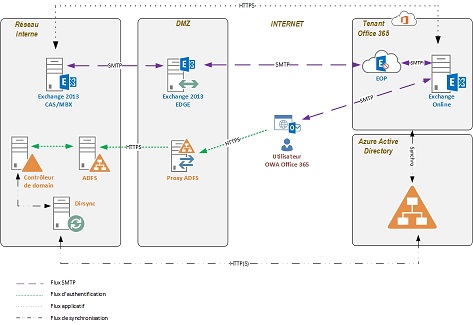

Une messagerie bien sécurisée …

La sécurité de la messagerie est à l’origine d’une multitude de défis. Répondez avec des outils de protection adaptés à vos besoins. Plus d’informations

Lire l'article

Solutions pour l’administration des environnements SQL Server 2005

Quest Software lance Change Director for SQL Server, solution pour contrôler les changements des bases de données SQL Server et analyser leur impact. En parallèle, Quest Software annonce la disponibilité de Performance Analysis for SQL Server 6.0 et Toad for SQL Server 3.0, deux autres solutions pour faciliter et accélérer

Lire l'article

Exécution.

La troisième et dernière étape consiste à fournir la sortie souhaitée en mettant en oeuvre la méthode PrimeOutput illustrée dans le listing 4. SSIS a créé un tampon pour chacune des sorties à fournir et passe les tampons en question à la méthode PrimeOutput sous forme de tableau. Comme cet

Lire l'article

Gérer le Job Log Server

Quelles que soient les options choisies pour job log output, le job log server produit désormais des job logs qui étaient généralement produits pendant l’IPL. Avant la V5R4, tout job actif à la terminaison du système (PWRD WNSYS) avait un job log produit à la suite du prochain IPL par

Lire l'article

Nouveaux fichiers de service Web

L’ajout d’un nouveau service Web a deux conséquences: ajouter de nouveaux fichiers à votre projet Web et changer les fichiers existants. Dans cet exemple, les fichiers suivants ont été ajoutés ou changés:

Java Resource/com.chuckcaplan.iseriesnews. ReportBean_ SEI.java. Ce fichier est une interface Java qui déclare

8. Netcat

Beaucoup connaissent Netcat comme la porte dérobée qui permet aux assaillants d’accéder à un système (une fonction d’exploitation). Mais Netcat est moins connu en tant qu’outil capable d’effectuer l’évaluation, ainsi que d’autres opérations importantes qui entrent dans l’évaluation de la sécurité réseau classique.

Développé voilà plus de 10

Falconstor étend son programme partenaires EMEA

FalconStor Software, leader du marché des solutions de protection de données basées sur disques, annonce une extension majeure de son programme partenaire EMEA. L’objectif est d’optimiser l’accompagnement des partenaires en leur offrant un nouveau programme de certification, des actions marketing conjointes et de nouvelles remises sur les ventes afin d’augmenter

Lire l'article

L’entité Recherche et Développement du groupe K-Ante ouvre les fonctionnalités des baies de Stockage SAN HP EVA aux environnements OS 400

K-Ante annonce AP/OS (Advanced Platform for Open System), nouveau produit d’interconnexion SAN pour les serveurs mini AS/400 ou System i.

« Les serveurs AS/400 représentent encore une part significative du parc serveurs installés et la grande majorité d’entre eux ne sont pas intégrés aux réseaux de stockage mutualisés, faute

Commencez à utiliser la commande WRKJOBLOG

La commande WRKJOBLOG est idéale pour gérer les job logs en suspens et spoolés des jobs terminés. Elle offre des fonctions utiles qui permettent de sélectionner, trouver, afficher et supprimer des job logs ciblés d’une liste.

Une bonne prise de conscience et une bonne compréhension de la transition

Mise en route du moteur.

La deuxième étape de la création de notre composant consiste à traiter les requêtes SSIS pour obtenir nos connexions avant l’exécution et pour libérer celles-ci au cours du nettoyage consécutif. Comme l’illustre le listing 3, nous obtenons la connexion en accédant au gestionnaire de connexions et en recevant la connexion

Lire l'article

Définir la valeur LOGOUTPUT

Le nouveau serveur de job logs donne plusieurs possibilités pour définir ou changer l’attribut de job log output. Utilisez la commande Change Job Description (CHGJOBD) pour définir la valeur de job log output pour les jobs avant leur démarrage (figure 2). Les descriptions de jobs avec LOGOUTPUT mis à *SYSVAL

Lire l'article

Générer des rapports.

Pour finir, créez le service Web que les clients appellent pour générer des rapports.

1. Faites un clic droit sur le projet ReportService et choisissez New|Other|Web Service. Cliquez sur Next.

2. Choisissez JavaBean Web Service pour le Web Service Type. Ce type de service

7. PsTools

La plupart d’entre vous connaissent déjà les beaux outils et ressources que fournit Sysinternals. Du point de vue évaluation, la suite PsTools est peut-être la plus utile. Nommée d’après l’outil ligne de commande UNIX ps (process listing), PsTools est un ensemble d’outils qui comble le fossé laissé par les outils

Lire l'article

Séminaires Windows Server 2008 pour les IT Pro

Découvrez, du 7 juin au 11 septembre, comment réduire les coûts et simplifier l'administration et le déploiement des systèmes, les nouveautés d'IIS 7.0, Terminal Server et Active Directory, et autres nouveautés de Windows Server 2008. Plus d’informations

Lire l'article

ASP64 sauvegarde et externalise en natif les données des AS400 / iSeries

DataPack, système de sauvegarde automatique composé d'un serveur NAS local dédié et d'une externalisation via Internet dans des centres d'hébergement sécurisés, offre la possibilité de sauvegarder en natif les données des AS/400. Le système d'exploitation des IBM AS/400 (iSeries) est particulièrement sécurisé ce qui rend très difficile la réalisation de

Lire l'article

Exemple 3 : Le job log et le job sont supprimés.

Ici, utilisez la même liste de job logs que celle de l’exemple 1. Utilisez l’option 12 pour travailler avec le job PND2SPL (figure 5) puis sélectionnez l’option 41 pour terminer le job avec la valeur 0 spécifiée pour le paramètre LOGLMT. Appuyez sur Entrée pour revenir à l’écran Work with

Lire l'article

Détection.

Nous allons ensuite commencer par ajouter à notre classe les méthodes qui vont intercepter les appels en provenance du flux de données SSIS. Nous utilisons d’abord la méthode ProvideComponentProperties du listing 2 pour décrire le composant au concepteur de lots SSIS. Ce listing illustre un appel du concepteur demandant au

Lire l'articleLes plus consultés sur iTPro.fr

- De Hawkins au Cloud hybride : l’évolution de la surface d’attaque depuis les années 80

- Menaces de sécurité des appareils IT/IoT

- L’IA industrielle redéfinit les modèles de l’industrie manufacturière

- Analyse Patch Tuesday Novembre 2025

- Derrière le masque numérique : comment combattre la fraude à l’identité ?