Au-delà de l’aspect technique

Si vous envisagez d’installer et d’utiliser un piège à pirates, renseignez-vous bien sur tous ses aspects, sur le plan juridique, éthique et technique. Comme les pièges à pirates sont un sujet chaud dans la communauté « sécuritaire », vous trouverez beaucoup d’informations à leur sujet. Mais avant de vous lancer

Lire l'article

Listing 1 : Code de traitement d’erreurs de StopComputer

Sub WriteError(ByVal itemName, ByVal number, _

ByVal description)

- Generic error handling.

- Sets m_ExitCode to the number passed; then

- handles output based on verbosity. If bare

- (m_Verbose = 0), then we write the itemName - to stderr.

- If m_Verbose is

Comprendre Office Systems 2007

Ce séminaire aura lieu à Paris le 15 novembre 2006. Vous aurez ainsi l’opportunité de faire en 3 heures le tour des principales nouveautés d’Office Systems, Word, Excel, PowerPoint, travail de groupe notamment. Plus d’informations sur le site de Microsoft.

Etape 3 : Préparer l’environnement et les scripts

On peut trouver les 14 scripts sur le site www.itpro.fr Club abonnés. Après avoir créé un répertoire destiné à contenir les scripts (C:\NTBackup, par exemple), extrayez-les pour les mettre dans ce répertoire. Lors de la planification d’un job qui utilisait les scripts, il faut absolument spécifier ce répertoire comme le

Lire l'article

Ouverture d’une formation IBM sur la V5R4 de l’i5/OS

Depuis 1988, l'AS/400 n'a cessé d'évoluer, ne serait-ce que son nom, aujourd'hui IBM System i. Chaque nouvelle version apporte de nombreuses nouveautés matérielles et logicielles. A cette occasion, assistez à un cours qui vous permettra de connaître rapidement les avancées techniques annoncées. Venez découvrir les nouveautés

Lire l'article

Passer à l’exploitation réelle

Vous êtes presque prêts à utiliser le piège à pirates en exploitation réelle mais, au préalable, vous devriez examiner une dernière fois les configurations de sessions, prendre un instantané de preuve des sessions, et lancer les collecteurs de preuves sur l’hôte. J’utilise généralement une liste de contrôle à ce stade

Lire l'article

Un outil puissant

StopComputer accroît l’intérêt de l’utilitaire Windows Shutdown en permettant de fermer de multiples systèmes à distance. En outre, StopComputer permet d’effectuer des tests de fermetures, une possibilité fort utile pour préparer les futures fermetures et anticiper les difficultés avant une fermeture d’urgence forcée. Vous pouvez améliorer StopComputer de manière à

Lire l'article

Exchange Infos !

Découvrez le tout nouveau site msexchange.fr où vous trouverez une mine d’informations précieuses dédiées à Exchange. Ce site accueille désormais le groupe des utilisateurs Exchange. De beaux sujets de discussion en perspective. Plus d’informations sur http://msexchange.fr

Lire l'article

Etape 2. Comprendre comment le script principal fonctionne

On l’a vu, Backup.cmd effectue une sauvegarde qui écrase le contenu de la bande insérée, sans changer son label de support. Ce script utilise, directement ou indirectement, tous les autres scripts, à l’exception de TapePrep.cmd.

Le listing 1 contient Backup.cmd. Le renvoi A montre les variables d’environnement qui

Rendre la haute disponibilité accessible à tous

DataMirror, éditeur de solutions d’intégration et de protection de données, annonce une remise de 50% sur les licences haute disponibilité (HA) sur le serveur de back up pour les clients ayant fait le choix du puissant logiciel DataMirror de reprise après sinistre.

DataMirror iCluster offre aux entreprises

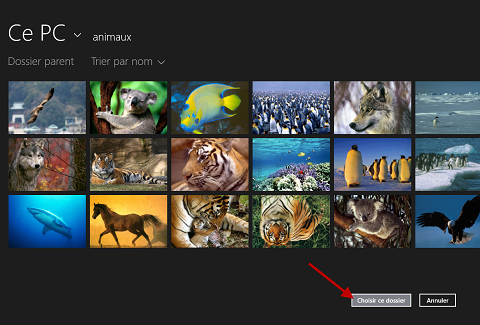

Créer votre piège à pirates

Pour créer un piège à pirates, il faut : installer l’OS de base pour chaque système virtuel, configurer le profil de chaque système virtuel, valider le profil par des tests, et sauvegarder vos sessions virtuelles. Toutes ces étapes doivent se dérouler sur un réseau privé isolé pour éliminer tout risque

Lire l'article

Contrôler la sortie et bien plus

La sortie de commande de console pour StopComputer varie selon la manière dont on envisage de visualiser ou d’utiliser les résultats. Par défaut, si le script accède correctement à un système, StopComputer imprime le nom de l’ordinateur en sortie standard suivi du mot « SUCCESS ». Si l’accès à l’ordinateur

Lire l'article

Tech-Ed IT Forum Novembre 2006 – Barcelone

Participez au Tech-Ed IT Forum du 14 au 17 novembre à Barcelone ! Plus d’informations sur le site de Msevents europe.

Lire l'article

Testez, testez et testez encore

Les stratégies de groupe offrent de nombreuses possibilités. Mais si vous ne testez pas en profondeur les GPO avant de les mettre en oeuvre, ils risquent fort d’interférer avec le travail quotidien de vos utilisateurs.

Testez toujours vos paramètres de stratégie de groupe avant de les mettre en

Compréhension du processus

Malheureusement, Exchange ne vous permet pas d’appliquer les limites de taille de message globales à des types spécifiques de messages (par ex., les messages des utilisateurs). Néanmoins, la compréhension de l’interaction des limites de taille globales et de la réplication des dossiers publics vous donnera à l’avenir moins de maux

Lire l'article

Créer des sessions virtuelles

Il ne faut que quelques minutes pour installer Virtual PC. Comme il y a peu d’options, vous passerez l’essentiel du temps de préparation à configurer et à installer les sessions virtuelles. Un wizard simple permet de configurer la mémoire, jusqu’à trois lecteurs de disque dur, jusqu’à quatre cartes réseau, et

Lire l'article

Traiter les permissions

Si vous avez la bonne habitude d’utiliser un compte avec des privilèges limités, l’utilitaire Shutdown ne fonctionnera que si vous l’assortissez de runas.exe (c’est-à-dire, en utilisant la commande Runas pour exécuter la commande Stopcomputer). Pis encore, s’il existe quelques systèmes isolés avec des comptes et des mots de passe distincts,

Lire l'article

Outils et techniques

Si RSoP ne révèle pas quel paramètre de stratégie peut être la cause du problème, l’étape suivante consiste à cerner les autres sources possibles. Si vous n’êtes pas sûr que le problème soit lié à une stratégie Administrative Template ou à une stratégie de sécurité, vous pouvez essayer plusieurs choses.

Lire l'article

Limites de tailles des Carnets d’adresses en mode hors connexion

Si vous n’utilisez pas les dossiers publics pour stocker des éléments volumineux, vous pensez peut-être que vous ne rencontrerez jamais ce problème. Pourtant, dans de nombreux environnements, les Carnets d’adresses en mode hors connexion (OAB, Offline Address Book) excèdent les paramètres globaux de limite de taille de message et ces

Lire l'article

Préparer l’hôte

Tout piège à pirates doit être sécurisé comme un hôte bastion. Et ce, même s’il est protégé d’Internet par un pare-feu ou par un routeur, comme dans la figure 1. Pour avoir toute confiance dans les données collectées, il faut bien sûr avoir protégé le piège à pirates contre les

Lire l'articleLes plus consultés sur iTPro.fr

- De Hawkins au Cloud hybride : l’évolution de la surface d’attaque depuis les années 80

- Menaces de sécurité des appareils IT/IoT

- L’IA industrielle redéfinit les modèles de l’industrie manufacturière

- Analyse Patch Tuesday Novembre 2025

- Derrière le masque numérique : comment combattre la fraude à l’identité ?