Types de données SQL3

La base de données AS/400 en V4R4 fournit plusieurs nouveaux types de données

appelés SQL3. JDBC 2.0 est compatible avec ces types de données qui font partie

du standard SQL99.

Le premier type que nous examinerons est le type distinct. Ce type est défini

par l'utilisateur et est fondé sur

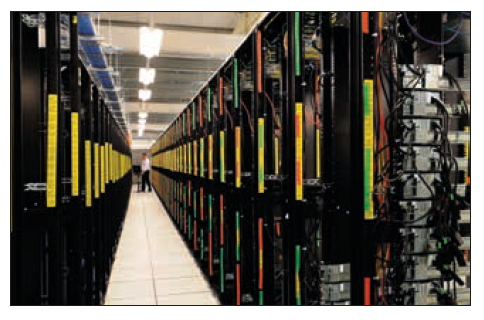

Le grand jeu de la haute disponibilité

N'importe quel administrateur systèmes de PME peut prendre quelques mesures pour maintenir opérationnels ses serveurs, en particulier grâce à une sélection et une maintenance rigoureuse de la plate-forme serveur matérielle. Les outils standards qui accompagnent les serveurs haut de gamme fournissent la majeure partie des fonctions nécessaires pour garantir la

Lire l'article

Définition d’un temps de connexion maximum

Les stratégies RAS ouvrent la voie à de nouvelles perspectives de gestion des connexions entrantes. Contrairement aux précédentes versions, toutes d'une complexité technologique digne d'un interrupteur électrique (c'est-à -dire permettre ou refuser l'accès), le service RAS de Windows 2000 permet de contrôler les temps de connexion, de limiter ou de refuser

Lire l'article

La solution parfaite

WFP, composants SxS et redirection DLL sont des solutions superbes pour vos problèmes de DLL. Ils vous aident à gagner du temps lorsque vous intégrez plusieurs applications sur PC sous Windows 2000. Mais ce ne sont que des moyens de contourner un problème qui accable l'environnement Windows. L'exécution de plusieurs

Lire l'article

Compaq et Dell : des solutions répondant aux demandes de leurs clients

Poussé par la demande, Compaq a commencé à fournir des serveurs à processeurs Intel comportant une distribution de Linux pré-installée, en particulier dans la gamme ProLiant. Les ordinateurs de bureau suivent plus lentement. Constatant un intérêt grandissant pour Linux du côté des plates-formes Alpha, le constructeur travaille au portage de

Lire l'article

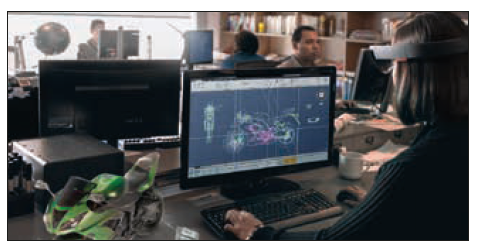

Microsoft Cluster Services (MSCS)

MSCS, qui a d'abord porté le nom de code Wolfpack, puis celui de Microsoft Cluster Server, et à présent Microsoft Cluster Services, a été la première tentative de Microsoft dans le monde du clustering sous Windows NT. C'est la solution de clustering la plus connue de Microsoft. Dans un cluster

Lire l'article

Mises à jour batch

La mise à jour batch est une autre nouvelle fonction de JDBC 2.0. Elle permet de transmettre les mises à jour apportées à la base de données en une seule transaction entre le programme utilisateur et la base de données. Cette procédure améliore considérablement les performances quand il faut procéder

Lire l'article

Problèmes de matériel

Une fois l'approche de la gestion des systèmes décidée, la résolution de l'équation

de la fiabilité du système se simplifie. Il faut à présent penser aux problèmes

posés par le matériel et sa mise en oeuvre.

Commençons par l'alimentation. Les alimentations redondantes enfichables à chaud

existent en standard sur tout

Augmenter la puissance des vues indexées

Pour tirer le meilleur parti des vues indexées :

· analysez votre charge de travail pour vous familiariser avec les types de requêtes

que les utilisateurs exécutent.

· activez les options SET appropriées avant de créer toute table utilisée dans

la définition de la vue.

· utilisez l'option

Recherche des composants dépendants

L'identification des composants dépendants d'une application est l'un des défis de l'activation d'une redirection DLL. Un outil peut vous aider à effectuer cette tâche : l'utilitaire Dependency Walker (c'est-à -dire depends.exe), qui accompagne les Outils de support Windows 2000 (la procédure d''installation des Outils de support se trouve dans le dossier

Lire l'article

Silicon Graphics : de puissantes solutions Linux pour les entreprises

Spécialiste des environnements scientifiques et universitaires de haut de gamme, Silicon Graphics Inc (SGI) met en avant sa gamme de serveurs 1200 et 1400 dans une version bâtie autour de Red Hat Linux 6.1. Le constructeur capitalise sur le savoir-faire acquis avec Irix, sa version d'Unix. Dans le domaine des

Lire l'article

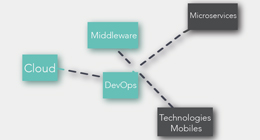

Quatre solutions de clustering

Microsoft propose quatre technologies de clustering de base : MSCS (Microsoft Cluster Services), NLB (Network Load Balancing), CLB (Component Load Balancing) et AppCenter 2000 (Application Center 2000). Ces services sont utilisés dans trois solutions : MSCS, NLB et AppCenter. NLB peut s'utiliser avec AppCenter ou comme solution indépendante. Windows 2000

Lire l'article

Des ResultSets actualisables

Non seulement on peut rendre les objets de ResultSet défilables dans JDBC 2.0, mais on peut aussi les rendre actualisables. Dès que l'on a atteint un ResultSet, de nombreuses nouvelles fonctions permettent d'actualiser ou de mettre à jour une ligne. L'exemple de la figure 3 crée une table et ajoute

Lire l'article

Choisissez des configurations intelligentes

Comment tirer le meilleur de vos investissements lorsqu'il faut faire évoluer

un serveur ? Que vous ayez décidé de changer de machine ou de faire monter en

puissance un système existant, ces recommandations vous guideront dans votre démarche.

Planifiez en amont. A moins que vous ne sachiez pertinemment que

Gérer et optimiser les vues indexées

A bien des égards, les vues indexées se gèrent comme toutes les autres vues. La

procédure sp_help indique les colonnes qui font partie de la vue, et sp_helptext

indique la définition de la vue, à moins que l'on ait créé la vue avec l'option

WITH ENCRYPTION.

DROP VIEW abandonne une

Redirection des DLL

En tant qu'administrateur systèmes, vous pouvez très bien ne pas être en mesure d'utiliser le modèle de composant SxS pour réécrire les applications existantes. Mais la redirection des DLL permet de mettre à niveau les applications existantes pour qu'elle supportent une certaine isolation des composants partagés, sans nécessiter une modification

Lire l'article

Sun : faire le lien entre Solaris et Linux

Sun annonce, lui aussi, son implication dans Linux. Mais son attitude est plus réservée puisqu'il reste absent, pour le moment, du laboratoire Open Source Development Lab. Derrière ces hésitations, se profile l'ombre de Solaris : en effet, l'adoption croissante de Linux pourrait mettre en cause la position de Solaris, ce

Lire l'article

SMP n’est pas pour tout le monde

A un moment ou à un autre, on doit rechercher les moyens de limiter la quantité de traitement multiprocesseur. Il n'existe cependant pas de solution unique : chaque situation est différente. Certains systèmes seront avantagés par SMP tandis que d'autres en souffriront. Il faut maîtriser sa configuration, et se souvenir

Lire l'article

Des ResultSets défilables

Avant JDBC 2.0, tout objet ResultSet était appelé un ResultSet "forward only" (en avant seulement) et traitait les données de manière standard et prévisible. La première ligne traitée est toujours la première que la base de données met dans le ResultSet, suivie des deuxième et troisième lignes, et ainsi de

Lire l'article

Déterminez la ligne de base

Comment savoir lorsque l'on dépasse la limite d'évolution d'un serveur ? Il n'existe pas de règle précise en la matière. Un serveur trop lent pour les utilisateurs d'une entreprise peut être considéré comme offrant des temps de réponses tout à fait satisfaisants pour les utilisateurs d'une autre entreprise. La meilleure

Lire l'articleLes plus consultés sur iTPro.fr

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- CESIN : un baromètre qui mesure le risque cyber réel

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer