RPG IV s’améliore à nouveau dans la V5R2

par Hans Boldt - Mis en ligne le 03/03/2004

En V5R2, le RPG prolonge les améliorations de la V5R1

A bien des égards, les améliorations

apportées au RPG dans les cinq releases

entre la V3R1 (première release

de RPG IV) et la V5R1, ont été plus importantes

qu'entre RPG III et RPG IV...La première release de RPG IV n'était

guère plus que RPG III avec une nouvelle

syntaxe. Mais les changements

fonctionnels apportés au RPG depuis

lors enrichissent beaucoup plus la programmation

en RPG. Nous, membres

de l'équipe de développement IBM,

avons poursuivi la tendance en V5R2.

Les améliorations qu'apporte la

V5R2 à RPG IV prolongent les bases de

la V5R1. Au point d'ailleurs que plusieurs

des améliorations font appel à

certaines fonctions V5R1 ! Parmi les divers

changements, la V5R2 procure

d'importantes améliorations à la structuration

des données et aux codes opération

d'I/O. Commençons par passer en revue quelques importantes améliorations

de la V5R1.

Dématérialisation des documents

ASP lance sa solution @s MAIL qui répond à la demande actuelle de dématérialisation des documents.

Produit économique, cet outil permet d' envoyer par email tout type de documents ( mailings, factures, relances, courrier, etc…) en incrustant dans le corps d'un message défini par l' utilisateur des informations se trouvant sur ses bases de données AS/400.

Lire l'article

Administration à distance avec WMI

par Christopher George - Mis en ligne le 29/10/2003

Une tendance semble se dessiner à

Redmond. Microsoft prend les outils

administratifs et les utilitaires de ligne

de commande, jusque-là cantonnés à

l'ordinateur local, pour les transformer

en géants d'administration à distance.

Ce changement s'articule autour de

WMI (Windows Management Instrumentation),

l'instrumentation sousjacente

sur laquelle sont construits les

outils.

Il est vrai que, même si on l'ignore,

Microsoft a depuis le début conçu WMI

pour prendre en charge des scénarios

d'administration à distance. Autrement

dit, tout ce que l'on peut effectuer localement

avec un outil de type WMI peut aussi se faire à distance. Pour démontrer

l'agilité de WMI en matière

d'administration à distance, nous allons

voir plusieurs scénarios. Tout

d'abord, je présente un script WMI

simple qui effectue une tâche administrative

sur l'ordinateur local. Ensuite, je

montre comment transformer facilement

le script en un script capable

d'opérer à distance. Enfin, nous verrons

comment appliquer le script à

tous les ordinateurs sur un subnet IP

distant.

Pour bien tirer parti de cet article,

vous devez connaître les principes de

base de WMI et du scripting WMI. Si

vous devez améliorer vos connaissances

en la matière, je vous conseille

de lire « WMI Scripting Primer : Part I »

à http://msdn.microsoft.com/library/

en-us/dnclinic/html/scripting06112002

.asp.

Actualités Windows NT / 2000 – Semaine 39 – 2003

Toutes les Actualités du 22 au 26 Septembre 2003

Lire l'article

Ce qu’il faut savoir sur IIS 6.0

par Paul Thurrott - Mis enligne le 15/10/2003

Microsoft IIS (Internet Information

Services) 6.0, le composant serveur

Web de Windows .NET Server

(Win.NET Server) 2003, représente la

première refonte sérieuse d'IIS depuis

son introduction en 1996. (IIS 6.0 ne

fonctionnera pas avec les anciennes

versions serveur Windows comme

Windows 2000 ou Windows NT.) Le nouveau composant serveur Web s'appuie

sur les versions antérieures dont il

améliore la fiabilité, la sécurité et la manageabilité,

pour le plus grand bonheur

des entreprises servant des sites

Web Microsoft. Voici ce qu'il faut savoir

sur IIS 6.0.

Les nouveautés de la semaine 28 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 7 au 13 Juillet 2003

Lire l'article

Un timing parfait

par Kathy Ivens - Mis en ligne le 07/07/2003

Windows 2000 inclut le service

Windows Time (W32Time), qui permet

de s'assurer que tous les ordinateurs

Windows XP et Win2K du réseau sont à

la même heure. W32Time synchronise

un ordinateur désigné comme serveur

d'heure maître d'après une source

d'heure extérieure, puis synchronise

tous les ordinateurs du réseau par rapport

à ce serveur d'heure. Nous allons donc analyser W32Time et voir comment configurer et administrer le service

sur votre réseau.

Les nouveautés de la semaine 23 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 2 au 8 Juin 2003

Lire l'article

Terminal Services pour Pocket PC

L’ère du sans fil est arrivée et avec elle la mobilité des ordinateurs de poche. Mais que signifie exactement un monde sans fil pour nous, administrateurs système ? Comment cette nouvelle technologie peut-elle nous faciliter la tâche ? De quels outils Microsoft disposons-nous pour administrer à distance nos infrastructures IT ?A l’heure actuelle, le seul outil d’administration mobile de Microsoft est le Terminal Services Client pour Pocket PC 2002. Il n’est pas inclus avec les appareils Pocket PC 2002, mais on peut l’obtenir gratuitement sur le site Web Pocket PC Downloads de Microsoft (http://www. microsoft.com/mobile/pocketpc/down loads/terminalservices/default.asp). Jetons un coup d’œil au Terminal Services Client : exigences, installation, configuration et utilisation. (Pour plus d’informations sur la manière de consacrer un Pocket PC 2002 à des tâches administratives, voir l’article « Kit de l’administration mobile », Windows & .Net Magazine mai 2002, ou www.itpro.fr.)

Lire l'article

Les nouveautés de la semaine 39 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 22 au 26 Septembre 2003

Lire l'article

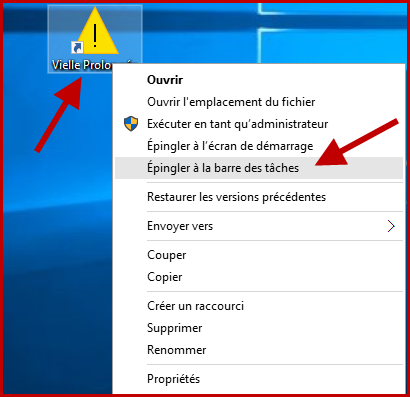

Tweak UI : Meilleur que jamais

par Mark Minasi - Mis en ligne le 15/10/2003

Dans « TWEAKUI », octobre 1998

(www.itpro.fr, Club Abonnés), je couvrais

un add-on Windows NT 4.0 net

qui permet de contrôler le comportement

par défaut de Windows Explorer

et de certaines unités. Mais TweakUI de

Windows 2000 est nettement supérieur

à l'utilitaire de NT.TweakUI se trouve dans le

Windows 2000 Server Resource Kit

Supplement One. Il réside dans le dossier

tweakui, lui-même à l'intérieur du

dossier dans lequel vous avez installé

les fichiers du kit de ressources - par

défaut, l'outil est dans \Program

Files\Resource Kit\tweakui. Dans le

dossier tweakui, vous verrez aussi un

fichier nommé tweakui.inf ; faites un

clic droit dessus et choisissez Install

pour installer TweakUI et ouvrir le fichier

Help associé, tweakui.hlp. La

routine d'installation TweakUI ne finira

que quand vous fermerez le fichier

Help.

Actualités Windows NT / 2000 – Semaine 28 – 2003

Toutes les Actualités du 7 au 13 Juillet 2003

Lire l'article

Administration de comptes en self-service

par Thomas Eck - Mis en ligne le 20/02/2003

Bon nombre des appels reçus par

les Help desks d'entreprise portent sur

des tâches de gestion de comptes

Windows 2000 et Windows NT 4.0, qui

demandent l'intervention d'un administrateur

système : pour récupérer un

mot de passe oublié, par exemple. Un

modèle d'administration de compte en

self-service pourrait bien être déterminant

pour améliorer l'efficacité de

l'équipe informatique et réduire les

coûts. Un tel modèle s'appuie sur le concept d'imitation de COM+, permettant

aux utilisateurs de redéfinir

leurs mots de passe et de déverrouiller

leurs comptes utilisateur AD. Si vos

règles de sécurité interdisent aux utilisateurs

d'administrer leurs comptes,

vous pouvez vous servir du même modèle pour accroître la sécurité en

utilisant des données personnelles

stockées pour vérifier l'identité des utilisateurs

qui appellent le Help desk.

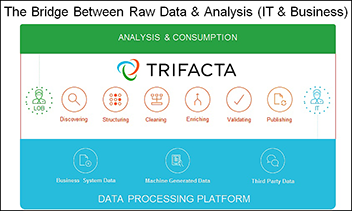

Simplifier la reconception des applications

par Sharon L. Hoffman - Mis en ligne le 26/05/2003

La restructuration est généralement la

première étape de tout projet de modernisation

d'applications et il est souhaitable

de la terminer avant d'entreprendre

d'autres actions comme la création de

nouvelles interfaces utilisateur. Diverses

stratégies et terminologies s'appliquent à

cette phase de la reconception. Ainsi, la mise en oeuvre d'un modèle de conception

MVC (Model-View-Controller) est en

vogue en ce moment.

Le principe sous-jacent du processus

de restructuration est toujours le même.

Les développeurs visent une architecture

qui divise l'application en ses parties

constituantes (interface utilisateur,

logique de gestion, par exemple) avec

des mécanismes de communication

clairement définis permettant l'interaction

entre les différentes portions de l'application. Bien qu'on puisse restructurer

des applications avec n'importe

quel langage de programmation, c'est

plus facile avec certains outils et techniques.

Nous verrons ici quand et comment

il faut utiliser les triggers et les

contraintes, ainsi que certains des écueils

à éviter. Nous verrons également les procédures

stockées et l'utilisation de XML

pour définir les interfaces entre les

composants de l'application.

Les nouveautés de la semaine 44 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 27 au 31 Octobre 2003

Lire l'article

Les nouveautés de la semaine 38 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 15 au 19 Septembre 2003

Lire l'article

Dépanner les mises à niveau du service pack

par Paula Sharick - Mis en ligne le 08/10/2003

J'ai utilisé trois techniques pour mettre

à niveau des serveurs et des stations de

travail, mais je n'ai pas encore essayé

de mettre à niveau un DC (domain

controller). Les trois techniques testées

comportent une mise à jour locale

que j'ai lancée à partir de la ligne de

commande (w2ksp3.exe), une mise à jour réseau (update.exe) et une mise à jour packagée de Group Policy.Beaucoup d'entre

vous m'ont écrit pour me signaler des

problèmes de mise à niveau ou pour

me poser des questions à ce sujet. Voici

donc la liste des principales étapes qui

constituent une mise à niveau de service

pack.

MINO¦² Web fait des ¨¦mules sur le terrain AS/400 – iSeries

Par Catherine China - Mis en ligne le 24/06/2003

Les transports Giraud et la caisse d'Epargne Languedoc Roussillon sont des entreprises aux activit¨¦s et structures organisationnelles tr¨¨s diff¨¦rentes. La premi¨¨re op¨¨re sur le secteur du transport priv¨¦ routier et l'autre dans l'univers de la banque.Leur d¨¦nominateur commun : le choix de la solution de connectivit¨¦ Web-to-Host MINO¦² Web pour optimiser l'acc¨¨s aux applications AS/400-iSeries via le Web. R¨¦cit de deux parcours r¨¦ussis.

Déclenchez votre logon script

par Darwin Sanoy - Mis en ligne le 17/06/2003

La fièvre monte dans le centre d'assistance

de la société ABC. Le vice-président

fabrication fait irruption parce

qu'il ne peut pas étudier un appel

d'offres (RFP, Request for Proposal) importante

avant la date limite. Il se

connecte au réseau et constate l'absence

de son lecteur V. Les infections

des tout derniers virus menacent.Apparemment, environ 25 % des ordinateurs

de la société n'auraient pas effectué

la mise à jour du logiciel antivirus

que le logon script lance. L'équipe

Windows XP a besoin d'un inventaire

matériel à jour pour son planning, mais

la base de données d'inventaire n'est

pas actualisée.

Les plus consultés sur iTPro.fr

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

- Top 5 des évolutions technologiques impactant la sécurité 2026

- Tendances 2026 : l’IA devra prouver sa rentabilité

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer