Les nouveautés de la semaine 43 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 20 au 24 Octobre 2003

Lire l'article

Résolvez rapidement les problèmes utilisateurs avec DSPSGNUSR

Pour les servants d’un Help Desk, la rapidité avec laquelle on peut faire vérifier le job log par le job de l’utilisateur détermine directement la qualité du service. Partant de là, on sait généralement ce qui s’est passé et on résout presque toujours le problème.

Lire l'article

Serveurs Windows : disques basiques ou dynamiques ?

par Jerry Cochran - Mis en ligne le 08/10/2003

Quand on installe un OS Windows

, on

peut choisir entre deux types de

disques logiques : basiques et dynamiques.

Ce choix a de lourdes conséquences

pour le serveur Windows et

son logiciel. Examinons ces deux types

de disques logiques et en quoi leurs

différences sont importantes.

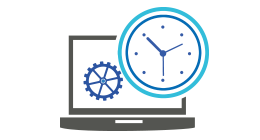

DB2 UDB pour iSeries et projet eLiza

par Kent Milligan - Mis en ligne le 24/06/2003

Beaucoup d'entre nous pratiquent

l'iSeries et ses prédécesseurs depuis

longtemps. Quand un produit est en

service depuis de nombreuses années,

il est d'usage de tenir pour acquis certains

de ses attributs et de ses atouts.

La facilité d'utilisation et le faible coût

de possession de DB2 Universal

Database for iSeries (DB2 UDB) sont

deux attributs que de nombreux utilisateurs

d'iSeries tiennent pour acquis,

au lieu de considérer DB2 UDB

comme un avantage concurrentiel.

La facilité d'utilisation et le faible

coût administratif sont des critères évidents

qui doivent être remplis pour

que l'on puisse classer un SGBDR (système

de gestion de base de données

relationnelle) comme un système autogérant.

Et, alors que DB2 UDB fournit

des interfaces graphiques pour simplifier

les tâches administratives, son

moteur de base de données automatise

en fait de nombreuses tâches pour

s'affranchir de toute intervention humaine.

Actualités Windows NT / 2000 – Semaine 25 – 2003

Toutes les Actualités du 16 au 22 Juin 2003

Lire l'article

Actualités Windows NT / 2000 – Semaine 43 – 2003

Toutes les Actualités du 20 au 24 Octobre 2003

Lire l'article

Quand PowerPC n’est-il pas PowerPC ?

La question posée par le titre de cet article peut sembler saugrenue, mais elle ne l’est pas. En 1995, un nouveau processeur RISC à 64 bits a été introduit dans l’AS/400. Et son architecture a été baptisée PowerPC.En réalité, nous avons dit que c’était PowerPC-AS, sans expliquer vraiment pourquoi « AS » était attaché au nom PowerPC. Rapidement, la plupart des gens, votre serviteur compris, ont simplement appelé l’architecture PowerPC.

Lire l'article

Contrôler les ACE et les ACL avec Subinacl

par Mark Minasi - Mis en ligne le 23/09/2003

Dans l'article « Modifier les permissions avec Subinacl », je présentais

Subinacl, un superbe outil de sécurité

et de migration présent dans le

Microsoft Windows 2000 Server

Resource Kit et le Microsoft Windows

NT Server 4.0 Resource Kit. Bien que je

couvre généralement les outils du kit

de ressources, Subinacl en fait tellement

qu'il me faudrait lui consacrer les

articles d'une demi-année. Mais cet outil

est tellement utile qu'il serait très

dommage de ne pas en reparler.Dans « Modifier les permissions

avec Subinacl », nous avons vu que

Subinacl permet de créer et de supprimer

des permissions à la manière de

Xcacls et de permuter des SID pour faciliter

les migrations. Subinacl permet

aussi de changer de propriétaires, de

changer les ACE (access control entries),

de tester l'accès et de sauvegarder

et des restaurer des ACL.

Destination : IFS, 1ère partie

par Jake Kugel - Mis en ligne le 24/06/2003

Le système de fichiers racine de

l'IFS (integrated file system) est le

meilleur endroit pour stocker les données

des fichiers stream sur l'iSeries.

L'IFS voit ses performances améliorées

continuellement et il supporte la journalisation

à partir de la V5R1. Vous

pouvez aussi utiliser l'IFS avec des ASP

(auxiliary storage pools) indépendants.

Mais il n'est pas toujours simple et direct de placer les données dans

l'IFS et de les y sécuriser. Les modalités

de transfert des données diffèrent selon

leur origine. Les données peuvent

déjà se trouver sur l'iSeries dans le système

de fichiers QDLS, ou bien se trouver

sur une autre plate-forme comme

Unix, Linux ou NT.

Dans cet article, j'explique comment

faire migrer des données dans le

système de fichiers root de l'IFS à partir

de NT et de QDLS. Dans chaque scénario,

j'utilise des commandes CL et de

nouvelles fonctions V5R1 pour illustrer

la manière de copier des données dans

l'IFS et de les sécuriser après les avoir

transférées.

Les nouveautés de la semaine 25 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 16 au 22 Juin 2003

Lire l'article

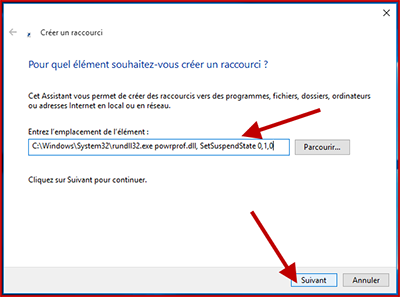

Trucs & Astuces des MVP : ASP et ASP.NET

Dans le cadre de mon activité professionnelle, je recherche régulièrement des Trucs & Astuces me permettant de gagner un temps « précieux » dans les manipulations de Visual Studio .NET, Je focaliserai cette première salve de Trucs & Astuces sur l’utilisation quotidienne de Visual Studio .NET

Liste des Trucs et Astuces

1. Raccourcis clavier

2. Accélérez la compilation de vos solutions et projets

3. Visualisation de votre code sur des écrans de moindre résolution

4. Copier – Coller : La sélection partielle multi-lignes verticale

5. Visualisation et parcours des classes de votre projet

6. Dépendance de vos projets et leur ordre d’exécution

7. L’aide mémoire : le ToDo…

8. Comment ajouter des modèles personnalisés à la stratégie sous windows 2003 - Par Thierry DEMAN

9. Comment récupérer le réseau IP et l’adresse IP d’une machine NT - Par Thierry DEMAN

Destination : IFS, 2e partie

par Jake Kugel - Mis en ligne le xx/xx/2003

par Jake Kugel - Mis en ligne le xx/xx/2003

Dans la 1ère partie de cet article

(iSeries News Novembre 2002 N°10),

nous avons vu comment faire migrer

les données des fichiers stream à partir

de NT et de QDLS vers le système de fichiers

racine de l'IFS (integrated file

system) sur l'iSeries. Voyons maintenant

comment déplacer les données

des fichiers stream dans l'IFS à partir d'Unix/Linux et du serveur NetWare.

Comme dans la 1ère partie, les

exemples utilisent des commandes CL

et de nouvelles fonctions V5R1.

Votre mission : supprimer dans le schéma AD

par Robbie Allen - Mis en ligne le 23/09/2003

De nombreux livres et articles traitant

du schéma AD (Active Directory) -

même émanant de Microsoft - prétendent

qu'il est impossible de supprimer

des classes ou des attributs du schéma

AD. Cette impuissance gêne les administrateurs

d'AD parce qu'elle complique

le test des nouvelles extensions

de schéma et qu'elle empêche de supprimer des extensions indésirables.Supposons que vous vouliez tester le

processus d'extension de schéma dans

une forêt de test. Si une erreur survient

pendant le test des extensions, vous

souhaiterez les retester. Mais comme

vous ne pourrez pas les supprimer,

vous serez contraint de reconstruire la

forêt. Autre hypothèse : vous ajoutez des extensions dans une forêt de production

qui s'avère défectueuse. Vous

aimeriez les supprimer, mais vous ne le

pouvez pas.

Utilisations du Wizard

par Michael Otey - Mis en ligne le 17/06/2003

Le Configure Your Server Wizard

est l'un des composants logiciels les

plus sous-utilisés de Windows 2000

Server. Alors que la plupart des administrateurs

chevronnés le considèrent

comme simplement un autre outil

GUI, il est bien plus que cela ...il regroupe un ensemble de fonctions dans une interface pratique. Voyons donc les dix principales utilisations de Configure Your

Server Wizard de Win2K Server.

Gérer les fichiers de messages avec WMF

par Randy Gish - Mis en ligne le 12/06/03

Parmi les nombreux outils

iSeries d'IBM, il en manque un : un bon

utilitaire pour afficher, maintenir et rechercher

des messages dans un fichier

de messages. L'utilitaire WMF (Work

with Message File) pallie cette absence.A partir d'un seul panneau, on peut utiliser WMF pour effectuer toutes les fonctions qui pourraient s'avérer nécessaires sur des descriptions de messages.

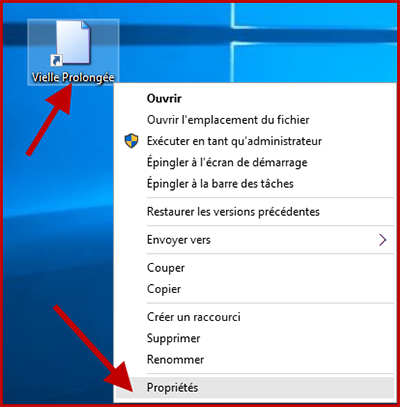

Ce que les modèles de sécurité peuvent vous apporter

par Mark Minasi - Mis en ligne le 17/11/2003

Découvrez le moyen reproductible et scripté de faire des modifications

Les verrous rendent perplexes les

administrateurs de Windows Server

2003, XP et Win2K : il est certes possible

de sécuriser les stations de travail

et les serveurs, mais n'est-ce pas une

opération trop longue dans la pratique

? L'idéal est un

moyen de scripter le processus d'établissement

de la sécurité, qui ajuste automatiquement

l'ensemble des paramètres

concernant la sécurité en

fonction de votre organisation particulièreLa famille Windows NT - Windows

XP, Windows 2000, NT 4.0 et NT 3.x -

est réputée pour son insécurité. Pour

ma part, je considère que ces platesformes

(ainsi que les variantes Novell

NetWare et Unix) sont toutes sûres parce qu'elles sont dotées de milliers

de « verrous » - des éléments d'OS qui

contribuent à la sécurité en permettant

de stipuler que seule la personne X

peut effectuer l'action Y sur l'objet Z.

Mais il existe une différence entre NT et NetWare : bien que les deux OS possèdent

de tels verrous, une installation

NetWare standard met en place les verrous

puis demande aux administrateurs

de choisir ceux qu'ils veulent déverrouiller.

A l'inverse, une installation NT standard laisse la plupart de ses verrous

inactifs puis laisse aux administrateurs

le soin de choisir ceux qu'ils veulent.

(Cette information ne s'applique

pas à Windows Server 2003, dont le

concept épouse la stratégie NetWare.

Win2K a davantage d'options verrouillées

par défaut que NT 4.0 et XP

est, en standard, plus strict que Win2K

Professional.)

Les verrous rendent perplexes les

administrateurs de Windows Server

2003, XP et Win2K : il est certes possible

de sécuriser les stations de travail

et les serveurs, mais n'est-ce pas une

opération trop longue dans la pratique

? XP est un excellent OS mais, s'il

faut visiter chaque desktop et intervenir

sur quelques dizaines d'autorisations

et de droits pour s'assurer que le

desktop est sécurisé, le déploiement

de XP ou de toute autre variante NT

s'avère long et coûteux. L'idéal est un

moyen de scripter le processus d'établissement

de la sécurité, qui ajuste automatiquement

l'ensemble des paramètres

concernant la sécurité en

fonction de votre organisation particulière.

Heureusement, une telle méthode

existe. Les modèles de sécurité sont

des fichiers texte ASCII qui permettent

de définir de nombreux paramètres :

droits et paramètres de sécurité locaux,

appartenance à un groupe local,

services, autorisations de fichiers et de

répertoires et autorisations de registre.

Dès lors qu'un modèle de sécurité est

créé, une simple commande suffit

pour l'appliquer et pour faire agir tous

ses paramètres. L'heure passée à régler

le registre, le snap-in Microsoft

Management Console (MMC) Computer

Management et d'autres outils se

transforme en un travail de quelques

minutes.Heureusement, une telle méthode

existe. Les modèles de sécurité sont

des fichiers texte ASCII qui permettent

de définir de nombreux paramètres :

droits et paramètres de sécurité locaux,

appartenance à un groupe local,

services, autorisations de fichiers et de

répertoires et autorisations de registre.

Dès lors qu'un modèle de sécurité est

créé, une simple commande suffit

pour l'appliquer et pour faire agir tous

ses paramètres. L'heure passée à régler

le registre, le snap-in Microsoft

Management Console (MMC) Computer

Management et d'autres outils se

transforme en un travail de quelques

minutes.

Les modèles de sécurité ne sont

pas nouveaux dans Windows Server

2003 ou XP : ils ont fait leur première

apparition dans NT 4.0 Service Pack

(SP4). Mais chaque administrateur doit

savoir ce qu'il peut faire exactement.

Les modèles ne permettent pas de modifier quelque chose que l'on aurait

pas pu modifier par un autre biais, mais

ils offrent un moyen reproductible et

scripté d'effectuer les modifications et

ils vérifient facilement les systèmes

pour s'assurer qu'ils remplissent les

conditions du modèle. Vous pouvez

utiliser la GUI pour effectuer ces changements

manuellement, mais c'est une

opération longue. Les modèles permettent

d'effectuer facilement les cinq

tâches suivantes touchant à la sécurité.

Les nouveautés de la semaine 42 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 06 au 10 Octobre 2003

Lire l'article

Webfacing, outil de conversion des applications 5250

Avec la version 5.1 des logiciels pour iSeries, IBM a regroupé dans une suite de logiciel l’ensemble des outils de développement d’applications et compilateurs disponibles sous le nom générique de « Websphere Development Toolset » (WDS). Parmi les options de WDS, Webfacing convertit les applications 5250 (images écrans vertes et noires) en applications WEB. La conversion est facile, rapide et peu onéreuse. Cette solution était attendue depuis longtemps par les développeurs.Cette option permet d’assurer la pérennité des applications 5250 dont les fonctions sont toujours actuelles et parfois indispensables mais qui sont devenues peu conviviales en comparaison avec les environnements WINDOWS ou INTERNET. Seule l’interface écran est transformée sans modification des programmes RPG. Après conversion, l’application reste opérationnelle en mode 5250.

Lire l'article

Utiliser un VPN pour la sécurité sans-fil

par Douglas Toombs - mis en ligne le 18/09/2003

Une dame très élégante bavarde

avec votre réceptionniste dans le lobby

de la société. Imaginez son portable

équipé d'un logiciel renifleur sans fil

captant tous vos documents et mails

confidentiels. Ou bien, imaginez un

jeune homme qui, juste pour s'amuser,

a décidé d'installer sur son portable un

serveur DHCP malfaisant, qui propose

frénétiquement des adresses IP invalides

à tous vos clients desktop. Avec un matériel et un logiciel standard de

quelques milliers d'euros, un intrus

peut faire d'énormes ravages dans

votre réseau sans fil si vous n'avez pas

pris la précaution de le protéger correctement.

Et, dès lors que quelqu'un

s'est glissé dans votre réseau, vous ne

pouvez plus faire grand-chose si ce

n'est de débrancher votre AP (Access

Point) sans fil et réparer les dégâts.

Acer TravelMate 100

J'assistais récemment à une réunion

d'information au centre de

conférence Silicon Valley de Microsoft.

La plupart de mes voisins avaient leurs

portables, donc personne n'a fait attention

quand j'ai ouvert le mien. Mais

ce que j'ai fait ensuite a suscité l'intérêt

: j'ai pressé sur les charnières de

l'écran pour le déverrouiller, puis je l'ai

fait tourner de 180 degrés et l'ai rabattu

sur le clavier ... J'utilisais le Tablet PC

TravelMate 100 d'Acer.

Les plus consultés sur iTPro.fr

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

- Top 5 des évolutions technologiques impactant la sécurité 2026

- Tendances 2026 : l’IA devra prouver sa rentabilité

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer