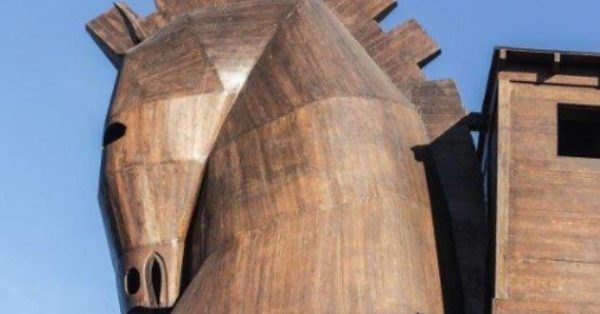

De nouvelles versions du cheval de Troie DanaBot ont été découvertes par les chercheurs d’ESET, incluant un protocole bien plus complexe. Face à ce nouveau défi, il y a urgence à détecter et bloquer les composants et plugins DanaBot. Éclairage.

Mise à jour du cheval de Troie DanaBot avec une nouvelle communication C&C

L’évolution rapide de DanaBot

Depuis mai 2018, DanaBot demeure très actif, Pologne, Italie, Allemagne, Autriche, Ukraine … et ses capacités se multiplient avec de nouveaux plugins et de nouvelles fonctionnalités de campagnes de spam.

Comment détecter DanaBot

Découvrez l’analyse et les recherches ESET

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

- Comment bénéficier d’une protection efficace contre les virus informatiques ?

- Le rôle incontournable de l’UX dans la cybersécurité

- L’avenir du télétravail sécurisé en France

- Solution vCloud Director : les avantages du Cloud Privé BLUE & VMware au service des entreprises

- Webinar Alsid – BloodHound est un bon outil, mais vous méritez mieux !

- Workshop Cloud Insight: Explorez Windows Virtual Desktop

- Webinar Alsid – Active Directory Tier Model : stratégie d’implémentation et de sécurité !

- Besoin de changer votre suite bureautique ? Découvrez ONLYOFFICE Workspace

- Entre essor du cloud et ransomwares, quelles priorités pour la cybersécurité industrielle ?

- Êtes-vous sûre de contrôler vos données Office 365 ?

Les plus consultés sur iTPro.fr

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

Articles les + lus

Le Mac transforme le quotidien professionnel des collaborateurs Scaleway

Devenir ingénieur en intelligence artificielle

Sécuriser sa téléphonie IP : 5 failles critiques à anticiper

Travailler quotidiennement en toute confiance avec le Mac

Pourquoi Scaleway mise sur le Mac pour ses collaborateurs

À la une de la chaîne Digital Corner

- Le Mac transforme le quotidien professionnel des collaborateurs Scaleway

- Devenir ingénieur en intelligence artificielle

- Sécuriser sa téléphonie IP : 5 failles critiques à anticiper

- Travailler quotidiennement en toute confiance avec le Mac

- Pourquoi Scaleway mise sur le Mac pour ses collaborateurs