Sécurité : choisir Azure pour Windows Server et SQL Server

Les fonctionnalités éprouvées de Windows Server et SQL Server en matière de sécurité et conformité font déjà la différence. Mais en vous appuyant sur Azure, renforcez totalement votre sécurité !

Lire l'article

Vidéo Trend Micro – Une meilleure visibilité et une réponse plus rapide aux menaces pour votre organisation !

Les menaces évoluent, c’est pourquoi vous devez pouvoir agir rapidement à celles qui compromettent vos lignes de défense en place. Découvrez une solution globale de détection et de remédiation protégeant la messagerie, les réseaux, les EndPoints, les serveurs et instances Cloud.

Lire l'article

Concevoir une stratégie efficace pour la détection d’attaques informatiques

Au travers de cet article, nous allons explorer les pistes qui vous permettront de définir une stratégie de défense efficace en ce qui concerne la détection d‘attaque informatique. Nous commencerons par définir ce qu’est une attaque puis nous évoquerons certains détails concernant la notion de framework de sécurité.

Lire l'article

Quels sont les incidents de cybersécurité les plus signalés ?

Découvrons les méthodes efficaces et privilégiées par les pirates, les secteurs, et les régions particulièrement ciblées.

Lire l'article

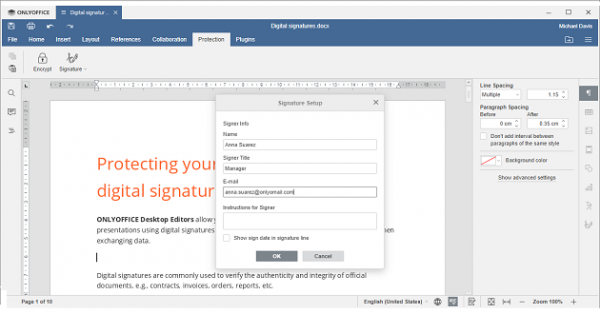

ONLYOFFICE Desktop 6.2 renforce sa sécurité avec la signature électronique des documents

ONLYOFFICE Desktop et Docs renforcent la sécurité de leurs documents à l’occasion de la sortie de la version 6.2. Trois améliorations majeures sont à noter : la signature électronique, permettant de certifier les documents et de sécuriser les données, l’intégration avec Seafile ainsi que plusieurs optimisations sur les feuilles de calcul.

Lire l'article

Les RSSI s’engagent pour l’approche Zero Trust

Pourquoi ce sentiment d’urgence envers le principe de Zero Trust ? A l’heure des migrations accélérées vers le cloud et des modèles de télétravail durables, découvrons les dernières tendances en matière de schémas d’attaques.

Lire l'article

Cyberattaques : les 5 phases du vol d’identité

Si le nombre d’incidents de fuite de données explose, qu’en est-il de la quantité d’identifiants dérobés ?

Lire l'article

La fraude à l’identité numérique : les gestes qui sauvent

Les tentatives de fraude à l’identité en ligne augmentent considérablement et ne sont pas prêtes de s'arrêter. On note d'ores et déjà plus 29% en France entre octobre 2019 et octobre 2020.

Lire l'article

L’utilisation des données pour survivre !

Si les entreprises utilisent intensivement les données, les consommateurs sont bien plus prudents … La pandémie bouleverse décidément les façons de penser et d’agir, notamment le rapport aux données.

Lire l'article

Les menaces d’hameçonnage liées au coronavirus

Pendant que le monde se mobilise pour faire face au COVID-19, les cybercriminels piègent les courriels : infection des terminaux avec des logiciels malveillants, vols d’identifiants et extorsions d’argent s’amplifient …

Lire l'article

Etat des lieux des pratiques Zero Trust en 2020

Quels sont les modes d'adoption, les technologies, les investissements et les avantages de ce modèle sur lequel un professionnel de la cybersécurité sur deux manque de repères …

Lire l'article

Du ransomware à la cyberwar : l’entreprise à l’heure de la cyber-résilience

Aucune entreprise ne peut éviter les attaques. Mais toutes doivent faire en sorte que ces dernières n’aboutissent pas et n’impactent pas leurs opérations. Une mission impossible si l’entreprise ne s’entoure pas de partenaires expérimentés pour l’accompagner dans la mise en place d’une véritable cyber-résilience…

Lire l'article

Identity Days à Paris : c’est demain !

La première édition des Identity Days aura lieu demain le 24 octobre 2019 à Paris. !Occasion de faire le point sur la gestion des identités et des accès, et la cybersécurité des identités digitales.

Lire l'article

Nouveau webinaire : réduire les risques d’attaques avec le contrôle d’accès Microsoft 365

A l’heure où les menaces explosent, comment contrôler l’accès à vos applications en temps réel ? Des solutions et des méthodes existent, venez découvrir la puissance de ces technologies lors du webinaire Exakis Nelite le 22 octobre à 11h30

Lire l'article

Comment gagner la bataille de la cybersécurité ?

Aujourd’hui, face à la diversité des menaces, les entreprises font face à de multiples défis pour pouvoir se protéger efficacement et ce, à tous les niveaux. Innovation, processus et partenariats, découvrez les clés pour sécuriser sereinement votre organisation !

Lire l'article

Le modèle Ransomware as a Service monte en puissance

Le modèle RaaS (Ransomware as a Service) ne cesse de se développer, découvrons les moyens pour se protéger des attaques...

Lire l'article

12 conseils pour un été en toute « cyber » sécurité !

Plus de 70% des Français estiment faire tout ce qui est en leur pouvoir pour protéger leur activité numérique. Un signal encourageant mais se prémunir des cyberattaques reste d’actualité…

Lire l'article

Qu’est-ce que le Zero-Trust ?

Le Zero-Trust, concept stratégique utilisé par les responsables de la sécurité, garantit que leurs organisations restent parfaitement protégées au fur et à mesure de leur adaptation à de nouveaux modes de fonctionnement et de nouvelles conditions du marché.

Lire l'article

92% des entreprises gèrent difficilement les identités

Quelles sont les actions à mettre en place pour la gestion des identités et des accès pour accéder enfin à une identité bien plus moderne ?

Lire l'article

L’IoT en entreprise : menaces et préoccupations

Quels sont les mécanismes disponibles pour protéger les appareils et les utilisateurs ? Absence de chiffrement des données, identifiants par défaut faibles… Découvrez les manquements de sécurité des appareils IoT en entreprise ...

Lire l'articleLes plus consultés sur iTPro.fr

- La solution Mentor révolutionne le développement logiciel et d’applications

- IA : un miroir grossissant de nos attentes, comment réussir son adoption ?

- Vulnérabilités critiques de sécurité dans Microsoft Entra ID : Top 3 des conseils

- L’IA est une évolution naturelle de la transformation des entreprises

- Stormshield décrypte les cyberattaques liées aux conflits géopolitiques