RGPD : les entreprises françaises sont-elles conformes ?

Les investissements dans les solutions de sécurité sont considérables mais la maîtrise préalable du parc informatique est-elle concrète ? Seuls 22% se sentent totalement en confiance pour obtenir une visibilité instantanée sur l’architecture informatique de l’entreprise

Lire l'article

Les grands chantiers de l’ANSSI !

L'ANSSI a fait passer son message de souveraineté européenne lors du FIC 2020. Face à une menace toujours grandissante et sous-évaluée et à une surface d’exposition du cyber espace augmentée notamment avec les objets connectés, voici un panorama des évolutions et des actions constatées, avec Emmanuel Germain, directeur général adjoint de l’ANSSI.

Lire l'article

FIC 2020 : la conscience de la cybersécurité s’accélère

La cybersécurité est devenue un enjeu prioritaire économique, stratégique et démocratique ! Le grand événement lillois de la cybersécurité au Grand Palais fait salle comble. Conférences plénières, visites de ministres, visiteurs en augmentation, partenaires et 3 jours de salon. L’écosystème se structure de plus en plus au regard des annonces majeures et des partenariats qui se nouent.

Lire l'article

Stormshield accélère son développement en 2020

Réflexion stratégique, solide croissance, accélération de l’activité, évolution du positionnement, proximité clients, technologies de pointe, Stormshield a tous les atouts en main pour devenir LE choix européen de la cybersécurité en matière d’infrastructures critiques et opérationnelles, et de données sensibles.

Lire l'article

Le partenariat Cybersec&You & Metsys : l’expertise au service de la cybersécurité

Quand un fédérateur de solutions spécialisé dans le domaine de la cybersécurité européenne de confiance, Cybersec&You, et un acteur incontournable des services du numérique, Metsys, se rapprochent, cela débouche sur un partenariat fort qui s’inscrit parfaitement au cœur d’une stratégie innovante de développement !

Lire l'article

Top 10 des risques cyber en entreprise !

Dommages, frais élevés, poursuites judiciaires et litiges, les risques cyber n’en finissent pas d’envahir le quotidien des entreprises…

Lire l'article

3 Données cybersécurité dans les environnements industriels

Les acteurs industriels sont de plus en plus exposés aux cybermenaces et le manque de collaboration entre équipes IT et celles de l’informatique industrielle (OT – Operational Technology) accentue cette insécurité …

Lire l'article

L’accès aux données = décisions et actions !

Transformation numérique, instinct, rapidité, pression … L’obligation de vitesse prend le pas sur le développement d’un avantage compétitif et de décisions visionnaires. Alors, comment transformer les données en actions ?

Lire l'article

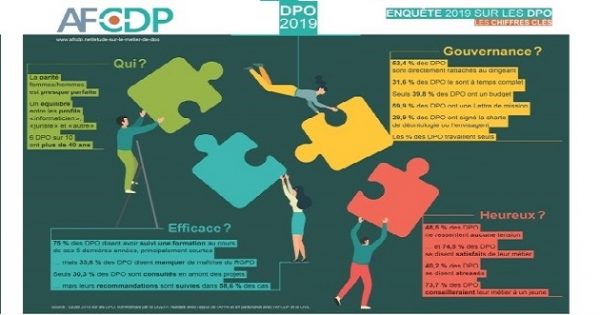

Décryptage du métier de Data Protection Officer

Les objectifs de la mission sont élevés ! Alors au-delà des résultats de cette enquête 2019, se profilent les exigences et les conditions d’application du RGPD, les enjeux économiques, technologiques, réglementaires, organisationnels et les impacts en termes d’évolution des métiers et des compétences.

Lire l'article

VMware développe avec force son activité cybersécurité !

Les annonces vont bon train chez VMware, rachats, solutions, partenariats, le tout dans la lignée du renforcement de la stratégie de cybersécurité. Entretien avec Pierre Ardichvili, Directeur réseau et sécurité chez VMware France.

Lire l'article

Forcepoint élève le débat avec l’analyse comportementale

Entretien avec Nicolas Fischbach, Global CTO de Forcepoint, qui dirige aussi le X-Labs, laboratoire de recherche en cybersécurité spécialisé dans l'analyse comportementale ...

Lire l'article

Pourquoi vous avez besoin d’une sauvegarde Office 365

Les applications de productivité SaaS telles que Microsoft Office 365 ont du sens dans le monde mobile d'aujourd'hui : elles comportent les avantages évidents d'un accès facile aux documents depuis n'importe quel appareil et d'une collaboration améliorée

Lire l'article

Les 3 stratégies des RSSI pour accélérer la transformation numérique

Les entreprises sont désormais engagées dans les processus de transformation numérique, de nouvelles opportunités de business sont à la clé et c’est l’occasion pour les RSSI de démontrer leur expertise

Lire l'article

Les angles morts de sécurité alarment les entreprises

Retour sur les lacunes de visibilité des données, des utilisateurs, des périphériques et des environnements de cloud Quels sont les défis et les limites technologiques dans la lutte contre les menaces ?

Lire l'article

T-Systems : « l’innovation change le quotidien des clients »

Nouveaux locaux à Rueil-Malmaison pour T-Systems, filiale du groupe Deutsche Telekom ! Occasion de faire le point sur l'actualité des différents centres d’innovation, les investissements, la stratégie et la transformation des business models avec Jean-Paul Alibert, Président de T-Systems France, François Baranger, CTO T-Systems France et Gérald Karsenti, Président SAP France.

Lire l'article

Cybersécurité : Techniques de cartographie Active Directory avec BloodHound

L’objectif de cet article est de vous donner les pistes nécessaires afin que vous puissiez comprendre, évaluer et enfin utiliser le fantastique outil qu’est BloodHound. BloodHound est un outil OpenSource et gratuit, régulièrement utilisé lors des attaques sur Active Directory.

Lire l'article

Du ransomware à la cyberwar : l’entreprise à l’heure de la cyber-résilience

Aucune entreprise ne peut éviter les attaques. Mais toutes doivent faire en sorte que ces dernières n’aboutissent pas et n’impactent pas leurs opérations. Une mission impossible si l’entreprise ne s’entoure pas de partenaires expérimentés pour l’accompagner dans la mise en place d’une véritable cyber-résilience…

Lire l'articleCybersécurité : quand les utilisateurs passent à la caisse – le coût des attaques

On l’a tous compris, en sécurité la question n’est pas, est-ce qu’une organisation va être attaquée mais quand. Avec la multiplication des annonces d’attaques et d’incidents et la transparence, en partie et dans certains cas, imposée par le cadre RGPD, la question du coût des incidents est devenue d’actualité.

Lire l'article

La révolution freelance : une solution pour la pénurie de talents ?

Le dynamisme du secteur Tech en France fait face à un manque de compétences. Les entreprises peinent à recruter et 66% se déclarent victimes de la pénurie de talents dans les métiers du numérique …

Lire l'article

Nouveau webinaire : réduire les risques d’attaques avec le contrôle d’accès Microsoft 365

A l’heure où les menaces explosent, comment contrôler l’accès à vos applications en temps réel ? Des solutions et des méthodes existent, venez découvrir la puissance de ces technologies lors du webinaire Exakis Nelite le 22 octobre à 11h30

Lire l'articleLes plus consultés sur iTPro.fr

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

À la une de la chaîne Mobilité

- Le changement, moteur d’engagement au travail

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- E-mail : les tendances qui vont s’affirmer en 2026

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique