Technologies SDN et NFV : l’union fait la force dans le datacenter

Dans une optique d’efficacité et de productivité, les départements IT s’attachent aujourd’hui à optimiser la distribution des applications.

Lire l'article

Mégadonnées : la bête noire des DSI

Analyser, interpréter, comprendre, trois mots clés du Big Data.

Lire l'article

Mobilité : comment accroître l’engagement des collaborateurs ?

Les DSI pourraient accroître les performances de l’entreprise en adoptant des stratégies mobiles pertinentes.

Lire l'article

Transformation digitale : quelles sont les vraies contraintes ?

Comprendre la vision et les stratégies des entreprises face à la transformation digitale est une chose.

Lire l'article

Ville de Chartres : pari gagné pour le SI !

Comment relocaliser une partie de son Système d’Information en un temps record ?

Lire l'article

Comment SFA sécurise ses sites de manière centralisée ?

Comment sécuriser et administrer de manière centralisée une structure multi-site, et mettre en oeuvre une solution qui s’intègre aux besoins.

Lire l'article

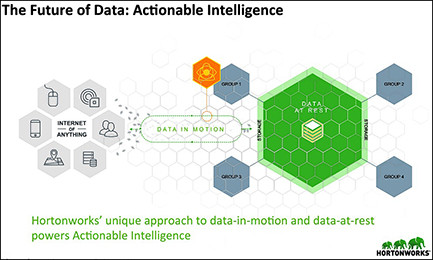

Silicon Valley – Hortonworks unifie données au repos et en mouvement

Silicon Valley Tour, Hortonworks unifie données au repos et données en mouvement

Lire l'article

Phala Data veut aligner ERP, CRM et plateformes marketing

Start-up prometteuse s’attaquant au problème de vision de la dynamique d’entreprise au cœur de la finance, des ventes et du marketing, Phala Data mérite le détour.

Lire l'article

Les enjeux du numérique sont aussi « humains » !

Les entreprises qui mettent l’individu au premier plan seront celles qui réussiront dans l'économie numérique, selon le dernier rapport « Vision Technologique 2016 » d'Accenture consacré aux nouvelles tendances en matière de technologies.

Lire l'article

Pourquoi faut-il s’intéresser au WebRTC en 2016 ?

Après quelques années de faible croissance, le WebRTC est en passe de devenir une technologie grand public, technologie qui a des incidences majeures pour les communications unifiées.

Lire l'article

Lifesize : vers une communication visuelle d’entreprise

Offrir une technologie de vidéoconférence qui puisse garantir une interaction humaine, telle est la mission de Lifesize.

Lire l'article

Comment aller vers Skype Entreprise Online ?

La mise en place de Skype for Business Online est certes plus simple et plus rapide que l’implantation d’une solution sur site.

Lire l'article

Comment aborder la collaboration : des étapes clés pour plus d’efficacité

La collaboration en entreprise est le point névralgique de l’ensemble des échanges et ce à tous les niveaux, messagerie, documentaire, métier, IT.

Lire l'article

La checklist du DSI – Objectif : Garder le contrôle

Quels sont les critères de sélection pour un bon outil de gestion des accès privilégiés et, plus particulièrement, quels sont les aspects de contrôle d’accès granulaire, de surveillance et d’audit, et enfin de Productivité ?

Lire l'article

Quelle sécurité pour les établissements d’enseignement ?

La cybersécurité devient une priorité forte des établissements d’enseignement. Et vous, êtes-vous prêt ?

Lire l'article

2000-2015 : Questions de Tendances IT !

15 ans d’IT Professionnelle de 2000 à 2015, et au-delà...

Lire l'article

Crous Paris : Un SI sous surveillance constante

Comment gérer les informations de 1000 équipements informatiques présents sur 80 sites différents, le tout pour plus de 700 utilisateurs, et surtout repérer tout dysfonctionnement ?

Lire l'article

Palo Alto : la sensibilisation des collaborateurs est vitale

Dans une nouvelle enquête publiée par le spécialiste de la sécurité, il apparait qu’un responsable européen sur sept fait encourir des risques à son entreprise en toute connaissance de cause.

Lire l'article

BPI Network : la transformation digitale décryptée par les informaticiens

Selon une étude de BPI Network et Data Dimension, les équipes informatiques jugent insuffisants les efforts de leurs entreprises pour s’engager dans la transformation numérique.

Lire l'article

Solucom : l’incontournable Big Data

Comment fluidifier les relations entre les DSI et les métiers et créer des passerelles de communication ?

Lire l'articleLes plus consultés sur iTPro.fr

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

À la une de la chaîne Enjeux IT

- L’intelligence de « l’innovation actionnable » pour anticiper les disruptions plutôt que les subir

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

- Pilotage de la DSI : lucidité, exigences et engagement

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

- Souveraineté numérique : réinvestir les fondations pour sortir de la dépendance à Microsoft