Il me faut plus de débit, 1ère partie

Quelles que soient la configuration et l’installation d’un système, il arrive que la charge de travail consomme toute la capacité de traitement, ralentisse le débit, et allonge le temps de réponse. De la même façon que votre activité a besoin de changement, votre système demande des améliorations de performances, et ce bien que vous ayez alloué le maximum de matériel. Cet article s’intéresse à quelques scénarios de ralentissement et indique comment atténuer leur effet.

Lire l'article

Sécuriser votre réseau sans fil

Des sociétés de toutes tailles utilisent aujourd’hui des réseaux sans fil. Dans les petites et moyennes entreprises (PME), leur faible coût et leur facilité de déploiement peuvent les rendre préférables aux réseaux câblés. Pour les grandes entreprises, les réseaux sans fil ont plusieurs usages : réunion d’employés munis de portables dans des salles, des halls d’hôtels, et même des cafétérias, connectés aux réseaux.Les mérites des réseaux sans fil induisent un fort besoin de sécurité. Des réseaux sans fil non protégés offrent aux pirates et à ceux qui veulent simplement se connecter gratuitement à Internet, un libre accès à votre intranet. Il n’est pas rare de voir des réseaux sans fil sauvages dans de grandes entreprises.

En effet, les groupes de travail ou les utilisateurs finaux ignorent parfois le règlement intérieur et installent des points d’accès (AP, Access Points) pour répondre à un besoin ponctuel. Mais, ce faisant, ils font courir un grand risque à tous Songez à cela : des adeptes du spam et du phishing particulièrement astucieux savent maintenant utiliser des réseaux sans fil non sécurisés pour envoyer des messages de courriel en masse. Ils circulent dans les zones urbaines et dans les quartiers d’affaires, à la recherche de réseaux sans fil vulnérables.

Quand ils en trouvent un, ils configurent leurs systèmes mobiles pour s’y connecter, obtenir une location DHCP avec une adresse IP valide, DNS, et une information de passerelle par défaut ; puis pour envoyer leurs messages. Si vous avez déjà utilisé un outil tel que NetStumbler ou les outils de gestion sans fil intégrés que l’on trouve sur la plupart des portables et des PDA, vous avez sûrement rencontré des réseaux sans fil non sécurisés dans votre voisinage, autour de votre bureau, voire dans votre propre entreprise.

Les propriétaires de réseaux non sécurisés courent de nombreux risques : perte de bande passante sur leur connexion Internet, infection virale, voire une responsabilité pénale ou civile si leurs réseaux sans fil non sécurisés servent à lancer des attaques contre autrui.

Voyons quelques étapes pratiques permettant de sécuriser vos réseaux sans fil, les méthodes d’automatisation du déploiement des paramètres de configuration, et les outils permettant de repérer la présence de réseaux sans fil non sécurisés et non autorisés.

Monter un accès Internet redondant à faible coût

Pour de plus en plus d’entreprises, l’accès internet devient un impératif de productivité et c’est une ressource de plus en plus souvent requise par les applications critiques telles que la messagerie ou l’accès aux pages Web de fournisseurs par exemple. C’est donc maintenant un besoin aussi fort que le téléphone ou l’électricité. Il faut donc s’assurer de la disponibilité de cette ressource et donc disposer de solution( s) de repli ou de secours en cas de défaillance de la connexion ou de son Fournisseur d’accès à Internet (FAI).Les solutions existent à ce jour mais sont le plus souvent onéreuses avec des contrats de disponibilité forte auprès de son FAI ou des solutions de secours sur RNIS. Mais aujourd’hui, il est possible en disposant de deux connexions ADSL de type standard, de les associer pour disposer d’une part d’une résilience aux pannes de l’une ou de l’autre, de d’autre part de disposer de la somme des deux bandes passantes tant pour les flux entrants, que pour les flux sortants. Mais si ce besoin de connexion des utilisateurs et des serveurs de l’entreprise vers la toile mondiale est important, il n’est pas forcément vital.

Un autre facteur est à prendre en compte lors de l’analyse de ce besoin, c’est la connexion des utilisateurs externes ou utilisateurs nomades vers les ressources de l’entreprise. Il s’agit généralement de publications de type Web. Bien sûr, la plupart des entreprises hébergent leurs sites web auprès de structures spécialisées, mais ce n’est pas toujours le cas et de nouvelles applications comme la messagerie mobile imposent presque systématiquement la présence d’une connexion depuis l’Internet vers le serveur de messagerie. C’est par exemple le cas avec les services d’Exchange Server 2003 qui permettent un accès Outlook Web Access (OWA) ou ActiveSync depuis le monde extérieur à l’entreprise. Dans ce cas, l’accès à ces services doit être sécurisé, mais il doit aussi offrir un haut niveau de disponibilité. Une coupure de la connexion entre ces serveurs et Internet aboutit à une indisponibilité du service de messagerie pour les utilisateurs mobiles. C’est dans ce cadre de publication, qu’il convient de mettre en place une solution de connexion à Internet redondante et donc fiable.

Lorsque l’on parle de redondance, le plus simple consiste à doubler les équipements, mais la gestion de la bascule entre l’équipement défaillant et l’équipement de secours reste le point à surveiller. La première base de la disponibilité de connexion à Internet, sans avoir recours à des contrats très onéreux, consiste bien sur à se doter de deux connexions à Internet.

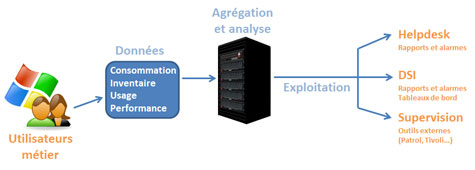

L’essentiel de la supervision du réseau, 2e partie

Nous avons souligné combien il importe de superviser les serveurs, leurs applications, et l’équipement réseau, afin d’intercepter et de corriger les problèmes avant qu’ils n’affectent vos utilisateurs. Une bonne supervision de réseau est également précieuse pour deux autres raisons : savoir exactement ce qui se passe sur le réseau, qui y accède et quand.Dans la première partie de cette série, destinée aux PME (petites et moyennes entreprises), j’évoquais les avantages du travail en réseau et je recensais les sources les plus courantes que l’on peut superviser (par la télémesure), y compris les journaux d’événements Windows, Syslog et SNMP. Dans ce second article, j’explique comment construire une solution de supervision dépouillée à l’aide d’outils gratuits peu coûteux, évoluant autour du journal d’événements Windows. Plus précisément, je vous présente trois outils intéressants à ajouter à votre panoplie de supervision de réseau : Log Parser, un outil gratuit de Microsoft, tail, un utilitaire Unix simple d’emploi, et Kiwi Syslog Daemon, qui existe en édition gratuite et en édition plus puissante mais néanmoins abordable. Même si vous possédez déjà un outil ou si vous envisagez d’en acquérir un, poursuivez cette lecture : la plupart des outils du marché se limitent à des fonctions d’alerte et de reporting, parfois avec quelques rapports standard et des modèles de règles d’alerte. Il reste quand même à définir les rapports et alertes adaptés à votre environnement. Les méthodes de conception et d’analyse décrites ci-après seront très intéressantes même lorsqu’une application de supervision est déjà en place.

Lire l'article

Automatiser MBSA

Vous êtes un administrateur système chargé d’évaluer et de recueillir une grande variété de données de sécurité concernant les systèmes de votre réseau. Vous aimeriez bien scruter vos systèmes chaque fois qu’ils redémarrent puis présenter les résultats ainsi obtenus, sur un site Web où vous et vos collaborateurs pourriez les examiner (et, éventuellement, remédier aux vulnérabilités). Pour créer un programme de scanning automatisé du réseau, vous pouvez utiliser Microsoft Baseline Security Analyzer 1.2.1 conjointement à des exemples de scripts MBSA de Microsoft.

N’allez surtout pas compter sur le seul MBSA pour la sécurité de votre réseau : il n’est pas à la hauteur de cette responsabilité. Mais vous verrez qu’il est capable de quelques trucs étonnants et qu’il peut vous fournir des données très utiles pour sécuriser le réseau.Si vous voulez des informations plus élémentaires sur MBSA avant d’entreprendre ce projet, voyez l’encadré exclusif Web « MBSA Introduction » (www.itpro.fr Club abonnés)

Commençons par diviser notre projet en trois tâches :

1. Télécharger MBSA et l’installer sur chaque ordinateur cible manuellement ou par une méthode automatisée telle qu’un GPO (Group Policy Object) d’installation de logiciel. Télécharger des modèles de scripts MBSA.

2. Ecrire un script de démarrage qui exécute l’utilitaire ligne de commande MBSA (mbsacli. exe) à chaque redémarrage de l’ordinateur et qui sauvegarde les résultats du scanning dans un partage de réseau.

3. Exécuter une tâche planifiée quotidiennement qui utilise un modèle de script MBSA pour traiter les données sur le share du réseau et les transformer en rapports HTML visibles sur un serveur Web.

Chaque réseau étant différent, vous devrez adapter cet exemple à votre cas particulier. Ainsi, ces étapes supposent que les utilisateurs ne sont pas des administrateurs locaux et qu’ils ne peuvent donc pas exécuter les scripts sous leurs permissions utilisateur. Il en découle que la plus grande partie de l’installation et du scanning de MBSA se produit via les GPO AD (Active Directory) fonctionnant avec des privilèges élevés.

ENTERPRISE EXTENDER : l’avenir de SNA sur L’I5/OS

Des forces convergentes dans l’industrie informatique poussent les entreprises à faire passer tout leur trafic applicatif sur une infrastructure IP.

La nouvelle fonction Enterprise Extender, disponible dans l’i5/OS V5R4, fournit un standard permettant aux applications SNA de communiquer sur un réseau IP. La déclaration de planning de l’i5/OS V5R3 émise en avril 2005 évoque l’éventuel retrait des divers adaptateurs et protocoles de liaison de données capables de transporter le trafic SNA en mode natif. Cependant, l’Enterprise Extender protègera l’investissement que les entreprises ont consacré à leurs applications SNA au fil des ans.Dans cet article, nous décrivons l’architecture Enterprise Extender, analysons comment elle a été mise en oeuvre sur l’i5/OS, et expliquons divers aspects de sa configuration et de son utilisation sur le système i5. Nous présentons aussi divers scénarios auxquels les entreprises seront confrontées lors du passage de leur environnement SNA actuel à un qui utilise Enterprise Extender.

Imprimer dans CGI

Comme son nom l’indique, un navigateur Web est chargé de naviguer sur le Web et d’afficher les données sous forme graphique. Bien que l’on puisse imprimer des pages Web en utilisant le bouton Imprimer du navigateur, les fonctions d’impression (comme les en-têtes de pages pour chaque page imprimée) ne peuvent pas être homogènes sur l’ensemble des navigateurs parce que chaque navigateur et client peut avoir des imprimantes et des paramètres très différents : marges, pieds de pages, en-têtes, et autres. De plus, la taille de chaque page Web est variable selon le type d’entrée et de données. Par conséquent, si vous êtes amenés à imprimer la sortie d’un navigateur Web, il vaut mieux recourir à un rapport traditionnel créé par un job batch.Pour qu’un navigateur Web affiche la sortie imprimée, il faut d’abord convertir le fichier spool en format PDF. Il existe un outil permettant cette conversion, à www-92.ibm.com/en. On peut aussi utiliser à cet effet les outils CGIDEV2 ou MMAIL.

MMAIL facilite l’envoi électronique et la conversion des fichiers spool, des fichiers MIME, des fichiers stream (fichiers IFS), des fichiers save, et des membres de fichiers source. Elle possède aussi une commande (CVTSTMFPDF) pour convertir un fichier spool en PDF, HTML ou texte. Si vous envisagez d’imprimer à partir du navigateur client, vous devez convertir le fichier en format PDF.

Le répertoire de destination sur l’IFS doit être accessible à partir d’un navigateur Web. La configuration par défaut de l’outil CGIDEV2 permet au navigateur Web d’accéder au répertoire CGIDEV. Pour plus d’efficacité, je suggère de créer un sous-dossier dans le dossier CGIDEV ou un dossier IFS séparé, pour stocker les fichiers PDF. Utilisez la commande CHGAUT pour accorder l’autorité au dossier créé. *PUBLIC a besoin de l’autorité *RX. QTMHHTP1 et QTMHHTTP ont besoin de l’autorité *RWX et des autorités de données *OBJMGT, *OBJEXIST, *OBJALTER et *OBJREF.

Journal à distance

Dans les entrailles d’i5/OS se cache une technologie qui commence à susciter de l’intérêt. A en croire le volume de questions posées au lab Rochester d’IBM sur ce thème, on mesure une extrême sensibilisation au cours de la dernière année. Il s’agit du journal à distance, un petit aspect du support peu connu jusque-là.

Introduit voilà quelques années, le journal à distance est passé presque inaperçu pendant un certain temps. Mais, récemment, les projecteurs se sont braqués sur lui et il est le moyen privilégié de transporter efficacement les changements de données récents d’un iSeries sur un autre.Mon premier contact avec le journal à distance remonte à quelques années, quand la V4R2 de l’OS/400 était encore en chantier.

On m’a invité alors à rejoindre l’équipe de développement du journal IBM, à participer à la conception du journal à distance, et à l’amener sur le marché. Mes prédécesseurs d’alors voyaient le journal à distance comme un simple mécanisme de transport amélioré et très efficace grâce auquel nos Business Partners haute disponibilité pourraient construire les versions améliorées de leurs produits.

Ils n’ont pas pressenti que d’autres fournisseurs le considèreraient comme un moyen facile d’atteindre le marché de la haute disponibilité. Et peu d’entre eux ont perçu que ce serait aussi un moyen intéressant d’établir un environnement coffre-fort à distance. Pendant un temps, nous avons simplement cru fabriquer une meilleure tuyauterie pour les produits existants.

Les API Cryptographic Services

L’exposition d’informations personnelles sur des millions de personnes a fait les gros titres au cours de ces dernières semaines. Les sociétés responsables de ces ratés risquent de fortes amendes et aussi des poursuites en vertu des obligations contractuelles et des lois sur le secret. Dans beaucoup de ces cas, si des mesures cryptographiques avaient été prises pour protéger les données, l’incident se serait limité à un petit accroc.Les API Cryptographic Services de l’iSeries procurent aux programmeurs d’applications iSeries un outil cryptographique puissant qui leur permet de protéger la confidentialité des données, d’en assurer l’intégrité et d’authentifier les parties communicantes. Les API Cryptographic Services font partie du système d’exploitation de base et effectuent des fonctions cryptographiques dans le i5/OS Licensed Internal Code (LIC) ou, facultativement, sur un 2058 Cryptographic Accelerator. (Pour plus d’informations sur les fonctions cryptographiques que l’on trouve sur les API, du passé jusqu’aux Cryptographic Services courants, voir « Une brève histoire de la fonction cryptographique de l’iSeries »). Pour vous aider à démarrer avec les API Cryptographic Services, cet article donne une vue d’ensemble fonctionnelle, explique les paramètres Encrypt Data, présente un exemple de programme de cryptage C simple, explique l’utilisation des contextes d’algorithmes pour étendre les opérations sur des appels multiples et les contextes de clés pour améliorer la performance et protéger les clés, et examine les API de gestion de clés pour faciliter la gestion de clés cryptographiques. (Pour acquérir une compréhension de base de la fonction et de la terminologie cryptographique, lisez l’article « Cryptography concepts » présent dans l’encadré Pour en savoir plus.)

Lire l'article

Conférences Internet et Sécurité

Prise en compte des aspects légaux : un enjeu majeur pour les entreprises !

Participez à cette conférence et découvrez comment mieux appréhender les aspects légaux et la sécurisation des accès Internet.

Vérifier l’état des services sur les serveurs locaux ou à distance

Quand un ordinateur ne marche pas bien, c’est souvent parce qu’un service a cessé de fonctionner. C’est pourquoi il faut vérifier l’état des services. Sur une machine locale, il suffit d’ouvrir le snap-in Microsoft Management Console (MMC) Computer Management et de consulter Services and Applications, Services. Mais comment vérifier rapidement et facilement les services actifs sur des ordinateurs éloignés ? Si vous utilisez Windows 2000 Server Terminal Services en mode Administration, vous pouvez utiliser le logiciel Remote Desktop Connection de Microsoft. Mais cela demande quelques étapes supplémentaires. De plus, cela ne vaut que pour des ordinateurs qui acceptent de recevoir des requêtes RDP. Il existe une meilleure solution, particulièrement pour inventorier de nombreux ordinateurs : écrire un script permettant de vérifier l’état d’un service sur tout ordinateur qui supporte WMI (Windows Management Instrumentation).

Lire l'article

DNS revisité

Le DNS (domain name system) d’Internet a beaucoup changé depuis que nous l’avons examiné pour la première fois dans ces pages. Etonnamment, malgré l’incroyable croissance de la taille et de la complexité d’Internet, DNS est resté très fiable et stable. Il a évolué en douceur et s’est adapté non seulement à l’évolution des contraintes administratives, comme la concurrence accrue et les nouveaux noms de domaines de haut niveau, mais aussi à des demandes techniques plus pressantes, comme un trafic plus dense et des attaques par déni de service (DoS, denial of service). Et DNS a crû sans pratiquement connaître aucun changement de son interface utilisateur final.Cela ne signifie pas que les changements de DNS sont invisibles pour l’utilisateur final. Les noms de domaines sont maintenant des noms d’une grande banalité. Même votre grand-mère sait ce qu’est un .com. Peut-être même en possède-t-elle un. L’utilisation d’un nom de domaine n’a pas beaucoup changé, mais il en va différemment de leur administration : achat, hébergement, dépannage, etc. Si vous n’avez pas suivi l’évolution de DNS, voici l’occasion de vous remettre à niveau quant aux modifications de DNS les plus critiques.

Malgré tous ces changements, la mise en oeuvre proprement dite des mécanismes internes du serveur DNS n’a pas beaucoup changé. Les mêmes enregistrements SOA, NS, MX, A et PTR constituent le gros de l’information DNS. Comme cette partie de DNS n’est pas nouvelle, je n’en reparlerai pas ici. Il existe beaucoup d’excellents ouvrages de référence qui décrivent le fonctionnement interne de DNS (voir « Ressources DNS »). Les nouveautés que vous allez apprendre ici concernent la terminologie et les procédures DNS, la fiabilité et la sécurité et les techniques de dépannage. Munis de cette information, vous serez armés pour jongler avec les noms de domaines sur l’Internet d’aujourd’hui.

Quelques règles simples pour faire d’Active Directory votre meilleur allié !

Vous avez des difficultés avec AD (Active Directory) ? Certains de vos DC (domain controllers) ont des problèmes de réplication et maintenant ils n’obtiennent pas de mises à jour d’AD ? Certains utilisateurs reçoivent des erreurs No domain controller found (Pas de domain controller trouvé) ? Dcpromo tombe en panne sans raison apparente ? Avez-vous songé que le coupable n’est peut-être pas AD mais plutôt DNS?Vos interactions avec AD consistent en grande partie à trouver des genres particuliers de serveurs : DC, serveurs GC (Global Catalog) et – si vous effectuez la réplication GC via SMTP – serveurs e-mail. Si vous ne pouvez pas trouver l’un de ces serveurs, vous ne pouvez pas non plus convaincre AD de faire ce que vous voulez qu’il fasse. AD trouve ces serveurs en interrogeant les serveurs DNS. C’est pourquoi une grande partie des défaillances d’AD sont causées, si j’en crois mon expérience, par des problèmes DNS. Lesquels proviennent, pour la plupart, des erreurs de configuration que j’explique dans cet article. Commençons par un problème courant qui affecte les utilisateurs d’une forêt multi domaines.

Lire l'article

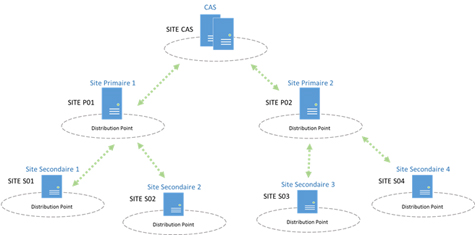

AD pour les agences

Ceux qui doivent concevoir l’AD (Active Directory) d’une société, s’aperçoivent rapidement que le plus difficile n’est pas de concevoir les grands sites bien connectés où se trouve la plus grande partie du personnel. Le plus délicat se situe à la marge : les agences satellites où quelques dizaines d’employés partagent une liaison WAN lente. Or, ces agences sont souvent l’interface la plus directe de la société avec ses clients. D’où la question : comment leur apporter les services Windows Server au moindre coût ? Et aussi dans quelles agences faut-il créer des sites et placer des serveurs de DC (domain controllers) et de GC (Global Catalog).

Lire l'article

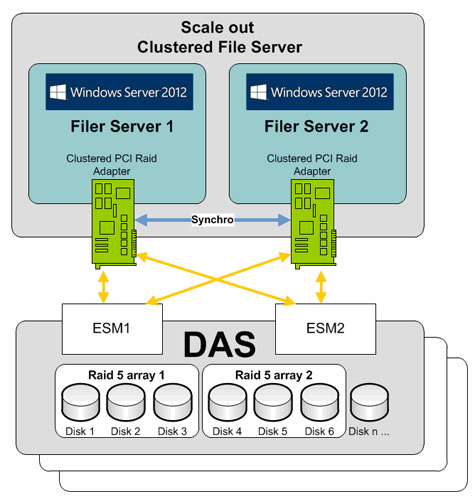

Commencez à pratiquer le Clustering

Depuis Windows NT 3.51, Microsoft ou des fournisseurs tierce partie permettent de mettre en cluster des serveurs Windows. Les administrateurs de serveurs ont toujours été séduits par le clustering mais, par le passé, seul un petit nombre pouvait justifier la dépense. Mais, grâce à la baisse des prix et à l’évolution technologique, le clustering est aujourd’hui beaucoup plus abordable. C’est pourquoi je vous engage vivement à l’envisager, même si votre organisation est modeste.

Lire l'article

HP OpenView : Pour une gestion optimisée des environnements Windows

70 % des budgets des DSI sont aujourd’hui alloués à la gestion et l’administration des systèmes Windows. Comment faire pour que ces investissements représentent une valeur commerciale pour l’entreprise ? En optimisant la disponibilité des serveurs Windows, en garantissant les temps de réponses des bases SQL, la montée en charge et la continuité de services des systèmes Exchange. En proposant des solutions de gestion des infrastructures adaptée à l’environnement Microsoft, HP rend votre système d’information plus productif, moins vulnérable et à la hauteur des attentes utilisateurs ...Selon IDC, le marché mondial de la haute disponibilité a augmenté de 18 % entre 1997 et 2004. Une croissance exponentielle que l’on peut notamment expliquer par l’émergence d’une nouvelle classe d’applications critiques de type e.commerce, e.Business, ERPs, centres de contact clients, nécessitant des infrastructures à disponibilité continue. Jusqu’ici dominé par des solutions serveurs « mission critical » de type Unix et Mainframe, le marché des applications critiques laisse aujourd’hui cependant une place de choix aux environnements de serveurs Windows. Des serveurs qui offrent une excellente réponse aux montées en charge, une sécurité accrue, des framework de développement intégré et qui se distinguent surtout par leurs facilités de déploiement par rapport aux clusters sous Unix. « Cette apparente facilité de mise en oeuvre est trompeuse et peut être source de problèmes graves de continuité d’activité si l'on n'aborde pas les aspects de supervision et d’administration avec la même rigueur que pour les systèmes Unix/mainframe. » constate cependant François Bérot Business Development Manager HP OpenView. Le point faible des fonctionnalités de gestion Windows selon le Giga Group, se jouerait au niveau du suivi des performances, de l’analyse des défaillances et de la corrélation d’évènements. A contrario, un système d’administration de qualité, à l’instar d’OpenView, offre des avantages non négligeables, en termes de:

- Garantie de performance et de disponibilité des applications critiques de l’entreprise, quel que soit l’environnement de production, via une gestion proactive et non seulement corrective.

- Garantie de réduction du temps d’indisponibilité des services, et donc d’une meilleure satisfaction client.

- Garantie de retour sur investissement et de réduction des coûts de possession (TCO)

Scripter dans DNS Setup

Créez une infrastructure DNS dynamique au moyen d’un fichier batch

Dans des articles précédents, j’expliquais comment utiliser de simples fichiers batch pour mettre en place des systèmes récemment installés en tant que DC (domain controllers) et pour créer des outils de reprise après sinistre. Nous avons vu également comment utiliser Netsh pour configurer et régler finement votre pile IP. C’était la première étape pour préparer un serveur Windows Server 2003 ou serveur Windows 2000 à s’élever au rang de DC ...Pour mettre en place un AD (Active Directory), nous avons maintenant besoin d’une infrastructure DDNS (dynamic DNS).

Dans mon exemple, je crée une forêt à un seul domaine appelée bigfirm. biz qui contient deux DC : UptownDC.bigfirm.biz à 192.168.0.2 et DowntownDC.bigfirm.biz à 10.0.0.2. Les subnets 192 et 10 utilisent tous deux un masque subnet 255.255.255.0 et je veux que chaque machine soit à la fois un DC et un serveur DNS. Les deux systèmes bénéficient de copies récemment installées de Windows 2003 ou de Win2K Server, ainsi que du logiciel serveur DNS de Microsoft, livré avec les deux OS. La pile IP de chaque système est déjà constituée à l’aide des fichiers batch des articles précédents et le suffixe DNS de chaque système est défini comme bigfirm.biz. L’objectif de mon dernier fichier batch est d’installer DNS sur chaque système. UptownDC sera le serveur DNS primaire pour bigfirm.biz et pour une zone de consultation inversée 192. 168.0.x, et ce sera le serveur DNS secondaire pour une zone de consultation inversée 10.0.0.x. DowntownDC sera un serveur DNS secondaire pour bigfirm.biz et pour la zone de consultation inversée 192.168.0.x, et ce sera le serveur DNS primaire pour la zone de consultation inversée 10.0.0.x.

ADS, les nouveaux services de déploiement automatisés

Pour faciliter le déploiement massif des serveurs

Les nouveaux services de déploiement automatisés (ADS, Automated Deployment Services) de Windows Server 2003 permettent de déployer et de gérer à distance de nouvelles installations Windows 2003 ou Windows 2000 Server au moyen d’un snap-in Microsoft Management Console (MMC) central ou des scripts WMI (Windows Management Instrumentation) ...Dans le cadre de la DSI (Dynamic Systems Initiative) de Microsoft, ADS est conçu pour des centres informatiques à large bande passante et combine plusieurs technologies : un serveur PXE (Preboot Execution Environment), des outils d’imagerie de volume, des agents Deployment and Administration, une interface WMI, et des outils ligne de commande. Tout cela se prête au déploiement massif de serveurs et à leur administration. Par imagerie de volume, j’entends une technique qui capture le contenu d’un volume sur disque dur pour le placer dans un fichier que vous pourrez ensuite copier sur du matériel similaire. ADS est la première technologie d’imagerie de volume de Microsoft et vient compléter d’autres procédés de déploiement Microsoft tels que RIS (Remote Installation Services). Examinons l’architecture et le fonctionnement d’ADS ainsi qu’un déploiement piloté par ADS.

Planifier et personnaliser la délégation d’AD

Utilisez la méthodologie Tâche, Rôle, Domaine pour administrer votre environnement AD

L’administration d’un réseau d’entreprise est un fardeau qu’il est bon de pouvoir décentraliser. En délégant des tâches administratives à certains collaborateurs, vous pouvez réduire le coût de possessionLes réseaux Windows permettent de décentraliser l’administration par divers moyens et technologies. Vous pouvez, par exemple, déléguer le contrôle sur AD (Active Directory) en utilisant l’Active Directory Delegation of Control Wizard et l’ACL Editor. Vous pouvez aussi personnaliser le Delegation of Control Wizard pour faciliter la mise en place de votre plan. Voyons d’abord la délégation en général puis intéressons nous aux techniques de personnalisation du wizard.

Mise en place d’AD rapide et automatisée

Utilisez les fichiers batch pour construire votre réseau d’AD

Il m’arrive souvent de tester des configurations pour des clients, de rechercher des sujets d’articles, ou d’installer des machines de démonstration pour des cours. Tout cela m’amène à construire constamment de nouveaux réseaux d’AD (Active Directory) à partir de zéro. Les wizards deviennent rapidement pénibles, et j’ai parfois l’impression de passer une bonne partie de ma journée à attendre que des outils de type GUI me demandent une entrée.Depuis l’époque de PC-DOS 1.0, je suis un chaud partisan des fichiers batch. J’ai donc créé une série d’outils batch me permettant de mettre en place rapidement des réseaux d’AD avec un minimum d’intervention personnelle. Ce mois-ci, je vais partager avec vous ces intéressants outils automatisés.

Par souci de simplicité, je limite l’exemple de cet article à un réseau extrêmement simple constitué de deux serveurs: UptownDC et Downtown DC. L’un des serveurs est une machine Windows Server 2003 et l’autre est un serveur Windows 2000. Les outils de support et le service DNS Server sont installés sur les deux. Ma première tâche consiste à établir des adresses IP statiques sur UptownDC et DowntownDC et à définir le suffixe DNS pour qu’il corresponde à la zone DNS à créer sous peu. Les adresses IP de UptownDC et de DowntownDC sont, respectivement, 192.168.0.2 et 10. 0.0.2. Les deux serveurs se trouvent dans les réseaux en subnet- C, c’est-à-dire qu’ils utilisent les masques subnet de 255.255.255.0.

Je vais créer un domaine AD nommé bigfirm.biz mais avant cela, il me faut créer une zone DNS nommée bigfirm.biz – et cette opération est plus simple si mes serveurs DNS possèdent déjà le suffixe DNS bigfirm.biz. Par conséquent, je dois d’abord définir une adresse IP statique et un suffixe DNS. Malheureusement, je n’ai pas trouvé de bon moyen permettant de renommer les systèmes Win2K à partir de la ligne de commande. (L’outil Renamecomputer de Netdom ne vaut que pour des systèmes qui sont déjà joints aux domaines.) Il me faut donc définir les noms de machines de UptownDC et de DowntownDC à partir de la GUI.

Les plus consultés sur iTPro.fr

- L’IA annonce-t-elle une révolution en profondeur du secteur de l’assurance ?

- Alcyconie : l’accompagnement sur-mesure à la gestion de crise cyber !

- L’intelligence Artificielle et le Cloud Computing : le tandem incontournable du moment

- Le secteur financier reste dans la ligne de mire des cyberattaquants

- CyberPatriot ®, le SOC de dernière génération de CHEOPS TECHNOLOGY