Lookout : une vision sécurité mobile pour l’entreprise

Lookout est une société de sécurité mobile dont le siège est à San Francisco. Rencontre avec Thomas Labarthe, Directeur Général Europe de Lookout qui commente la stratégie de sécurité mobile déployée pour les entreprises.

Lire l'article

Accenture, Omni-canal et anciens systèmes informatiques

Porter avec style le “noir tendance” même avec des bottes usées.

Lire l'article

Zone 61 : Instant Energy « une multiprise connectée »

Instant Energy a su présenter à l’issue de ces 61 jours de challenge un produit design et bien conçu : la multiprise intelligente SmartCube.

Lire l'article

Menaces APT : déceler les signaux faibles et préparer son réseau

Difficile de parler de menaces APT (Advanced Persistent Threat) sans répéter des choses maintes fois évoquées. Plutôt que de dresser une nouvelle fois le portrait robot d’une APT, intéressons-nous aux moyens pour préparer son réseau à faire face à ce type d’attaques.

Lire l'article

Informatica, rendre le Big Data « opérationnel »

Quelles sont ces entreprises qui brassent autant de données ? Du simple phénomène de mode, est-ce désormais une réalité opérationnelle ?

Lire l'article

HP : l’innovation dans le Big Data

Florence Laget a pris en charge l’ensemble des activités Big Data pour HP France. Définition d’un Go-to-market d’un côté et positionnement de l’offre pour les clients avec l’écosystème partenaires de l’autre. HP poursuit ainsi l’innovation dans le Big Data. Eclairage.

Lire l'article

Protection des systèmes SCADA et ICS : un enjeu vital

Face à la prolifération des attaques en ligne, les entreprises répliquent avec un arsenal de cybersécurité de plus en plus sophistiqué et élaboré.

Lire l'article

Gigamon et Argyle Data, Solution contre les fraudes en temps réel

Les deux entreprises ont rassemblé leurs compétences sur ce projet commun afin de proposer aux entreprises une solution pour limiter les pertes financières d’origine frauduleuse.

Lire l'article

Dell, l’authentification contextualisée

Le géant américain lance sa dernière version de Dell Cloud Access Manager qui adapte en permanence les règles de sécurité des accès aux apps en fonction du contexte.

Lire l'article

Kona, attaques DDOS , état des lieux et bouclier

Akamai constate la facilité déconcertante avec laquelle n’importe qui peut mettre à mal un site non-protégé…

Lire l'article

Données IT : TOP 5 Conseils pour gérer l’explosion des données IT

Comment capitaliser sur l'explosion des données IT pour gagner en productivité, réactivité et compétitivité ?

Lire l'article

DSI, La stratégie de reconquête des DSI en perte d’infrastructure

La facilité et la rapidité d’accès aux services de cloud externe provoquent incontestablement certains émois au sein des directions informatiques (DSI) soumises à la redoutable concurrence d’une multitude de fournisseurs de cloud privé ou public.

Lire l'article

Ilex : l’accès sous contrôle

Sign&Go; Mobility Center est l’extension mobile de Sign&Go;. Explications.

Lire l'article

T-Systems opère la plus grande plateforme SAP

La plateforme sécurisée Cloud de T-Systems distribue plus de 40 millions de SAP Application Performance Standard.

Lire l'article

SIEM, la solution optimale pour la sécurité du Big Data

Face à l’explosion du volume de données au sein des entreprises, l’élaboration de projets Big Data est devenue une réalité incontournable pour assurer le développement de leur activité mais aussi, et surtout, rester compétitives sur les marchés.

Lire l'article

Big Data : gérer son risque dès maintenant !

L’arrivée du Big Data, annoncée depuis plusieurs années, est maintenant visible sur le terrain au quotidien : de nombreux projets, initiatives et maquettes sont lancés chaque mois, dans divers contextes, mais souvent dans un objectif simple : créer de la valeur à partir des données.

Lire l'article

Attaques par force brute via RDP, Décryptage

Les attaques par force brute via le protocole RDP (Remote Desktop Protocol) peuvent faire « des dizaines de milliers de victimes » (cf l’annonce au cours de l’été 2014 sur le blog de Kaspersky Lab dont le système de détection des intrusions avait identifié plus de 1 000 cas de tentatives d’attaques par jour en juin).

Lire l'article

Wooxo, vos données sont-elles en danger ?

Les données sont-elles en danger et menacées dès qu’elles sont présentes sur un terminal mobile, dès qu’on évoque le BYOD et toute autre situation de mobilité ?

Lire l'article

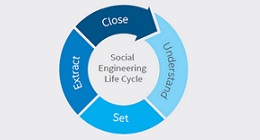

Les cybercriminels à la pointe de la psychologie

Intel Security dévoile un nouveau rapport dans lequel est expliqué comment les hackers persuadent leurs victimes de céder à leurs volontés.

Lire l'article

Sécurité DNS, nouvelle approche

EfficientIP garantit la disponibilité de la fonction de cache DNS durant une attaque.

Lire l'articleLes plus consultés sur iTPro.fr

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

À la une de la chaîne Sécurité

- L’identité, talon d’Achille de la cybersécurité

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- CESIN : un baromètre qui mesure le risque cyber réel