Grands projets pour petites entreprises

Rochester essaye de résoudre les problèmes que rencontre IBM sur le segment inférieur

du marché, qui devient de plus en plus important.

Le marché des petites entreprises est primordial pour l'avenir de l'AS/400. Mais

Rochester continue son éternel combat pour étendre la pénétration dans ce segment

inférieur de son marché. La question des coûts trop élevés des AS/400 pour des

entreprises de petite taille a été résolue avec le modèle 170, dont le prix est

plus abordable. Toutefois, de nombreux autres facteurs influant sur la réussite

commerciale dans ce segment du marché continuent à présenter des obstacles. Le

coût élevé des logiciels et applications AS/400, l'absence de présence dans les

canaux de distribution chargés d'approvisionner les petites entreprises, la concurrence

des autres plates-formes serveurs d'IBM et une démarche marketing inadéquate,

voilà autant de facteurs qui ne facilitent pas la tâche de la Division AS/400

dans son combat pour gagner de nouveaux comptes, capitaux, dans l'arène des petites

entreprises.

Le secteur informatique lié aux petites entreprises a connu une croissance

de plus de 30% l'année dernière

Quand les VPN préparent le terrain du commerce électronique

En réglant une grande partie des problèmes liés à l'administration de réseau, les VPN facilitent l'accès au commerce électroniqueSi vous envisagez d'utiliser votre AS/400 comme serveur Web pour le commerce électronique (CE), beaucoup d'aspects doivent être pris en compte. Quelles en seront les conséquences pour votre infrastructure ? Quelle est la meilleure manière de gérer les données de CE voyageant à travers le serveur ? Comment les besoins d'évolutivité évolueront-ils avec les nouveaux volumes de transactions ? Et qu'en est-il des pare-feu (firewalls) et autres éléments de sécurité ? Avant de vous préoccuper de toutes ces questions et de beaucoup d'autres liées à une activité tournée vers le Web, songez à une option qui a le vent en poupe : l'utilisation d'un réseau privé virtuel (VPN, ou Virtual Private Network). Dotés de la sécurité, de la fiabilité et de l'accessibilité qu'exige le CE, les VPN s'imposent rapidement comme l'outil privilégié dans de tels environnements. Même de grandes sociétés qui ont beaucoup investi dans les réseaux privés, sont très sensibles aux avantages qu'offrent les VPN.

Lire l'article

Active Directory : enfin !

La nouvelle fonction la plus attendue de Windows 2000 est Active Directory. Pour utiliser efficacement AD, il faut comprendre l'importance d'un service d'annuaire, son mode de fonctionnement, les fonctions assurées par le service et comment corriger les problèmes de migration. Active Directory fait sortir Windows NT des ténèbres en matière d'administration des ressources de l'entreprise. AD permet d'éliminer les domaines maîtres et les domaines de ressources, les comptes d'administrateur non sélectifs qui font des ravages dans un domaine et les nombreuses (c'est-à -dire N x [N-1]) relations d'approbation qu'il faut établir à chaque ajout de domaine.

Lire l'article

Migrer les contrôleurs de domaines vers Windows 2000

Les réseaux Windows NT reposent sur les contrôleurs de domaine pour l'administration des comptes d'utilisateurs, des groupes et des services d'ouverture de sessions. Bonne nouvelle : faire évoluer vos contrôleurs de domaine vers Windows 2000 est plus facile que vous ne pouvez le penser. Mode d'emploi… Microsoft a créé, avec Windows 2000 Server, un des systèmes d'exploitation de réseau les plus élaborés, et la plupart des entreprises voudront probablement faire évoluer leurs systèmes à un moment ou a un autre. Les contrôleurs de domaines étant les fondations d'un bon réseau NT, on peut comparer la migration des contrôleurs de domaines vers Windows 2000 au remplacement des fondations d'un immeuble dont on voudrait conserver tout le reste intact. Heureusement, Microsoft a rendu ce processus aussi simple qu'il est possible, mais cette opération doit être exécutée dans un ordre précis. Suivez le plan de Microsoft et vous migrerez vos contrôleurs de domaine sans soucis, une étape indispensable pour réussir votre migration vers Windows 2000.

Lire l'article

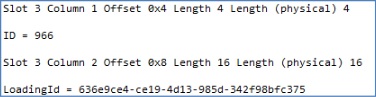

Message Queue Server : mettez vos données en rangs serrés

Microsoft Message Queue Server permet de concevoir un système de files d'attente

de messages à l'échelle de l'entreprise, apportant un surcroît de fiabilité et

de sécurité aux applications transactionnelles.

Les développeurs qui créent des applications transactionnelles (ou TP - par exemple

pour les transactions boursières, les transactions bancaires ou le contrôle de

fabrication), doivent s'assurer non seulement que ces applications traitent les

transactions avec précision, mais également qu'elles transfèrent les données d'un

processus à un autre sans risque et méthodiquement.

Les données perdues ou dans le désordre réduisent à néant l'objectif même d'une

application TP. Voilà pourquoi, les développeurs font souvent appel à la technique

des files d'attente de messages(Message Queuing en anglais), pour garantir une

livraison fiable des données dans les applications TP. Un système de file d'attente

augmente la fiabilité des échanges entre processus en utilisant un processus émetteur

pour mettre les données dans une file d'attente et un processus récepteur pour

les récupérer dans la file d'attente.

Traditionnellement, les développeurs développaient jusqu'ici leurs propres systèmes

de files d'attente de messages ou se procuraient ces systèmes chez un éditeur

différent de celui de leur OS. Le développement d'un système de files d'attente

de messages sophistiqué exige de la part des développeurs d'être versés dans la

communication de réseau de sous-couche, comme les protocoles de transport et l'acheminement

des messages.

MSMQ permet de concevoir et mettre en oeuvre un système de files d'attente

de messages au niveau de toute l'entreprise

Bien que les solutions du marché offrent des réponses immédiates, l'acquisition

et la maintenance d'une technologie de ce type peut revenir cher. Microsoft propose

sa technologie de files d'attente de messages Microsoft Message Queue Server (MSMQ),

intégrée à Windows NT 4.0 édition Entreprise (NTS/E) et à l'Option Pack de Windows

NT Server 4.0. MSMQ permet de concevoir et mettre en oeuvre un système de files

d'attente de messages au niveau de toute l'entreprise pour supporter toutes les

applications d'un réseau NT. Le SDK (Software Development Kit) de MSMQ permet

de développer des applications de files d'attente de messages customisées sans

devoir programmer une communication directe entre processus ni connaître la sous-couche

réseau.

MSMQ est un véhicule crucial pour l'échange des messages dans votre réseau NT.

Cet article a pour objet de vous aider à comprendre la technologie de files d'attente

des messages et l'application, par MSMQ, de cette technologie.

Les 8 notions à suivre… ou à éviter

Dans mon article du mois dernier, j'ai résumé un certain nombre de conseils prodigués au fil des ans afin de mettre l'accent sur les pratiques recommandées pour installer, configurer et exécuter NT. Cette fois, je passe en revue 8 aspects de NT sous l'angle d'éditeurs, de produits, de fonctions et de ressources qui méritent une reconnaissance - bonne ou mauvaise. Certains des produits que nous allons évoquer vous paraîtront utiles, d'autres peut-être moins. J'attribue un pouce levé ou un pouce baissé pour les aspects importants de chaque sujet et, comme je n'ai collaboré avec personne pour cet article, le vote est unanime.

Lire l'article

Améliorations extrêmes pour DB2 UDB en V4R5

par Kent Milligan La V4R5 pousse encore plus loin les améliorations de DB2 UDB apportées par la V4R4 La V4R4 a été une importante mouture de la base de données, avec DB2 Universal Database for AS/400 (DB2 UDB) arborant une multitude de nouvelles fonctions, notamment les BLOB (Binary Large OBjects), les UDF (User-Defined Functions) ou encore les datalinks. Certes moins riche en nouveautés, la V4R5 propose pour sa part de nombreuses améliorations, à travers une large variété de fonctions et interfaces DB2 UDB permettant aux développeurs AS/400 d'intégrer leurs applications stratégiques dans l'univers e-business.

La plus importante amélioration réside dans l'adjonction de Visual Explain à la boîte d'outils bases de données d'OpsNav

Lire l'article

PPTP, pour un accès sécurisé au réseau de l’entreprise

La création d'un WAN d'entreprise peut coûter cher. Souvent, les petites et moyennes

entreprises ne peuvent pas s'offrir la ligne spécialisée à grande vitesse, le

firewall, le routeur, les logiciels, le support et la maintenance nécessaires

pour créer même un simple WAN.

La prolifération actuelle des providers d'accès Internet de qualité, des constructeurs

de modems câble et des RNIS permettent de créer un WAN d'entreprise sur Internet,

moyennant des frais mensuels fixes. Cette approche élimine pratiquement les coûts

de démarrage traditionnellement liés à la création d'un WAN d'entreprise. Les

modems câbles et les connexions RNIS permettent de remplacer l'accès commuté traditionnel

à faible vitesse avec son cortège de lignes téléphoniques multiples et ses batteries

de modems, par des réseaux privés virtuels (VPN pour Virtual Private Network)

très performants.Grâce à l'association d'une connexion Internet permanente à grande

vitesse et de PPTP (Point-to-Point Tunneling Protocol), RAS (Remote Access Service)

et RRAS (Routing and Remote Access service) de NT, les utilisateurs mobiles ayant

accès à Internet bénéficient d'une connectivité sécurisée instantanée au réseau

de l'entreprise. Cette approche présente deux avantages.

D'abord, un VPN permet aux utilisateurs mobiles d'éviter les frais des communications

téléphoniques longue distance (en supposant qu'ils puissent accéder à un ISP local).

Deuxièmement, c'est le fournisseur d'accès qui est responsable de la maintenance,

de la mise à jour et du dépannage de l'infrastructure du WAN. Le Service Pack

4 de NT 4.0 comprend des mises à jour de PPTP et RRAS assurant des connexions

sécurisées, l'authentification mutuelle et le filtrage des paquets, améliorant

ainsi significativement les performances et la fiabilité des VPN.

Exchange et les sauvegardes : les 6 erreurs à ne pas commettre

Un de mes amis, excellent programmeur et administrateur UNIX, gère (entre autres

choses) un petit serveur Exchange pour la société qui l'emploie. Une de ses grandes

forces est de savoir lorsqu'il est débordé et, un jour, il m'a appelé en me demandant

de l'aide. Il avait éteint le serveur Exchange, ne pouvait le relancer et n'avait

pas de sauvegarde opérationnelle. Le plus stupide dans l'histoire est qu'il avait

éteint le serveur pour installer un lecteur de DAT afin de faire des sauvegardes

régulières !

La morale de cette histoire ? Il est indispensable de disposer de bonnes sauvegardes

et, si vous n'en avez pas, vous tentez le démon. Mon ami a eu de la chance, le

disque sur lequel se trouvaient les données d'Exchange était intact, j'ai donc

pu restaurer les données. Cet article détaille les 6 erreurs à ne pas commettre

dans vos sauvegardes d'Exchange et la façon d'éviter un cauchemar en cas de défaillance

de vos systèmes.

Faites le ménage dans vos files d’attente d’impression

par Julian Monypenny La commande CLNUPOUTQ permet de supprimer facilement les spoules inutiles De nombreuses entreprises se targuent de respecter l'environnement. La mode de la protection de l'environnement n'a pas épargné l'industrie informatique. En effet, le temps où on imprimait tous les rapports dès la fin de leur traitement est révolu. Désormais, de nombreux rapports sont consultés en ligne et imprimés uniquement à la demande. Réduire la production de documents imprimés permet de préserver des arbres mais aussi de l'argent ! Toutefois, conserver des fichiers spoules en ligne consomme de l'espace disque et exige de faire le ménage régulièrement. Le présent article décrit CLNUPOUTQ, une commande qui permet de faire le ménage parmi les fichiers spoules obsolètes se trouvant dans des files d'attente d'impression et de libérer ainsi un précieux espace disque. A l'instar de tous les outils faisant partie de la série “ RPG IV Tools ”, pour utiliser le code fourni, vous devez disposer de la V3R7 de l'OS/400 ou d'une version plus récente.

Lire l'article

Le deuxième « booster » d’IBM

IMD (IBM Microelectronics Division) joue un rôle moteur et de synergie stratégique au sein de la nébuleuse IBMDans

le NEWS MAGAZINE d'octobre, il était question d'IBM Global Services (IGS),

l'activité d'IBM dont la croissance est la plus élevée, et selon les

termes mêmes de Lou Gerstner, Président d'IBM, est le "premier booster

de la compagnie". IGS est dirigée par Sam Palmisano.

Dès sa prise en main de la compagnie, Lou Gerstner a immédiatement

pressenti que la technologie était l'un des atouts majeurs d'IBM. Il a

maintenu, dans un premier temps, les budgets de la recherche au niveau des années

précédentes; ensuite, il a visité les laboratoires et s'est rendu compte

que des décennies de technologie de pointe gisaient dans les cartons des labos,

prêtes à être mises en oeuvre. Pour lui, il ne faisait pas de doute : IBM était

avant tout une entreprise de technologie.

Des décennies de technologie de pointe gisaient dans les cartons des labos

Aujourd'hui, toujours selon Lou Gerstner, le "Technology Group", sous la direction de Jim Vanderslice, constitue le "deuxième booster de la compagnie". Jim Vanderslice a tout d'abord repris la Division Storage Systems, qui avait progressivement perdu son hégémonie dans les technologies de "stockage" au profit de ses concurrents. Son action a été couronnée de succès et l'on n'est pas surpris de le voir aujourd'hui à la tête du "Technology Group" qui regroupe, autour de IBM Microelectronics Division, les activités Storage, Printing, Displays, Servers; en fait presque toutes les activités qui ne dépendent pas de IGS. A noter que la recherche est encore une entité séparée sous la direction de Paul M. Horn.

Lire l'article

Protéger le journal de sécurité de Windows NT

Dans de précédents articles de ce magazine, on a pu voir comment exploiter l'utilisation des privilèges et des catégories d'audit d'administration des comptes pour surveiller l'activité des utilisateurs ayant des privilèges d'administrateur. Mais que faire si les intrus essayent de dissimuler leurs traces en modifiant le journal de sécurité de Windows NT ? On peut utiliser les événements systèmes et les changements de politiques pour détecter de telles attaques.

Lire l'article

Des nouvelles de Windows 2000

Lors d'une récente réunion d'information pour la presse, Microsoft a révélé la

progression de la prochaine incarnation de Windows NT. La réunion a apporté à

la fois de bonnes et de mauvaises nouvelles, mais peu d'annonces de grande envergure.

Quelles sont donc les dernières nouvelles de Windows 2000 ? Après plus de 2 années

de développement de ce qui était jusqu'à présent annoncé comme Windows NT 5.0,

Microsoft a établi et adopté un ensemble d'objectifs pour NT et a déjà considérablement

progressé dans leur réalisation. J'entends parler du devenir de NT depuis 2 ans

et j'ai été beaucoup plus impressionné en assistant aux démonstrations réelles.

Puisque la beta 2 de NT 5.0 est désormais sortie, les utilisateurs ont envie de

savoir si Microsoft a tenu compte de leurs craintes et de leurs attentes à propos

de cette nouvelle version. La conférence de presse a permis de présenter les mises

à jours suivantes de NT 5.0.

Les options

Les mises à jour présentées portaient sur les nouveaux outils et les

nouveautés technologiques de NT 5.0. Sous réserve d'être correctement implémentées,

les fonctions telles que Active Directory (AD) et Zero Administration for Windows

(ZAW) promettent une amélioration de NT.

Les services pour UNIX de Windows NT

En dépit des affirmations de certains, Windows NT ne peut tout simplement pas

remplacer UNIX dans toutes les situations. En outre, le coût d'une migration d'UNIX

vers NT est prohibitif et, dans bien des cas, NT n'apporte pas aux administrateurs

UNIX les applications qu'ils recherchent. La règle en la matière est plutôt l'intégration

que le remplacement.Depuis le lancement de Windows par Microsoft, l'éditeur a toujours été en retrait

en ce qui concerne le nombre et les fonctionnalités des utilitaires d'invite de

commande de Windows au bénéfice des interfaces graphiques. Des sources tierces

(notamment UNIX) proposent ces outils depuis plusieurs années, mais aucune solution

intégrée n'était proposée.

Avec les Services pour UNIX de Windows NT (SPU), cette lacune a été comblée. Pourtant,

le nom du produit est trompeur. SPU ne fournit pas de services NT pour UNIX, mais

plutôt ce que beaucoup considèrent comme des services UNIX sur un système NT.

Il est fondamental de bien percevoir cette distinction pour comprendre les services

offerts par SPU et pour qui. SPU simplifie l'accès aux ressources, facilite la

synchronisation des mots de passe et facilite l'administration des environnements

mixtes Windows NT/UNIX.

IBM Enterprise Suite pour NT :

Pour utiliser Windows NT Server 4.0 dans votre entreprise, vous avez besoin d'applications pour mettre sur pied votre infrastructure d'informations. Il vous faut un serveur de bases de données, un serveur de messagerie et une solution de contrôle et d'administration à distance. En dehors de BackOffice de Microsoft, le choix est limité. Vous pouvez essayer d'intégrer des éléments provenant de divers éditeurs et espérer qu'ils interagissent, mais il existe une autre solution : les suites d'IBM pour Windows NT. L'IBM Enterprise Suite for Windows NT est un ensemble de packages qui offre davantage de fonctionnalité sous Windows NT que BackOffice lui-même. Les composants middleware des suites IBM aident à une exploitation maximale du système.

Lire l'article

Obtenir des ensembles de résultats d’une procédure cataloguée SQL

Rajoutez de la puissance à vos applications client/serveur avec cette procédure cataloguée SQL qui renvoie de multiples lignes de donnéesEn écrivant des procédures cataloguées avec le langage des procédures cataloguées (Stored Procedure Language ou SPL en anglais) SQL on pourra d'une part jouir d'une plus grande portabilité sur des plates-formes hétérogènes, et d'autre part simplifier le coding des bases de données. Par ailleurs, l'utilisation des procédures cataloguées peut également améliorer les performances et la sécurité des applications client/serveur. Le SPL peut être utilisé dans différents cas de figure, y compris pour récupérer un ensemble de résultats. Cet ensemble est constitué d'un ou plusieurs enregistrements de données, comme par exemple une liste des meilleurs ventes de livres classée par catégorie. Dans l'article "A l'intérieur d'une procédure cataloguée SQL", NEWSMAGAZINE, septembre 1999, nous avons fait un tour d'horizon des procédures cataloguées SQL. Nous avons également expliqué comment créer une procédure cataloguée utilisant des paramètres de sortie pour renvoyer des informations au programme appelant. Aujourd'hui, nous allons embarquer pour un autre voyage, au coeur d'une procédure cataloguée SPL. Mais cette fois, la procédure renvoie un ensemble de résultats. (Pour une présentation des concepts de base du SPL, consultez l'article "Des procédures cataloguées en SQL/400", NEWSMAGAZINE, juin 1998.

Nous allons embarquer pour un autre voyage, au coeur d'une procédure cataloguée SPL

Lire l'article

Partitionnement logique : diviser pour régner

La fonction LPAR de la V4R4 permet de diviser un AS/400 SMP en plusieurs systèmes

logiques

Ceux d'entre nous qui sont dans le métier depuis un moment constatent que certaines

tendances refont surface au bout d'un moment, dans l'industrie informatique. Certes,

nous ne vivons peut-être plus dans le passé, mais le présent nous semble bien

familier.

Prenons par exemple le cas de la consolidation de serveurs.

Il n'y a pas si longtemps, les systèmes informatiques centralisés étaient "à la

mode." Pendant de nombreuses années, les gens citaient le Dr. Herbert Grosch,

qui affirmait que plus le système informatique était gros, plus on en avait pour

son argent. Connue sous le nom de Loi de Grosch, cette assertion s'est répandue

dans le milieu informatique pendant des dizaines d'années. Des entreprises comme

IBM ont construit des systèmes centraux de grande taille afin de réaliser des

économies d'échelle.

De plus, les sociétés ont centralisé les ordinateurs en un lieu unique, situé

souvent derrière une paroi de verre. Au même moment, les microprocesseurs ont

vu leur taille se réduire. Cette évolution s'est accompagnée d'une amélioration

des performances et d'une chute spectaculaire du coût des équipements. Cela a

permis de concentrer une grande puissance de calcul dans de petits serveurs distribués.

Beaucoup de gens ont alors pensé que la Loi de Grosch était enfin caduque. L'informatique

distribuée était devenue la norme pour beaucoup d'entreprises qui installèrent

des réseaux locaux de PC et des serveurs distribués sur leur site. Même si ce

modèle distribué fonctionne encore bien pour certaines entreprises, plusieurs

autres remettent en question le coût et la complexité de la gestion des systèmes

distribués. Une analyse IDC conduite en 1998 a montré une forte mobilisation en

faveur de la consolidation des serveurs parmi les utilisateurs AS/400, 49% des

500 sociétés américaines sondées déclarant regrouper leurs systèmes et leurs unités

de stockage.

Ces résultats ont conduit IDC à étudier les scénari AS/400 de réduction des coûts

par regroupement dans un livre blanc rendu public récemment. Le premier scénario

regroupait cinq AS/400 distincts mais présents sur le même site en un seul grand

système centralisé. L'autre regroupait vingt AS/400 distants et plus petits en

un seul et même grand AS/400 central. Dans les deux cas, le regroupement réduit

le coût annuel total par utilisateur de 13 à 15%. Avec de telles économies potentielles,

il n'est pas surprenant que la consolidation des serveurs soit devenue une priorité

pour les entreprises utilisatrices d'AS/400.

De plus, avec la nouvelle fonctionnalité de la V4R4 de l'AS/400 baptisée LPAR

(Logical Partitioning, ou partitionnement logique), les utilisateurs seront bientôt

en mesure de tirer parti du regroupement physique des serveurs tout en étant capables

de diviser les AS/400 en systèmes logiques distincts.

Comment survivre à un plantage de DHCP

J'entretiens une relation mitigée avec les Service Packs. J'adore leurs corrections

de bugs, mais je déteste toutes les fioritures qui les accompagnent. Ce mois-ci

je devais entièrement recréer le serveur DNS, WINS et DHCP de mon domicile, qui

avait été effacé par le SP4 de Windows NT 4.0. Mais l'expérience a été un bon

exercice pour moi et elle m'a rappelé que je n'avais encore jamais évoqué sérieusement

la reprise après incident de Windows NT.

Lorsque j'ai déménagé dans mon logement actuel, j'ai câblé l'appartement en sachant

qu'un jour je mettrais à niveau mon réseau privé pour passer de son allure d'escargot

(10 Mbps) à un Ethernet 100 Mbps. Le prix des cartes Ethernet 100Base-T est en

baisse depuis quelques années et les cartes 10/100 Mbps étaient à peu près les

seules cartes réseau sur le marché l'an dernier.

Aussi, au moment où j'ai aménagé dans mon logement actuel, 40 pour cent des périphériques

de mon réseau pouvaient déjà exploiter 100 Mbps. Depuis des mois j'avais les câbles

nécessaires en place et beaucoup de cartes Ethernet, mais je n'avais pas encore

passé mon réseau à 100 Mbps, car je ne pouvais pas justifier le prix de hubs 100

Mbps. Mais en voyant récemment des hubs NETGEAR à huit ports à moins de 1500 F

dans une grande surface d'équipement bureautique, je n'ai pas résisté et je suis

reparti avec les trois exemplaires que le magasin avait en stock. (A propos, j'ai

trouvé les hubs NETGEAR peu après avoir appliqué le SP4 aux serveurs de mon réseau).

Inutile de m'écrire pour me dire que j'aurais pu trouver des hubs à 100 Mbps moins

chers ailleurs, je suis au courant. J'ai acheté les hubs NETGEAR pour trois raisons.

D'abord je n'ai jamais acheté un seul équipement de mauvaise qualité de Bay Networks.

Cela ne signifie pas que Bay Networks ne construit pas de mauvais matériel, mais

je ne suis jamais tombé dessus jusqu'ici.

Deuxièmement, les commutateurs NETGEAR ont beaucoup d'affichages LED pour indiquer

la vitesse de connexion, les taux d'utilisation du réseau et d'autres informations

de ce type. (Ma première loi en matière de télématique est " Plus il y a de lumières,

mieux c'est ").

Troisièmement, les commutateurs avaient l'avantage de se trouver là . Je me trouvais

dans le magasin pour d'autres achats et les hubs attendaient sur l'étagère sous

mes yeux ; je n'avais pas à attendre la livraison d'une commande. (C'est vrai,

je le reconnais, j'ai toujours besoin d'assouvir mes désirs instantanément).

Peu après avoir installé les trois nouveaux hubs dans le réseau - ce qui m'a pris

en tout et pour tout 5 minutes - je remarquai que mes serveurs DNS, WINS et DHCP

ne communiquaient qu'à 10 Mbps. (Ah, vous voyez l'intérêt des LED !) Je suis resté

perplexe devant cette lenteur pendant une dizaine de minutes, en me demandant

si le câblage du réseau n'était pas le responsable.

Finalement, la brume de sénilité s'est dégagée et je me suis souvenu que la raison

pour laquelle le serveur n'exécute que DNS, WINS et DHCP est son grand âge. La

lenteur du réseau s'expliquait par le fait que le serveur ne contenait qu'une

carte à 10 Mbps. J'installai donc une carte 100 Mbps XL de 3Com dans le serveur,

chargeai le driver, rebootai le serveur et - paf ! - me retrouvai brutalement

face à un écran bleu de la mort, un vrai de vrai. NT refusait d'aller au-delà

de l'écran bleu d'initialisation du kernel, en déclarant ne pas trouver winserv.dll.

Comme je bascule tout le temps les cartes réseau entre mes serveurs, que 3Com

est une maison de bonne réputation et que la carte 3Com est très répandue, je

devinai que la défaillance du serveur était due à une fragilité du SP4.

Il est impossible de restaurer une base de données DHCP sans avoir accès

aux sauvegardes de quatre fichiers DHCP

Quatre façons de ‘planter’ les projets ERP

par Robert Tipton

Nous sommes en plein dans une vague d'ERPmania ! Compte tenu d'une part du déluge d'histoires d'horreur provenant d'utilisateurs ayant mis en place des solutions ERP, et d'autre part, de l'état d'effervescence des fournisseurs, les applications ERP constituent l'équivalent informatique soit de l'enfer soit du nirvana. Il n'y a pas de juste milieu.

Mais que représente au juste un ERP (acronyme provenant de “ Enterprise Resource Planning ”) pour une entreprise moyenne ? A en croire les racontars, les entreprises devraient en “ avoir peur, voire très peur ”. En effet, nous avons tous entendu parlé de projets ERP ayant mal tourné. Résultat de ces échecs : des millions de francs jetés par la fenêtre, des consultants tenant des entreprises en otage, de profondes restructurations au sein des entreprises, des licenciements ou encore des banqueroutes. Si en revanche on écoute les fournisseurs de solutions ERP, les suites d'applications sont rapides et faciles à mettre en oeuvre. Toujours d'après eux, une fois installées, les applications ERP peuvent quasiment gérer votre entreprise au quotidien. Un fournisseur affirme, qui plus est, que l'on peut installer sa solution ERP en 60 jours et par la même occasion, régler ses problèmes liés au passage à l'an 2000.

Tout cela est exagéré, même s'il y a une part de vérité dans toutes ces affirmations. Certes, certaines grandes entreprises ont perdu des dizaines de millions de francs du fait de projets ERP ratés, certaines ayant également été poussées jusqu'à la faillite. Il est également vrai que certains packages ERP s'installent rapidement et sans accrocs majeurs. Certaines solutions répondent parfaitement aux besoins et aux processus d'une entreprise donnée, sans bidouille ni personnalisation particulière. Toutefois, de tous les projets ERP ayant été mis en place dans l'industrie, les cas extrêmes décrits ci-dessus ne représentent qu'une infime minorité.

Aussi, arrêtons d'accabler, d'encenser ou encore de polémiquer sur les solutions ERP et allons droit à l'essentiel. Voici quatre idées reçues qui vous conduiront sans aucun doute à l'échec de votre projet l'ERP. Evitez-les à tout prix (avec un peu de bon sens) et vous obtiendrez un système ERP représentant véritablement une solution à vos problèmes.

La valeur RPG IV *JOBRUN simplifie la conversion des formats de date

par Azubike Oguine Cet utilitaire met à profit la valeur spéciale *JOBRUN du RPG IV pour permettre aux utilisateurs finaux de tous les pays d'utiliser le format de dates auquel ils sont habitués

Lire l'articleLes plus consultés sur iTPro.fr

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

À la une de la chaîne Tech

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java