Qu’est donc WebSphere ?

IBM délivre ici un ensemble d'outils de développement et de déploiement Web

Qu'est-ce que le nom de WebSphere évoque pour vous ? Un ensemble de produits ?

Une marque ? Une stratégie ? Un environnement ? En fait c'est tout ça à la fois.

En effet, WebSphere représente un ensemble de produits IBM exploitables sur des

plates-formes hétérogènes pour faciliter la construction, le déploiement, et la

gestion de sites Web dynamiques. Par dynamique, j'entends des sites Web qui réagissent

aux informations saisies par l'utilisateur et qui sont réellement interactifs.

Cela, par opposition aux sites qui affichent des pages HTML (Hypertext Markup

Language) statiques. Deux composants WebSphere sont pertinents pour les installations

AS/400, à savoir :

- IBM WebSphere Application Server, un serveur AS/400 qui fonctionne conjointement avec HTTP Server for AS/400 pour offrir un environnement de travail pour les applications Web dynamiques exploitant des données DB2/400 et DB2 Universal Database for AS/400 (UDB/400)

- WebSphere Studio, un ensemble d'outils PC dont le but est d'aider les développeurs

à concevoir des applications WebSphere

Transférer des fichiers AS/400 vers un Palm III de 3Com

Les utilisateurs de Palm III peuvent accéder aux bases de données AS/400. Voici comment. Les systèmes PalmPilots ont le vent en poupe! Les produits PDA (Personal Digital Assistant) PalmPilot de 3Com (également commercialisés par IBM sous le nom de WorkPads) sont des outils parfaitement adaptés à l'informatique nomade en raison de leur petite taille et de leurs fonctionnalités intégrées de reconnaissance d'écriture. Cependant, la valeur de ce type d'outils dépend de la qualité des informations qu'ils parviennent à extraire des bases de données du système central de l'entreprise. Palm III, le dernier en date des systèmes PalmPilot, permet aux utilisateurs d'accéder aux fichiers base de données AS/400. Le Palm III inclut "Palm Desktop", un logiciel PC permettant au système Palm III d'importer des fichiers AS/400 ayant au préalable été transférés sur un PC, dans l'application Address Book ou Memo du Palm III. Cette fonctionnalité peut par exemple être utilisée pour envoyer un fichier maître contenant une liste AS/400 de clients à des ingénieurs commerciaux sur le terrain. Cet article présente rapidement les composants d'un Palm III, et analyse la configuration de ce dernier pour importer des données AS/400.

Lire l'article

Utiliser la fonction de restriction d’accès aux programmes de la V4R3

Comment cette fonction permet de sécuriser une application ou des fonctions à l'intérieur d'un programmeVous

est-il déjà arrivé de vouloir sécuriser une partie de programme applicatif

et de ne pas avoir d'objet AS/400 à sécuriser ? Vous avez probablement créé

une liste de droits d'accès ou un autre objet et vérifié les droits d'accès

à celui-ci pour contrôler l'accès à la fonction du programme. Grâce à la

fonction de restriction d'accès (Limit Access to Program) de la V4R3, on peut

contrôler l'accès à une application, à certaines parties d'une application

ou aux fonctions d'un programme. Le support de cette fonction Limit Access to

Program passe par des API permettant d'identifier une fonction à sécuriser

(une application ou une partie d'une application par exemple), récupérer des

informations sur la fonction, définir qui est autorisé ou non à l'utiliser et

vérifier si un utilisateur donné à le droit de l'utiliser. On peut également

utiliser la fonction de restriction d'accès pour gérer la sécurité des

fonctions via Operations Navigator.

On

peut utiliser cette fonction via Operations Navigator

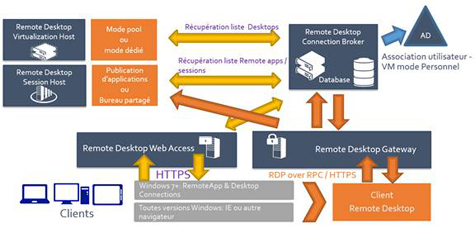

Exchange Server et Active Directory : main dans la main

Avec Exchange Server, Microsoft a toujours soutenu le concept d'un annuaire intégré stockant des détails sur les données de messagerie, comme les boîtes à lettres et les listes de distribution, ainsi que sur la configuration des serveurs et l'organisation dans son ensemble. Directory Store, l'annuaire d'Exchange, garantit une circulation cohérente et à jour des données vers tous les serveurs. Les utilisateurs accèdent à l'annuaire pour valider les adresses électroniques ou rechercher des correspondants dans la Liste globale des adresses (GAL pour Global Address List). Mais dans Windows 2000, Exchange 2000 Server (nom de code Platinum) s'intègre à Active Directory. AD remplace la fonction assurée par le Directory Store d'Exchange Server 5.5. Exchange 2000 est la première application majeure de Microsoft BackOffice à exploiter AD et servira de standard initial pour l'intégration des annuaires. Dans cet article, j'examine la nouvelle architecture et la terminologie d'Exchange 2000 et je décris certaines astuces de configuration.

Lire l'article

Les meilleurs composants logiciels enfichables de la MMC

Une des principales modification de Windows 2000 est le fait que l'OS recours à la MMC (Microsoft( Management Console) pour l'administration du système. Microsoft a implémenté pratiquement toute la panoplie d'outils d'administration de Windows 2000 sous forme de composants logiciels enfichables pour la MMC. Dans cet article, nous allons voir le hit-parade des meilleurs composants logiciels enfichables intégrés à Windows 2000. L'OS permet également de créer sa propre interface d'administration : saisissez simplement mmc à l'invite de commande et cliquez sur OK pour afficher un shell MMC vierge. Ensuite, ajoutez les composants enfichables pour les fonctions d'administration que vous voulez mettre en oeuvre.

Lire l'article

A nouveau matériel, nouveaux logiciels

L'achat d'un nouvel ordinateur peu parfois réserver des surprises. Première surprise

: les gains de performances ne sont pas exceptionnels. En outre, il permet de

découvrir des choses très intéressantes.

J'ai acheté ce mois-ci un nouvel ordinateur Pentium II à 450 MHz comme poste de

travail. L'arrivée du système m'a rappelé que quels que soient les chiffres, les

ordinateurs ne donnent pas l'impression d'aller beaucoup plus vite à chaque itération.

La différence de vitesse entre le nouvel ordinateur et mon système Pentium MMX

à 166 MHz, âgé de deux ans, n'était pas aussi grande que ce que j'attendais. Cette

mise à niveau n'était pas, loin s'en faut, aussi enthousiasmante que celle d'un

système 8088 4,77 MHz vers un 80286 à 6 MHz il y a quelques années.

En revanche, elle m'a permis de faire des découvertes captivantes.

Quelques canevas SQL pour programmeurs RPG

par Paul Conte

Voici quatre techniques pour répondre simplement à la plupart des exigences des

applications de gestion

oilà plusieurs années qu'IBM a rejoint le reste du secteur informatique en adoptant

SQL comme langage stratégique pour accéder à la base de données. SQL est intéressant

à double titre pour les applications AS/400 : il garantit une plus grande fonctionnalité

et davantage de portabilité. Si on utilise Java et JDBC (Java Database Connectivity)

pour les applications Web ou pour Windows, et ODBC pour les applications PC clientes,

on n'a pas le choix : JDBC et ODBC exigent tous deux SQL comme langage d'accès

base de données. Pour les programmeurs RPG souhaitant utiliser SQL, l'une des

premières choses à apprendre est la technique de codage SQL équivalant aux opérations

RPG communes. Ils trouveront dans cet article des canevas pour les quatre techniques

SQL les plus fréquemment utilisées.

Architecture AS/400: au delà de la technologie

par Frank G. Soltis

L'AS/400 se définit par cinq concepts architecturaux ; en aucun cas par ses configurations

matérielles ou logicielles.

On me demande souvent, "Quand un AS/400 n'est-il plus un AS/400 ?". Il est vrai

que, compte tenu de toutes les modifications apportées à l'AS/400 au cours des

dernières années, on peut à juste titre considérer que le modèle actuel n'a pas

simplement évolué mais s'est transformé en un produit totalement différent.

A quel stade cesse-t-il d'être un AS/400 ?

Ma réponse à cette question ne varie pas. L'AS/400 n'est pas défini par une configuration

matérielle ou logicielle particulière. Enlevez la technologie du processeur PowerPc,

c'est encore un AS/400. Enlevez le RPG (au grand dam de la plupart des clients

AS/400 !) et le support 5250, on a encore un AS/400. En réalité, ce sont cinq

principes architecturaux fondamentaux qui définissent l'AS/400. Et tout le reste

peut bien changer !

- indépendance vis-à -vis de la technologie

- conception basée objet

- intégration matérielle

- intégration logicielle

- l'espace adressable unique

Comment interpréter le journal de sécurité

Dans l'article " Le journal de sécurité de Windows NT " du mois dernier, j'ai donné une description générale du Journal de sécurité et cité quelques astuces de configuration pour préserver des analyses rétrospectives utiles. Mais il est également indispensable de comprendre les trois plus importantes catégories d'audit d'événements de sécurité : ouverture et fermeture de session, accès aux objets et suivi de processus. Ces trois catégories fournissent des informations cruciales servant à faire le suivi des actions des utilisateurs. Chaque système a une stratégie d'audit à laquelle on accède dans le menu Démarrer, Programmes, Outils d'administration, Administrateur des utilisateurs, Stratégies, Audit, boîte de dialogue Stratégie d'audit (écran 1). La boîte de dialogue Stratégie d'audit dicte laquelle, parmi les sept catégories d'événements d'audit, sera enregistrée par le Journal de sécurité local.

Lire l'article

Le service de conférence d’Exchange 2000

De nombreux ingénieurs découvrent de nouvelles technologies lorsqu'ils doivent en administrer l'implémentation de Microsoft. Par exemple, de nombreux administrateurs sont devenus des experts de DNS en installant et configurant le serveur DNS de Windows NT 4.0. Ils ne se sont souvent renseigné sur les RFC de l'IETF et les autres implémentations de la technologies que plus tard. De même, ils seront nombreux à ne découvrir la conférence vidéo/données que maintenant que Microsoft se lance dans cette arène. Jusqu'à présent, le principal produit de Microsoft pour la visioconférence était NetMeeting. Certains fournisseurs de visioconférences ont intégré ce logiciel dans leurs produits, mais on peut utiliser le produits seul comme application stand-alone pour de petits besoins. Microsoft a doté Exchange 2000 Server (anciennement connu sous le nom de code Platinum) d'un service de conférence complet, dignes de concurrencer des systèmes d'entreprise coûtant des centaines de milliers de Francs. Pour utiliser ce nouveau service, vous devez comprendre ses fonctions et son architecture.

Lire l'article

Quel avenir pour Windows CE ?

Les utilisateurs d'entreprise sont demandeurs de PDA, les petits assistants numériques

personnels, et les développeurs veulent pouvoir créer des applications pour ces

systèmes. Mais des sociétés moribondes et des produits abandonnés jonchent la

route du succès sur le marché des PDA.

Le marché des PDA (Personal Digital Assistant) a connu un quasi-succès avec le

Newton d'Apple, et un véritable succès avec le PalmPilot de 3Com. Par la suite,

dans une tentative d'extension de sa domination sur les bureaux au marché du palmtop,

Microsoft a lancé Windows CE. Jusqu'à présent, on ne peut pas dire que les succès

enregistrés par Windows CE vaillent d'écrire à la famille.

Microsoft divise le marché de Windows CE en deux segments : les subnotebooks et

les palmtops. Parmi les subnotebooks, on peut citer le Versa SX de NEC et le TravelPro

d'AMS. Ces systèmes ressemblent à de petits ordinateurs et l'utilisateur interagit

avec ces unités par l'intermédiaire du clavier. Pour interagir avec un palmtop,

l'utilisateur utilise un stylet sur un écran tactile pour agir sur les menus et

entrer du texte.

Et si le e-business vous mettait sur la paille ?

Réfléchissez-y à deux fois avant de vous engager dans l'aventure du e-business

En matière de e-business, ou commerce électronique, il est difficile de distinguer

la réalité des mirages.

Partout, ce ne sont qu'articles sur ses avantages potentiels et sur comment «

tout le monde s'y met ».

Mais, en réalité, tout le monde n'est pas en train de sauter dans le train du

e-business. Beaucoup d'éventuels investisseurs se méfient de cette nouvelle manière

de faire des affaires, se demandant s'ils peuvent lutter sur ce nouveau e-marché,

qui évolue et change rapidement.

Ces

Saint-Thomas ont bien raison d'hésiter. D'après le U.S. Department of Commerce,

le commerce électronique représente moins de deux pour cent du chiffre d'affaires

total réalisé en Amérique du Nord.

Le lancement dans l'aventure e-business au mauvais moment, avec de mauvaises

applications et des attentes irréalistes, peut réellement

conduire à la catastrophe

Face à de tels chiffres, difficile de croire les avertissements des

prophètes du e-commerce selon lesquels, faute de se connecter sur-le-champ, la

faillite guette. En réalité, le lancement dans l'aventure e-business au mauvais

moment, avec de mauvaises applications et des attentes irréalistes, peut réellement conduire à la catastrophe.

Une prudente expectative semble être l'attitude la plus sage, car elle permet

de voir comment diverses autres entreprises ont confié au Web leurs diverses fonctions

commerciales.

Des Clusters pour Windows NT

Pour les applications stratégiques de l'entreprise, les clusters sont le test

décisif pour mettre à l'épreuve un OS. Bien que les clusters Windows NT ne soient

pas encore très répandus, plusieurs éditeurs ont commencé à présenter des solutions,

qui viennent modifier significativement le paysage du clustering sous NT.

Selon les prévisions d'IDC (International Data Corporation), les entreprises mettront

en cluster 60 pour cent des serveurs NT existants en 2001. Microsoft Cluster Server

(MSCS) a fait son apparition dans NT Server 4.0, Enterprise Edition au début de

1998. C'était le projet Wolfpack, un cluster de type shared-nothing à 2 noeuds

assurant une bascule en cas de panne d'un serveur.

Pour l'instant, les constructeurs comme Compaq garantissent 99,9 pour cent de

temps de bon fonctionnement (c'est-à -dire seulement 8,76 heures d'indisponibilité)

par an pour MSCS. De par les 5 minutes nécessaires pour une réinitialisation,

MSCS peut prétendre à la haute disponibilité, mais on ne peut pas parler de criticité.

Je n'ai jamais admis l'argument de Microsoft selon lequel la majeure partie de

la clientèle de Microsoft peut se contenter de 8,76 heures de temps d'indisponibilité

par an.

Etant donné la lenteur laborieuse des progrès du clustering, MSCS sortira en version

2 noeuds dans Windows 2000 Advanced Server (AS). Mais la technologie de base du

clustering Microsoft est sur le point de faire un pas en avant significatif. D'ici

février 2000 Microsoft sortira une version de cluster à 4 noeuds basée sur MSCS

dans Windows 2000 Datacenter Server (Data Center).

Dans un cluster à 4 noeuds, les membres utilisent successivement la ressource partagée

qui définit le cluster (normalement un périphérique de stockage) et le cluster

n'a pas besoin d'une réinitialisation du système pour ré attribuer les ressources

lorsqu'un système membre tombe en panne. Les composants du cluster peuvent distribuer

la charge de travail d'un membre défaillant du cluster avec un équilibrage des

charges basé sur la redirection TCP/IP. Le cluster à 4 noeuds de Microsoft a donc

plus de capacités de clustering que le cluster à 2 noeuds.

La technologie de base du clustering Microsoft est sur le point de faire un pas

en avant significatif

Le clustering amélioré est une fonction majeure de Data Center. Avec l'extension

du support SMP à 32 processeurs, Data Center assurera une évolutivité et une tolérance

aux pannes que les grandes entreprises ne manqueront pas de considérer. Data Center

bénéficiera également de Process Control, nouvel outil de gestion basé sur la

technologie Job Object, développé par Microsoft conjointement avec Sequent Computer

Systems. Process Control permet de créer des règles pour gérer les ressources

applicatives dans les grands clusters de serveurs.

D'après les responsables du Clustering chez Microsoft, il existe trois architectures

de serveurs sur le marché : les clusters de serveurs, les clusters d'équilibrage

des charges du réseau et les clusters d'applications. Les clusters de serveurs

fournissent le failover lorsqu'un serveur cesse de reconnaître la pulsation du

cluster. MSCS appartient à ce type de cluster. Les clusters d'équilibrage des

charges de réseau ont un serveur maître qui distribue les requêtes aux serveurs

membres pour créer l'équilibre. Network Load Balancing (NLB) de Microsoft effectue

ce type de clustering sur 32 serveurs. Microsoft a basé NLB sur Convoy Cluster

de Valence Research qu'il a racheté.

Les clusters d'applications, également baptisés clusters d'équilibrage de charges

des composants, sont équipés d'un routeur équilibrant les charges des composants

COM+. Les clusters d'applications permettent la haute disponibilité au niveau

de la logique de gestion d'une solution de réseau distribuée.

A l'origine, Microsoft avait l'intention de faire des clusters d'applications

un élément de Data Center.

Cependant, le 13 septembre dernier, l'éditeur a annoncé qu'il sortira le clustering

des applications comme produit individuel baptisé AppServer

Microsoft a testé un cluster d'applications à 8 noeuds et sortira probablement

un cluster à 16 noeuds très prochainement.

Il existe trois architectures de clusters : disque partagé, disque en miroir et

shared nothing. Les clusters VAX et Oracle Parallel Server utilisent

Visite guidée de Babylone

Le tout dernier serveur d'interopérabilité d'entreprise, mis au point par Microsoft sous le nom de code Babylone, va remplacer SNA Server de la suite BackOffice et permettra, tout comme ce dernier, d'intégrer les réseaux Windows avec les mainframes et les AS/400 d'IBM. L'un des principaux objectifs de Microsoft pour Babylone est de se débarrasser des contraintes de SNA Server et d'englober totalement TCP/IP comme protocole réseau de base. L'objectif secondaire est d'approfondir le niveau d'intégration assuré par le serveur. Si Microsoft SNA Server assurait la connectivité de base des hôtes, Babylone passera, quant à lui, de la couche de connectivité de base au domaine de l'intégration des applications. Le tout nouveau serveur d'interopérabilité d'entreprise de Microsoft comprend beaucoup de nouvelles fonctions, dont certaines s'appuient sur les technologies actuelles de SNA Server, mais il lui manque malgré tout quelques pièces du puzzle de l'interopérabilité d'entreprise.

Lire l'article

Les stratégies de groupe

Microsoft affirme que la réduction du coût de possession est une des raisons de migrer vers Windows 2000. Le concept de TCO dépasse le simple prix d'achat de l'ordinateur et prend en compte bien d'autres centres de coûts, tels que le coût rémanent consistant à supporter le système et les utilisateurs. Quiconque a un jour travaillé à l'assistance aux utilisateurs, sait qu'en fixant des stratégies pour empêcher les utilisateurs de faire des modifications intempestives sur leurs systèmes, on peut éviter bien des problèmes pouvant affecter leur productivité et qui demandent fréquemment, pour les résoudre, l'intervention de personnels qualifiés. Dans Windows NT 4.0, les stratégies système sont à peine plus que des modifications du shell qu'un utilisateur averti peut contourner sans problème. En revanche, dans Windows 2000, Microsoft a développé considérablement la notion de stratégies systèmes. Détaillons les stratégies de groupe, principalement pour comprendre comment il fonctionne dans le modèle Active Directory (AD).

Lire l'article

Entre modernisation et transformation, mon coeur balance

Sublimant la transformation d'applications, la stratégie d'entreprise de Seagull

est la modernisation des applications existantes

Lorsqu'il s'agit d'améliorer fonctionnellement une application "héritée", près

de 50% des utilisateurs font aujourd'hui le choix d'une solution packagée, que

ce soit un ERP ou une solution plus modulaire. Sur les 50% qui restent, la moitié

environ envisagent un redéveloppement progressif, les autres optant pour une modernisation,

une maintenance évolutive, de l'existant.En fait, les choses sont loin d'être

aussi manichéennes: lors d'une récente intervention, Jim Sinur, du Gartner Group,

s'est livré à un mini-sondage auprès de son public (150 personnes). A la question

"Combien de projets de maintenance évolutive des applications existantes avez-vous

en cours en ce moment?", près des trois quarts des personnes présentes ont répondu

"Au moins un" (et 20% en avaient 6 ou plus). Quant à savoir si de tels projets

étaient envisagés au sein de l'entreprise, ce sont carrément 90% des personnes

qui ont répondu par l'affirmative.

Dans l'assistance se trouvaient évidemment des gens menant en parallèle des installations

de packages et des redéveloppements partiels.

90%

des personnes de l'assistance ont ou envisagent au moins un projet de modernisation

d'application

D'où le constat simple: même si les investissements lourds, qu'ils s'appellent

"redéveloppement" ou "mise en place de progiciels", semblent constituer la voie

la plus sûre pour le long terme, rares sont ceux qui appliquent une politique

de remplacement exclusive, et se détournent de l'existant, donc de leurs investissements

passé, et de son évolution possible. Les deux atouts majeurs que sont un coût

relativement limité et une grande rapidité de mise en oeuvre plaident en faveur

de la maintenance évolutive des applications héritées.

XML et SQL Server 2000

par Paul Burke

Facilitez-vous le commerce électronique et l'interopérabilité grâce au standard

Internet d'échange d'informations

| Remarque : Les auteurs ont basé leurs articles SQL Server 2000 sur des versions antérieures à la Bêta 2. Aussi, il se peut que vous remarquiez quelques différences entre la Bêta 2 et le comportement ou les interfaces décrits dans cet article. En particulier, veuillez noter que la fonction vues indexées ne sera disponible que dans SQL Server 2000 Enterprise Edition. Toutefois, on peut installer Entreprise Edition sur un serveur NT 4 ou Windows 2000 (W2K). On n'est pas obligé d'utiliser NT 4.0 Enterprise ou W2K Advanced Server. |

L'une des fonctionnalités les plus attendues de SQL Server 2000, le support de XML, est également l'une des plus floues en termes de valeur pratique immédiate. Personne n'a échappé au battage médiatique concernant ce langage, qui constituerait une passerelle entre tous les langages, et presque tous les systèmes de gestion de bases de données relationnelles (SGBDR) affirment désormais prendre en charge XML. Mais où, quand et pourquoi utiliser XML ?

XML permet de publier des types de données indépendamment des plates-formes, facilitant ainsi l'interopérabilité et le commerce électronique

XML, un standard Internet d'échange d'informations, permet de publier des types de données indépendamment des plates-formes, facilitant ainsi l'interopérabilité et le commerce électronique. XML sépare également les données des informations de présentation à l'intérieur des pages Web ; on dispose ainsi d'un moyen standard pour définir et échanger des données entre applications et bases de données. (L'encadré "XML, le standard à la mode", décortique les avantages qu'il y a à utiliser XML pour séparer les données de leur présentation).

En tant que langage de définition de pages, le principal intérêt de XML vient soit de l'acceptation générale d'un langage particulier, défini dans XML, soit de l'acceptation générale de XML et de la disponibilité des utilitaires, d'outils et de l'infrastructure permettant de prendre en charge son utilisation. Même si XML comporte plusieurs excellents langages définis (tels que BizTalk, DSML [Directory Services Markup Language], et SOAP [Simple Object Access Protocol]), ce n'est pas la panacée pour tout le monde, surtout si on travaille dans un environnement Microsoft pur et dur, et qu'on développe des applications Windows 32 bits. Pour le transfert de données via un LAN, les ensembles de résultats ADO représentent le choix évident. Cependant, à l'heure de l'Internet, rares sont les entreprises qui travaillent en circuit fermé. Et même à l'intérieur des entreprises, il n'est pas rare de trouver différents types de serveurs, plates-formes ou langages.

Bien que SQL Server 2000 soit la première version de SQL Server à proposer le support de XML, la fonction de prévisualisation XML de Microsoft fonctionne avec les versions 7.0 et 6.5. (on peut télécharger cette fonction de prévisualisation depuis le site Web SQL Server de Microsoft, à l'adresse suivante : http://msdn.microsoft.com/workshop/xml/articles/xmlsql/). On peut également intégrer le support de XML dans SQL Server 7.0, 6.x et 4.2 en créant des procédures cataloguées étendues et des procédures cataloguées standard, quoique les procédures cataloguées standard puissent faire baisser les performances pour des ensembles de données de grande taille et de structure complexe. En outre, certaines fonctionnalités de SQL Server 7.0, telles que la recherche documentaire sur texte intégral, permettent de stocker du code XML comme du texte. Quelles sont alors les fonctions qui rendent SQL Server 2000 officiellement compatible XML ?

En général, on peut demander deux sortes de XML à une base de données : le XML statique, stocké dans la base de données, et le XML dynamique, généré par les données présentes dans la base de données. Même la première version d Lire l'article

Le pouvoir du filtrage de paquets

Sans une forme de firewall, le réseau d'une entreprise est grand ouvert à quiconque se connecte au même réseau public. Le filtrage des paquets est une des méthodes les plus courantes pour construire un firewall. Cette technique permet de contrôler le mouvement des paquets IP selon leur contenu. Comme son nom l'indique, le filtrage de paquets filtre les paquets IP en fonction d'un ensemble de règles définies au niveau des routeurs ou de toute unité de capable de router des paquets, comme Windows NT Server. On peut définir des règles de filtrage de paquets pour un ensemble constitué d'adresses de serveur, de protocoles, d'applications, de directions de connexion et de types de messages. Les spécificités de la mise en oeuvre du filtrage dépendent de votre équipement et des fournisseurs. Pour comprendre le filtrage de paquets, il faut connaître les relations entre les couches de protocole TCP/IP. Il faut également comprendre comment le filtrage de paquet dépend des divers protocoles TCP/IP.

Lire l'article

Comment clusteriser Exchange Server

Le clustering rend les plates-formes plus sûres, robustes et fiables pour les déploiements de messagerie. Mais Microsoft Exchange Server ne supportait pas cette fonction jusqu'à la sortie des éditions Entreprise de Windows NT Server 4.0 et d'Exchange Server 5.5. Farouche partisan des clusters depuis le VMSCluster de Digital, j'ai préféré attendre qu'Exchange supporte le clustering avant de l'adopter comme solution de messagerie. Après avoir cherché pendant deux mois le matériel adéquat, j'ai donc mis mon cluster Exchange Server en production en février 1998. La plupart du temps il tourne correctement et sans nécessiter beaucoup d'administration, mais sa mise en oeuvre a buté sur un certain nombre de problèmes et j'ai beaucoup appris en créant, configurant et maintenant un cluster Exchange l'an dernier.

Lire l'article

Comprendre les contrôleurs de domaine

Windows NT Server organise les groupes d'ordinateurs en domaines, faisant en sorte que les machines d'un domaine partagent une base de données et une politique de sécurité communes. Les contrôleurs de domaine sont des systèmes sous Windows NT Server qui partagent la base de données centrale stockant les comptes des utilisateurs et leurs informations de sécurité pour un domaine. Lorsqu'un utilisateur se connecte à un compte de domaine, les contrôleurs de domaine authentifient le profil et le mot de passe de l'utilisateur en utilisant les informations de la base de données d'annuaire (également souvent baptisée base de données de sécurité de domaine ou base de données SAM). Pendant l'installation de Windows NT Server, vous devez désigner le rôle que chaque serveur devra tenir dans un domaine. NT vous offre le choix de 3 rôles : PDC (Primary Domain Controller - contrôleur principal de domaine), BDC (Backup Domain Controller - Contrôleur secondaire de domaine) et serveur membre. On crée un domaine dès lors que l'on désigne un PDC. Les PDC et BDC sont des éléments cruciaux des domaines. Pour garder le contrôle et tirer le meilleur des domaines que vous créez dans votre réseau NT, vous devez comprendre ce que sont les PDC et BDC, comment synchroniser la base de données d'annuaire entre PDC et BDC dans un domaine, comment promouvoir un BDC en PDC lorsque le PDC est indisponible, comment déterminer le bon nombre de PDC pour un domaine donné et comment gérer les relations d'approbation entre les PDC de différents domaines.

Lire l'articleLes plus consultés sur iTPro.fr

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

À la une de la chaîne Tech

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java