Trucs & Astuces iSeries : CrtOutQ, RPG

Les trucs & astuces de la semaine du 23 au 29 Mai 2005

Lire l'article

Trucs & Astuces iSeries : CpyF, RPG, PC

Les trucs & astuces de la semaine du 18 au 24 Avril 2005

Lire l'article

Concevoir et déployer de grandes applications commerciales sur le Web

par Neil Willis - Mis en ligne le 06/04/2005 - Publié en Mai 2004

Au cours de ces dernières années,

le mode de déploiement standard des

applications commerciales a changé.

En effet, la maîtrise d'Internet a permis

d'étendre la portée des modèles informatiques

traditionnels. On a commencé

par un modèle centré sur

l'hôte, on est passé au mode client/serveur

et on en est aujourd'hui à une

structure centrée sur le serveur permettant

aux utilisateurs d'accéder aux

applications à partir « des quatre

coins » de la planète ...Dans le même esprit,

l'interface d'application standard

s'est déplacée d'un client « lourd », exigeant

une considérable puissance de

traitement, à un client navigateur plus

simple à déployer et demandant moins

de ressources.

Mais cette simplicité s'accompagne

de nouvelles difficultés. Dès lors que la

base utilisatrice s'étend, les performances

du serveur Web deviennent

une préoccupation première. Pour répondre

aux besoins de milliers d'utilisateurs

du Web, il faut prendre un peu

de recul et réexaminer la manière dont

nous concevons le matériel et le logiciel,

pour donner aux utilisateurs le débit

et le temps de réponse adéquats,

sans transiger sur la fonctionnalité.

Récemment, une équipe de spécialistes

en applications et performances

des deux firmes IBM et J.D. Edwards

ont combiné leurs talents pour bâtir

un cluster de systèmes capables de servir

plus de 14 000 utilisateurs simultanés,

traitant 14 000 transactions commerciales

à l'heure et générant 3

millions de contacts à l'heure. Pour

épauler ce haut niveau de traitement,

les concepteurs ont planifié le cluster

de systèmes comme une solution totale,

à laquelle ils ajouteraient plus tard

des techniques d'évolution innovantes.

Ce projet pilote constitue à

bien des égards un bon modèle pour

toute solution qui cherche à servir un

grand nombre d'utilisateurs d'une application

basée sur le Web. C'est ce

modèle que nous examinerons ici.

Les nouveautés de la semaine 10 – Windows IT Pro – 2005

Tous les nouveaux produits du 7 au 13 Mars 2005

Lire l'article

Le come back web du Back Office

par Jean Mikhaleff - Mis en ligne le 23/02/2005 - Publié en Avril 2004

Il faut bien reconnaître que l'univers

de l'informatique est devenu aussi

touffu et dangereux qu'une jungle.

Entre les manipulations marketing en

tout genre et l'empilement continu de

nouvelles technologies qui disparaissent

aussi vite qu'elles sont venues, les

DSI ont du mal à s'y retrouver. Aussi, les

éditeurs de logiciels constatent une

certaine hésitation des entreprises à investir ...Afin d'y voir plus clair, nous vous

proposons dans cet article de modéliser

le marché avec deux concepts : le

Front Office et le Back Office, enrichis

des toutes dernières avancées de la révolution

Web.

Avant les interfaces graphiques

Windows, les PC fonctionnaient avec

des systèmes d'exploitation ne pouvant

être utilisés que par des experts, ce qui

en freinait largement la diffusion.

Effectivement, des systèmes d'exploitation

comme le DOS nécessitaient

l'apprentissage de nombreuses commandes

très techniques pour mettre en

oeuvre les logiciels. Toute l'intelligence

de Microsoft, s'inspirant d'Appel, a été

d'ajouter au-dessus des commandes

DOS une interface graphique évènementielle

pilotée par une souris. Ainsi,

pour copier un fichier d'un dossier à

l'autre, il suffit aujourd'hui de sélectionner,

glisser et déplacer en un seul

mouvement à l'écran le fichier depuis

le dossier d'origine vers une autre

icône représentant le dossier de destination.

En arrière plan, les commandes

DOS complexes de copie de fichiers seront

activées implicitement, sans avoir

besoin de les connaître. Grâce aux interfaces

graphiques Windows, tout le

monde peut utiliser un PC. Nous devons

aux interfaces graphiques intuitives

la création d'un vrai marché de

masse Front Office Windows, et parallèlement

un abaissement considérable

des coûts des logiciels du à un effet de

volume à l'échelle planétaire. Le Front

Office Windows a souvent été comparé

à l'épicerie de l'informatique, dans le

bon sens du terme bien entendu. Les

systèmes d'exploitation Windows

représentent maintenant 95 % du marché

du Front Office, Appel et Linux se

partageant les 5 % restant.

Les nouveautés de la semaine 7 – Windows IT Pro – 2005

Tous les nouveaux produits du 14 au 20 Février 2005

Lire l'article

Actualités de la semaine 19 – Windows IT Pro – 2005

Toutes les Actualités du 9 au 15 Mai 2005

Lire l'article

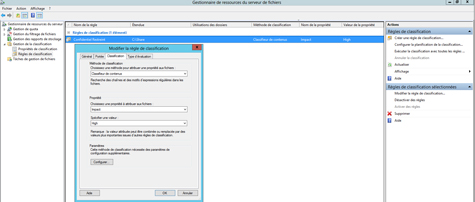

L’avenir d’iSeries Navigator et de l’administration système

par Greg Hintermeister - Mis en ligne le 21/04/2005 - Publié en Juin 2004

Travailler chez IBM donne, entre

autres choses, l'occasion de partager

avec vous quelques impressions sur les

futures interfaces de l'administration

système. Dans cet article, nous examinons

deux technologies iSeries Navigator

pour voir ce que pourrait être

l'administration système de demain et

comment votre travail en serait amélioré ...

Migrer vers Exchange 2003

par Kieran McCorry - Mis en ligne le 21/04/2005 - Publié en Mai 2004

Utilisez ces méthodes de mise à niveau simples

Migrer d'Exchange 2000 Server à Exchange Server 2003 est une opération

simple et directe. En définitive, on choisira telle ou telle approche en fonction de

la complexité de l'environnement et d'autres facteurs : ressources disponibles et

budget ...

Strut : un bon truc

par Don Denoncourt - Mis en ligne le 16/03/2005 - Publié en Mai 2004

Simplifiez l'utilisation de l'architecture MVC avec des

fichiers XML et des composants Java de Struts

Vous avez probablement entendu parler de Struts, un framework applicatif

Web open-source issu du projet Jakarta de l'Apache Foundation. IBM

a intégré Struts dans son WDSc (WebSphere Development Studio client).

IBM génère aussi, en option, des applications WebFacing et des applications

WebSphere Portal Express basées sur Struts ...Il est certes possible de développer

quelques applications préliminaires sans le framework Struts mais,

quand vous commencerez à affiner et à étendre l'application, vous en perdrez

rapidement la maîtrise. Pour reprendre l'application en main, une méthode

consiste à mettre en oeuvre le modèle de conception MVC

(Model/View/Controller). MVC est une architecture orientée objet qui permet

aux développeurs de séparer les éléments de présentation des JSP (Java

Server Pages) de la logique de gestion des classes Java en utilisant des servlets

pour contrôler le flux applicatif.

Struts simplifie l'utilisation de MVC grâce à une architecture MVC sophistiquée

avec des composants Java et des fichiers de configuration XML.

WDSc facilite encore davantage l'utilisation de Struts en offrant une suite

complète de wizards et de GUI Struts. Cet article présente une vue générale

de Struts et aborde son intégration à WDSc.

News Exchange : Semaine 10 – 2005

Toutes les actualités de Mars 2005 pour Exchange Server

Lire l'article

News Exchange : Semaine 8 – 2005

Toutes les actualités de Février 2005 pour Exchange Server

Lire l'article

Trucs & Astuces iSeries : SQL, RPG, Cobol ILE

Les trucs & astuces de la semaine du 14 au 20 Février 2005 : Conduire des recherches SQL efficaces, Trouver le nom d'un programme RPG, Soustraire des champs date en Cobol ILE...

Lire l'article

MapForm, création de documents

Symtrax, éditeur de logiciels dans le domaine du reporting décisionnel et de l'Output Management annonce le lancement de MapForm.

MapForm crée à partir de vos spools iSeries, des documents dotés d'un design professionnel et supprime vos coûts en fournitures papier, en pré-imprimés et imprimantes dédiées.

Lire l'article

SQL Server Actualités – Semaine 21 – 2005

Les actualités SQL Server pour le mois de Mai 2005

Lire l'article

Les nouveautés de la semaine 19 – Windows IT Pro – 2005

Tous les nouveaux produits du 9 au 15 Mai 2005

Lire l'articleLes plus consultés sur iTPro.fr

- Cybersécurité 2026 : Deepfakes, IA agentique et déficit de préparation

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

- L’identité, talon d’Achille de la cybersécurité

À la une de la chaîne Tech

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber