Actualités Windows NT / 2000 – Semaine 47- 2003

Toutes les Actualités du 17 au 21 Novembre 2003

Lire l'article

Les nouveautés de la semaine 13 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 22 au 28 Mars 2004

Lire l'article

Les nouveautés de la semaine 10 – Windows 2000 et 2003 – 2004

Tous les nouveaux produits du 08 au 14 Mars 2004

Lire l'article

Testez par unités vos procédures stockées

par Dan Sawyer - Mis en ligne le 21/01/2004

Mettez en forme votre code de procédure

Imaginez ceci : vous venez juste de finir

le débogage de la dernière procédure

stockée pour la dernière application

SQL Server du département.

Etes-vous satisfait de votre travail ? Etesvous

certain que votre code T-SQL sera

à la hauteur des attentes des utilisateurs

? Quid des fonctionnalités que

vous avez placées dans le code ? ...

Imaginez ceci : vous venez juste de finir le débogage de la dernière procédure stockée pour la dernière application SQL Server du département. Etes-vous satisfait de votre travail ? Etesvous certain que votre code T-SQL sera à la hauteur des attentes des utilisateurs ? Quid des fonctionnalités que vous avez placées dans le code ? Avezvous couvert tous les aspects de la gestion ? Chaque fonction tient-elle ses promesses comme prévu dans tous les scénarios d'exploitation normaux?

Même si vous pouvez répondre par

oui à toutes ces questions, le moment

de relâcher votre effort n'est pas encore

venu. Qu'en est-il des suites possibles

? Avez-vous testé les conditions

d'erreur courantes qui ont causé des

problèmes par le passé ? Et qu'en est-il

des gestionnaires d'erreurs ? Sont-ils eux-mêmes impeccables ? Si vous vous

sentez faiblards dans l'un de ces domaines,

il vaut peut-être mieux réévaluer

la manière dont vos procédures

stockées sont testées par unités.

Contrairement aux tests système

que les testeurs professionnels effectuent

après qu'une application ait été

entièrement codée, le test par unités

recherche les erreurs dans des modules

individuels, comme les procédures

stockées, tout au long du développement

de ces modules. Le test par

unités n'est pas difficile mais, pour être

efficace, il exige du planning, de la documentation

et, par-dessus tout, une

compréhension partagée de certains

principes de base. Donc, avant de plonger

dans le processus de test, commençons

par dissiper quelques préjugés

courants sur le test par unités, qui nuisent

souvent à son efficacité.

Audit des bases de données MS SQL Server 7 et 2000

iNetsoft propose un outil pour l'audit des bases de données MS SQL Server 7 et 2000 : OmniAudit de l'éditeur américain Krell Software.

OmniAudit permet d'identifier de manière automatique et transparente toutes les modifications apportées aux données dans vos bases de données Microsoft SQL Server 7.0 ou 2000.

Lire l'article

Les nouveautés de la semaine 47 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 17 au 21 Novembre 2003

Lire l'article

Dénicher des profils et des tendances

par Christine Y. Mato et Greg Meyer - Mis en ligne le 17/03/2004

Une application géologique de data warehousing et de data mining avec

SQL Server 2000

Pour notre master's degree program

en Management of Information Systems,

nous avons dû réaliser un projet

d'analyse visant à apprendre les

nuances du data mining en utilisant

des données « réelles ». Notre travail

précédent utilisait des données qui

avaient été nettoyées afin que les

élèves utilisateurs obtiennent tous les

mêmes résultats...Notre école avait

choisi SQL Server 2000 parce qu'il offre

la fonctionnalité d'une base de données

d'entreprise associée à un faible

prix et à une maintenance facile. Nous

étions libres de choisir le sujet d'analyse.

Beaucoup d'autres élèves ont

choisi les analyses de marketing ou de

vente, mais comme nous avions un bagage

de sciences naturelles, nous

avons préféré les données géologiques

et biologiques. En créant un data warehouse

et en y pratiquant le data mining,

nous avons constaté que SQL

Server 2000 fournit un moyen rapide

pour observer statistiquement les données

géologiques.

Les scientifiques du monde entier

amassent sans cesse de grandes quantités

de données géologiques. C'est à

partir de ces sources que nous avons

obtenu nos données échantillon.

Comme SQL Server est plus facile à utiliser

que la méthodologie statistique traditionnelle, nous avons décidé de

rassembler les sources de données

existantes dans un data warehouse

SQL Server. Nous avons dû aussi utiliser

SQL Server pour vérifier les analyses

originales des données géologiques,

qui avaient été effectuées par

des méthodes statistiques usuelles.

Nous avons construit deux data warehouses

à partir de deux sources de

données géologiques différentes. Ces

sources étaient comparativement petites

parce que notre projet était académique

; mais nous pensons que les

constatations garderaient toute leur

pertinence quelle que soit la taille de

l'ensemble de données. Un ensemble

de données constitué de plus de 20 fichiers

provenait d'une étude de

Eastern Continental Shelf qui avait été

collectée et analysée par le United

States Geological Survey (USGS) entre

1955 et 1970. La seconde base de données

contenait les résultats d'une

étude des effets de la décomposition

de l'enfouissement de six espèces de

bois différentes aux Bahamas et dans le

Golfe du Mexique. La quantité de bois

qui se conserve ou se désagrège dans

l'eau dans le monde est phénoménale.

La décomposition du bois produit des

gaz à effet de serre, mais ce phénomène

cesse quand le bois est enfoui.

Cette étude est intéressante parce

qu'elle procure aux scientifiques des

informations supplémentaires précieuses

sur les sources d'émission

d'hydrocarbures dans notre atmosphère.

La V5R2 offre davantage de BIF au RPG IV

par Bryan Meyers - Mis en ligne le 24/03/2004

Enrichissez vos programmes et facilitez votre coding

RPG IV avec ces nouvelles fonctions intégrées

Depuis ses modestes débuts sous

la forme de huit fonctions en version 3,

la BIF (built-in function) a atteint 75

fonctions en V5R2, soit près de dix fois

plus...L'autre jour, en proie à la nostalgie et

à l'ennui, j'ai relu un article de juillet

1995 que j'avais écrit pour présenter les

fonctions intégrées de RPG IV (voir

« RPG IV's Built-in Functions », sur

www.itpro.fr, Club Abonnés). J'y disais

« IBM introduit les BIF dans RPG avec

seulement quelques opérations de

base, mais attendez-vous à ce que Big

Blue étende grandement ces fonctions

dans les futures releases ». Il s'est avéré

que cette prévision était bien en dessous

de la réalité.

Depuis ses modestes débuts sous

la forme de huit fonctions en version 3,

la BIF (built-in function) a atteint 75

fonctions en V5R2, soit près de dix fois

plus. Ces codes opération en format

libre modernes font désormais partie

intégrante de la syntaxe RPG IV.

Dans cet article, je réexamine le sujet des fonctions intégrées et j'indique

quelques nouvelles BIF que vous

n'avez peut-être pas encore remarquées.

Je crois utile de classer les BIF

en neuf catégories générales, présentées

en figure 1. Certaines fonctions

chevauchent ces catégories quelque

peu suggestives, mais chacune n'est

listée qu'une fois. La figure 1 indique

également quelles releases récentes

supportent chaque BIF.

Article 1585

|

Windows & .Net Magazine s'est enrichit de nouveaux contenus, conciliant « dossiers stratégiques & technologiques », au sein d'une tout nouvelle maquette, découvrez ici en exclusivité le sommaire de l'édition de Mars 2004 consacrée à Active Directory et bénéficiez d'une offre d'abonnement unique ... |

Windows & .Net Magazine: est une publication unique dédiée à l'accompagnement des compétences et l'expertise des responsables informatiques, en charge des environnements Windows Server.

Au sommaire de la prochaine édition de Mars 2004 un numéro largement consacrés à Active Directory, mais aussi, à l'administration des correctifs clients avec SUS, la gestion des compte administrateurs, l'explication et l'utilisation du sous système ETW plus et nombreux trucs et astuces.

Abonnez-vous et bénéficiez de nombreux services exclusifs !

Votre abonnement d'un an comprend 11 numéros de Windows &.Net Magazine plus le réassort complet des

22 derniers numéros publiées en 2001 et 2002 via votre Club Abonnés.

Le club Abonnés est un ensemble de service exclusivement réservé à nos abonnés, qui permet d'obtenir d'une part : le réassort complet de l'ensemble des dossiers publiés dans tous les précédents numéros de Windows & .Net Magazine (Plus de 50 dossiers thématiques) - et d'autre part l'ensemble des ressources codes, scripts, exécutables, listings qui complètent chaque mois les dossiers.

Pour vous abonner à Windows & .Net Magazine, deux solutions s'offrent à vous :

- Un ordre d'abonnement à remplir via notre formulaire en ligne, réservé aux sociétés situées en France - Belgique - Luxembourg et Suisse.

- Une demande d'abonnement au format .PDF à remplir et à retourner au Service Abonnements accompagnée de votre règlement.

Diviser et conquérir

par Edward Whalen, Geoff Langos et Alexander Stamenkovich - Mis en ligne le 26/11/2003

Reconception architecturale + réplication transactionnelle = performance écrasante

Les DBA savent que le premier pas,

pour déterminer la viabilité et la capacité

à long terme d'un système, consiste à effectuer

des mesures de supervision des

performancesLes DBA savent que le premier pas,

pour déterminer la viabilité et la capacité

à long terme d'un système, consiste à effectuer

des mesures de supervision des

performances. C'est dans cet esprit que,

voilà plusieurs années, nous avons conçu un programme chargé de suivre les variations

des performances dans le système

de traitement d'un centre d'appel

sous Windows NT et SQL Server 7.0. Au

début, nous avons constaté que le

Performance Monitor nous donnait bien un programme chargé de suivre les variations

des performances dans le système

de traitement d'un centre d'appel

sous Windows NT et SQL Server 7.0. Au

début, nous avons constaté que le

Performance Monitor nous donnait bien long terme en prenant des instantanés

chaque demi-heure de certaines mesures

comme l'utilisation de la CPU et

des I/O, le nombre d'utilisateurs et de

processus, les traitements de commandes,

et les transactions. Nous avons

rangé ces mesures dans une base de

données SQL Server. L'année où nous

avons commencé notre programme de

supervision, nous n'avons recueilli les

données que pour quelques mois consécutifs.

Et constaté ainsi que les données

glanées pendant une période aussi

courte ne produisaient que des informations

à court terme: trop peu de points

de données pour dessiner une tendance.

En revanche, l'année suivante, quand nous avons supervisé des tranches de

temps plus longues, les données recueillies

ont révélé des tendances significatives.

En une année, nous avons observé

une hausse inquiétante de

l'utilisation de la CPU que nous avons attribuée

à une augmentation des fonctions

applicatives personnalisées dans le

centre et à l'ajout de nombreux utilisateurs

du système.

Beaucoup d’ADO pour rien

par William Vaughn - Mis en ligne le 17/03/2004

Parmi les moyens que les développeurs

désirent le plus, on trouve une

manière éprouvée de déterminer les

meilleurs moyens pour tester et établir

des valeurs NULL dans leurs applications

- quel que soit leur langage.Par

exemple, quand ils doivent signifier

que les dates DateShipped et Date-

Died ont été atteintes et ne sont pas

connues, la plupart des développeurs

de bases de données relationnelles

doivent définir ces données et d'autres

colonnes de données similaires pour

permettre des valeurs NULL. A noter

qu'une valeur NULL dans une colonne

de données n'est pas la même chose

qu'une chaîne vide ou NULL ou tout

autre occupant qui peut servir à montrer

que la valeur n'est pas connue. Le

langage que vous utilisez peut traiter

une chaîne vide ou une valeur placeholder

(comme Unknown) comme

une chaîne ou une valeur valide et

peut stocker un NULL comme une valeur

« connue » dans la base de données.

Le concept de l'état NULL existe

dans les bases de données relationnelles

depuis leur création et les NULL

ont toujours suscité un traitement spécial.

Sans trop m'étendre sur la pertinence

qu'il y a à utiliser des NULL, j'estime

que NULL est un meilleur

placeholder que BHOM (Beats the

Hell Out of Me) que j'utilisais quand

j'enseignais la programmation dans

l'armée US.

En ADO classique, les développeurs

sont confrontés à des valeurs

NULL parce qu'ils ne peuvent pas attribuer

un NULL à une variable numérique,

une chaîne, la propriété Value

d'un contrôle TextBox, ou tout

contrôle qui n'accepte un type de données

variant (que l'on peut mettre à

NULL). Si l'on oublie de traiter les valeurs

NULL et si l'on essaie d'attribuer

un NULL à un contrôle TextBox, Visual

Basic (VB) 6.0 émet un message d'erreur

Invalid Use of NULL (94). Mais

ADO.NET et Visual Basic .NET prennent

mieux en charge les valeurs NULL.

Quand on travaille avec le CLR

(Common Language Runtime) et les

langages .NET, ADO.NET permet de

stocker, de définir, et de tester des valeurs

NULL de diverses manières -

beaucoup plus qu'avec ADO classique.

Cet article utilise Visual Basic .NET

pour présenter la façon dont ADO.NET

et Visual Basic .NET traitent la valeur

NULL.

Script Shell

par Thibault Dambrine - Mis en ligne le 24/03/2004

Pour commencer à construire vos propres scripts shell, vous devez connaître

les rudiments du développement QShell

Comme en langage CL, on peut entrer

des commandes dans l'environnement

Qshell à partir de l'écran d'entrée

de commandes...Dans l'article « Travailler avec des

shells sur l'iSeries » (iSeries News, janvier

2003), Mike Mundy présentait l'environnement

Qshell iSeries. Plus précisément,

il décrivait comment

l'environnement shell est arrivé dans le

monde Unix et Linux et comment il

s'articule avec l'utilisation de Java sur

l'iSeries. Cet article constitue l'étape

suivante : nous y verrons comment

Qshell fonctionne et ce qu'il peut vous

apporter. Ce n'est pas une liste exhaustive

de tout ce que vous pouvez faire

dans un shell, c'est simplement un

point de départ d'où vous pourrez

étendre votre action.

Comme en langage CL, on peut entrer

des commandes dans l'environnement

Qshell à partir de l'écran d'entrée

de commandes. On peut aussi

écrire des instructions Qshell dans un

script, qui seront réexécutées chaque

fois qu'il sera invoqué. Tout comme les

programmes CL, les scripts shell peuvent

être assortis de paramètres,

contenir des variables, utiliser des

conditions de traitement de l'information,

prendre des décisions et modifier

des données.

Au-delà de ce que Qshell peut accomplir

en tant que langage, c'est la

lingua franca du monde Unix/Linux. Ce

seul aspect justifie d'ailleurs qu'on l'apprenne.

Vous tirerez la quintessence

de vos partitions Linux dès lors que

vous saurez utiliser Qshell et écrire des

scripts shell. C'est aussi le seul outil

que vous utiliserez pour démarrer de nombreuses applications pilotées par

Java. C'est ainsi que vous utiliserez

Qshell pour démarrer la dernière version

d'Apache Tomcat, la version écrite

en Java (donc portable) du logiciel serveur

Web le plus répandu à l'heure actuelle. Non seulement Apache est portable,

il est aussi gratuit.

Actualités Windows NT / 2000 – Semaine 07 – 2004

Toutes les Actualités du 09 au 15 Février 2004

Lire l'article

Gestion de configuration logicielle

ARCAD Software ouvre sa suite de gestion de configuration logicielle ‘ARCAD Skipper' aux composants multi plates-formes.

Le nouveau module Changer Client permet aux clients iSeries de centraliser l'ensemble de leur patrimoine applicatif sur la plate-forme au travers de l'IFS (Integrated File System).

Lire l'article

Dématérialisation des documents

ASP lance sa solution @s MAIL qui répond à la demande actuelle de dématérialisation des documents.

Produit économique, cet outil permet d' envoyer par email tout type de documents ( mailings, factures, relances, courrier, etc…) en incrustant dans le corps d'un message défini par l' utilisateur des informations se trouvant sur ses bases de données AS/400.

Lire l'article

Ce que les modèles de sécurité peuvent vous apporter

par Mark Minasi - Mis en ligne le 17/11/2003

Découvrez le moyen reproductible et scripté de faire des modifications

Les verrous rendent perplexes les

administrateurs de Windows Server

2003, XP et Win2K : il est certes possible

de sécuriser les stations de travail

et les serveurs, mais n'est-ce pas une

opération trop longue dans la pratique

? L'idéal est un

moyen de scripter le processus d'établissement

de la sécurité, qui ajuste automatiquement

l'ensemble des paramètres

concernant la sécurité en

fonction de votre organisation particulièreLa famille Windows NT - Windows

XP, Windows 2000, NT 4.0 et NT 3.x -

est réputée pour son insécurité. Pour

ma part, je considère que ces platesformes

(ainsi que les variantes Novell

NetWare et Unix) sont toutes sûres parce qu'elles sont dotées de milliers

de « verrous » - des éléments d'OS qui

contribuent à la sécurité en permettant

de stipuler que seule la personne X

peut effectuer l'action Y sur l'objet Z.

Mais il existe une différence entre NT et NetWare : bien que les deux OS possèdent

de tels verrous, une installation

NetWare standard met en place les verrous

puis demande aux administrateurs

de choisir ceux qu'ils veulent déverrouiller.

A l'inverse, une installation NT standard laisse la plupart de ses verrous

inactifs puis laisse aux administrateurs

le soin de choisir ceux qu'ils veulent.

(Cette information ne s'applique

pas à Windows Server 2003, dont le

concept épouse la stratégie NetWare.

Win2K a davantage d'options verrouillées

par défaut que NT 4.0 et XP

est, en standard, plus strict que Win2K

Professional.)

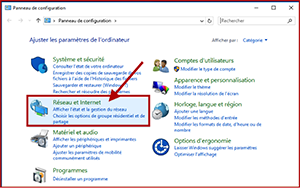

Les verrous rendent perplexes les

administrateurs de Windows Server

2003, XP et Win2K : il est certes possible

de sécuriser les stations de travail

et les serveurs, mais n'est-ce pas une

opération trop longue dans la pratique

? XP est un excellent OS mais, s'il

faut visiter chaque desktop et intervenir

sur quelques dizaines d'autorisations

et de droits pour s'assurer que le

desktop est sécurisé, le déploiement

de XP ou de toute autre variante NT

s'avère long et coûteux. L'idéal est un

moyen de scripter le processus d'établissement

de la sécurité, qui ajuste automatiquement

l'ensemble des paramètres

concernant la sécurité en

fonction de votre organisation particulière.

Heureusement, une telle méthode

existe. Les modèles de sécurité sont

des fichiers texte ASCII qui permettent

de définir de nombreux paramètres :

droits et paramètres de sécurité locaux,

appartenance à un groupe local,

services, autorisations de fichiers et de

répertoires et autorisations de registre.

Dès lors qu'un modèle de sécurité est

créé, une simple commande suffit

pour l'appliquer et pour faire agir tous

ses paramètres. L'heure passée à régler

le registre, le snap-in Microsoft

Management Console (MMC) Computer

Management et d'autres outils se

transforme en un travail de quelques

minutes.Heureusement, une telle méthode

existe. Les modèles de sécurité sont

des fichiers texte ASCII qui permettent

de définir de nombreux paramètres :

droits et paramètres de sécurité locaux,

appartenance à un groupe local,

services, autorisations de fichiers et de

répertoires et autorisations de registre.

Dès lors qu'un modèle de sécurité est

créé, une simple commande suffit

pour l'appliquer et pour faire agir tous

ses paramètres. L'heure passée à régler

le registre, le snap-in Microsoft

Management Console (MMC) Computer

Management et d'autres outils se

transforme en un travail de quelques

minutes.

Les modèles de sécurité ne sont

pas nouveaux dans Windows Server

2003 ou XP : ils ont fait leur première

apparition dans NT 4.0 Service Pack

(SP4). Mais chaque administrateur doit

savoir ce qu'il peut faire exactement.

Les modèles ne permettent pas de modifier quelque chose que l'on aurait

pas pu modifier par un autre biais, mais

ils offrent un moyen reproductible et

scripté d'effectuer les modifications et

ils vérifient facilement les systèmes

pour s'assurer qu'ils remplissent les

conditions du modèle. Vous pouvez

utiliser la GUI pour effectuer ces changements

manuellement, mais c'est une

opération longue. Les modèles permettent

d'effectuer facilement les cinq

tâches suivantes touchant à la sécurité.

Résoudre la problématique de gestion des e-mails avec LEGATO

par Catherine China - Mis en ligne le 08/10/2003

Outil de communication stratégique, la messagerie électronique est devenue une application

critique, support de près de 70 % des échanges de données professionnelles.

Franck Joguet, responsable Business & Développement SEMEA chez LEGATO, nous

explique en quoi l'archivage d'emails va s'imposer aux entreprises comme une nécessité

pour maintenir la valeur commerciale de leurs données, se parer à d'éventuels

problèmes juridiques et maintenir la fiabilité de leurs systèmes de messagerie.

Les plus consultés sur iTPro.fr

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

À la une de la chaîne Tech

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber