Avant de payer une rançon, gardez à l'esprit que rien ne garantit que vous récupérerez vos données. En payant, vous financez les activités des pirates et laissez entendre à d'autres que vous êtes prêt à payer. L’objectif est donc de se concentrer sur la prévention des violations dès le départ.

Top 6 des étapes pour éviter les attaques par ransomware

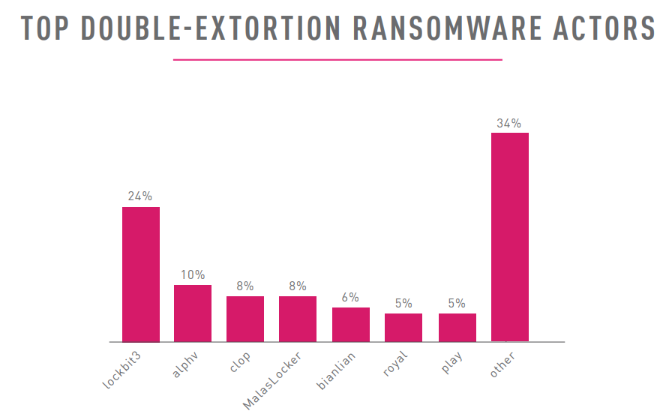

Le rapport semestriel 2023 de Check Point Research révèle qu’au cours du premier semestre 2023, 48 groupes de ransomware ont revendiqué une intrusion dans le système et extorqué publiquement plus de 2 200 victimes dans le monde.

Double extorsion & Triple extorsion

Un ransomware est un logiciel malveillant élaboré pour restreindre l’accès d’une entreprise à ses fichiers ou données présents sur ses ordinateurs. Les cybercriminels chiffrent les données et exigent une rançon en échange de la clé de déchiffrement.

Dans les cas d’attaques de ransomware à double extorsion : si les victimes ne paient pas la rançon, les malfaiteurs peuvent vendre les données volées ou les publier sur des forums publics.

Les cybercriminels optent même pour la triple extorsion en faisant pression sur des employés ou des victimes pour qu’ils paient afin de récupérer leurs données.

Les 6 étapes pour se prémunir contre les attaques de ransomware

Appliquer une bonne hygiène de sécurité sur les réseaux présents sur site, dans le cloud et hybrides, et au conseil d’administration est crucial. Mais ce n’est pas tout. Voici 6 mesures à suivre.

- Maintenir une sauvegarde efficace des données

L’objectif est de forcer la victime à payer une rançon pour récupérer l’accès à ses données cryptées. Mettre en place une solution de sauvegarde sécurisée des données est une façon efficace de réduire l’impact d’une attaque par ransomware.

- Former à la cyberconscience

En incitant un utilisateur à cliquer sur un lien ou à ouvrir une pièce jointe malveillante, les cybercriminels accèdent à l’ordinateur de l’employé et lancent le processus d’installation et d’exécution du ransomware.

Organiser des formations de sensibilisation à la cybersécurité est important. La formation doit expliquer quels sont les signes et le langage classiques utilisés dans les e-mails de phishing

- Maintenir les correctifs à jour

Actualiser les ordinateurs et appliquer les correctifs de sécurité limitent la vulnérabilité d’une entreprise aux attaques de ransomware. Les correctifs sont souvent négligés ou trop tardivement mis en place.

- Renforcer l’authentification de l’utilisateur

Appliquer une politique de mot de passe complexe, exiger le recours à l’authentification multifactorielle et sensibiliser les employés aux attaques de phishing volant les identifiants de connexion sont les essentiels de la stratégie de cybersécurité.

- Mettre en place des solutions anti-ransomware

Les solutions anti-ransomware surveillent les programmes en cours d’exécution sur un ordinateur et recherchent de comportements suspects, typiques des ransomwares.

En détectant un tel comportement, le programme peut prendre des mesures pour stopper le chiffrement.

- Utiliser l’IA pour se prémunir des menaces

La détection et la prévention automatisées des menaces maximisent les chances de se protéger :

- analyse et surveillance des e-mails

- analyse et surveillance de l’activité des fichiers à la recherche de fichiers suspects

Les solutions de cybersécurité pilotées par l’IA sont un rempart solide contre les attaques.

Téléchargez cette ressource

Guide de Cyber-résilience pour Microsoft 365

La violation de votre tenant M365 va au-delà d’un simple incident de cybersécurité. Elle peut entraîner une interruption opérationnelle généralisée, des perturbations commerciales et une exposition de vos données sensibles. Découvrez les méthodes et technologies pour évaluer, comparer et renforcer votre posture de sécurité Microsoft 365.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

Articles les + lus

L’identité, talon d’Achille de la cybersécurité

Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

Analyse Patch Tuesday Février 2026

Entamer la transition vers la cryptographie post quantique est prioritaire

CESIN : un baromètre qui mesure le risque cyber réel

À la une de la chaîne Sécurité

- L’identité, talon d’Achille de la cybersécurité

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- CESIN : un baromètre qui mesure le risque cyber réel