Certaines configurations exigent des tierces parties

Les OfficeAdministrative Templates vous offrent un puissant contrôle sur vos déploiements Office. Cependant, toutes les possibilités de configuration ne sont pas supportées. Par exemple, la requête de configuration la plus courante est la possibilité de précréer des profils Microsoft Outlook avec les options de serveur e-mail que vous voulez donner

Lire l'article

Utiliser la stratégie de groupe pour personnaliser Office

Après une installation d’Office, l’opération suivante consiste à contrôler sa configuration sur les postes de travail des utilisateurs. La stratégie de groupe peut vous aider à aussi. Comme beaucoup d’autres applications et composantes système Microsoft, toutes les versions récentes d’Office sont accompagnées d’Administrative Templates qui peuvent être importés dans des

Lire l'article

Changements d’Office 2007

Dans Office 2007, Microsoft a changé les méthodes de déploiement, particulièrement celles effectuées via Group Policy Software Installation. Tous ces changements ne sont pas bénéfiques. Au point que, selon moi, si vous envisagez de déployer Office 2007 via Group Policy Software Installation, songez plutôt à d’autres moyens de déploiement tels

Lire l'article

Utiliser les stratégies de groupe pour déployer Office (3)

5. Après avoir choisi le chemin conduisant au package, une boîte de dialogue vous propose deux choix : assigner le package ou sélectionner les Advanced options pour définir davantage de propriétés sur le déploiement. Ce point de décision est important. Le fait de choisir Advanced options dans Office 2003 et

Lire l'article

Utiliser les stratégies de groupe pour déployer Office (2)

3. Une fois Office déployé sur le serveur, assurez-vous que les permissions share et NTFS sur le dossier d’installation permettent toutes deux à tous les ordinateurs ou utilisateurs cibles de lire les fichiers de mise en place de l’application. Pour cela, octroyez au groupe Authenticated Users intégré la permission Read

Lire l'article

Utiliser les stratégies de groupe pour déployer Office

La méthode de déploiement suivante pour utiliser Group Policy Software Installation for Office deployment, s’applique à Office 2003, Office XP et Office 2000. Au fil du processus, retenez que Microsoft a apporté quelques changements notables – et pas forcément positifs – à ce processus dans Office 2007. Avant d’examiner ces

Lire l'article

Prochaine réunion du GUSS !

Le groupe des utilisateurs francophones de SQL Server organise un rendez-vous le 2 juin prochain à Paris (14h – 18h).

En première partie, Pascale Doz, Bruno Reiter et Med Bouchenafa de SolidQuality France reviendront sur les fonctionnalités avancées de SQL Server 2008 avec le partitionnement des tables,

Réduire les coûts de votre serveur SQL

Dell a sorti un livre blanc intitulé Reduce Your Server Footprint with SQL Server 2008 (réduisez les coûts de votre serveur avec SQL Server 2008). Ecrit par Danielle Ruest et Nelson Ruest, deux spécialistes des technologies serveur de Microsoft, ce document en anglais comment réduire les coûts liés à l’exploitation

Lire l'article

Feu vert pour UM

Redmond adopte également de nouvelles mesures en vue de prendre en charge le langage UML (Unified Modeling Language). Ainsi, Microsoft a annoncé récemment qu’il rejoignait l’Object Management Group (OMG), qui est le steward des normes UML. Cela « pourrait lui donner un siège à la table » pour de futures

Lire l'article

Nouvelles plates-formes de modélisation

Dans une déclaration vidéo publiée en septembre, Bob Muglia, Vice-président senior de l’activité Server and Tools Business chez Microsoft, a annoncé officiellement que Oslo sera incorporé dans VSTS. L’objectif, selon Muglia, est le suivant : « Faire réellement en sorte que la modélisation devienne une pratique généralisée dans le cycle

Lire l'article

Des modifications dans TFS (2)

Microsoft mettra à jour ses clients VS existants basés sur des rôles, à savoir l’Architecture Edition, qui inclut l’Architect Explorer et le Layout Diagram designer, ainsi que la Test Edition et la Developer Edition. L’environ - nement client distinct pour les testeurs, lequel accepte la gestion manuelle des tests et

Lire l'article

Etape 5 : Activer les règles de filtrage

L’assistant crée automatiquement les règles de paquets appropriées pour cette connexion. Cependant, vous devez les activer sur i5/OS avant de pouvoir accepter des connexions VPN. Pour faire cela sur System i, procédez ainsi :

1. Dans iSeries Navigator, étendez System i|Network|IP Policies.

Faire le premier pas

Vous venez de découvrir plusieurs techniques d’intégration Java/System i. Vous êtes donc prêts à les mettre en oeuvre. Une bonne connaissance de l’API Toolbox for Java est la première étape de démarrage d’un projet ; la deuxième étant l’outil de développement adéquat. Pour plus d’informations et d’exemples de code, voir

Lire l'article

Test en boîte noire

Le premier point important en matière de test système est que le logiciel soumis au test est traité comme une boîte noire. D’où le terme test en boîte noire. Cela peut paraître évident, mais j’ai souvent vu des testeurs système se plonger dans le code au lieu de se concentrer

Lire l'article

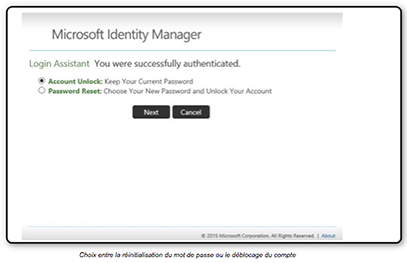

Un futur idéal ? Un futur sans mots de passe !

Bill Gates l’a annoncé en 2004, lors de la RSA Security Conference : « Password is dead » - que cela signifie t-il et que devons nous anticiper dans les mois à venir ?

L’utilisation du seul mot de passe en tant que socle des authentifications et

La politique des mots de passe dans Active Directory

Dans les environnements Microsoft, la mise en oeuvre de l’annuaire Active Directory représente le socle de la stratégie d’authentification au sein de l’entreprise, sans Active Directory, il n’y a pas de gestion centralisée de la politique de mot de passe.

Au travers d’Active Directory, la politique

Les facteurs d’authentification

Si nous considérons que l’identifiant est une valeur publique (non privée), alors le mot de passe correspond au premier niveau possible d’authentification, l’authentification à un facteur privé. L’authentification protégée uniquement par un mot de passe est dite faible, par opposition avec une authentification forte, possédant plusieurs facteurs privés.

Enterprise, Ultimate et Starter

• Enterprise – Vista Enterprise reprend tout le contenu de l’édition Business plus quelques autres fonctions comme le nouveau cryptage BitLocker et des licences pour utiliser jusqu’à quatre machines virtuelles. Vista Enterprise n’existe que pour des clients à licences multiples ; on ne le trouve pas dans des boutiques de

Lire l'article

Un nouveau Vista à l’horizon

Il est certain que Windows Vista s’introduira graduellement dans toutes les entreprises, particulièrement lors de l’acquisition de nouveaux systèmes. Vista a une nouvelle interface utilisateur séduisante et un certain nombre de changements de conception qui le rendent plus sûr que les systèmes d’exploitation desktop Microsoft précédents. Cependant, ces changements peuvent

Lire l'article

Pare-feu Windows

L’une des principales fonctions de sécurité de Windows Vista est son nouveau pare-feu bidirectionnel. Par défaut, le pare-feu Vista est activé et configuré pour bloquer les connexions entrantes. Cependant, plusieurs fonctions iSeries Access différentes utilisent TCP/IP pour leurs fonctions internes. Le tableau de la figure 3 recense certains des programmes

Lire l'articleLes plus consultés sur iTPro.fr

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

À la une de la chaîne Tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur