Les cybercriminels exploitent l’intelligence artificielle pour lancer des attaques ciblées, d’où la nécessité d’implémenter le Zero Trust renforcé par l’IA, selon le rapport 2025 sur le phishing de Zscaler

Recrudescence des cyberattaques pilotées par l’IA

Si les cybercriminels utilisent l’IA générative pour lancer des attaques chirurgicales et ciblées contre des fonctions critiques de l’entreprise, le rapport dévoile la force d’une stratégie de défense combinant Zero Trust et IA.« Le jeu du phishing a changé. Les attaquants utilisent l’IA générative pour créer des appâts presque parfaits et même déjouer les défenses basées sur l’IA », déclare Deepen Desai, CSO et responsable de la recherche en sécurité chez Zscaler.

Hausse des activités de phishing

Le phishing a baissé de 20 % dans le monde et de près de 32 % aux États-Unis grâce à l’amélioration des standards d’authentification des e-mails. Mais les attaquants adaptent leur stratégie, multipliant les attaques dans des marchés émergents (Brésil, Hong Kong, Pays-Bas). Autres cibles sous pression : l’Inde, l’Allemagne et le Royaume-Uni. Les attaquants ciblent les équipes IT, RH, finances et paient avec des campagnes à fort impact.

Plateformes communautaires

Les campagnes de phishing exploitent les plateformes communautaires (Facebook, Telegram, Steam et Instagram) en usurpant les marques et en les utilisant pour diffuser des malwares, dissimuler les communications C2, collecter des renseignements et mener des attaques d’ingénierie sociale. Par ailleurs, les arnaques au support technique restent répandues avec 159 148 766 occurrences en 2024.

Phishing-as-a-Service & Arnaques IA

L’IA générative est utilisée pour intensifier les attaques, générer de faux sites web et créer des deepfakes audio, vidéo et texte à des fins d’ingénierie sociale. De nouvelles arnaques, générateurs de CV ou plateformes de design, trompent les utilisateurs et leur soutirent des identifiants ou des données de paiement.

Comme les outils IA s’intègrent à la vie quotidienne, les attaquants exploitent leur simplicité d’usage pour attirer les utilisateurs vers des sites frauduleux.

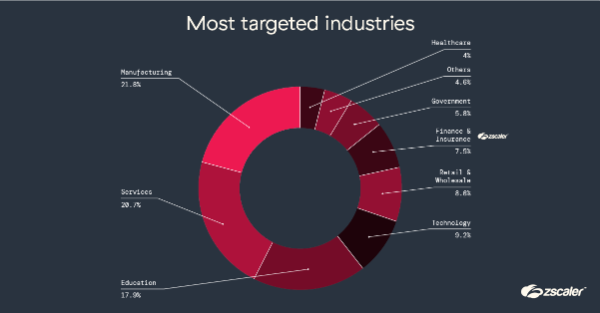

Source : Etude ThreatLabz – Analyse de 2milliards de transactions de phishing bloquées entre janvier et décembre 2024, en explorant divers aspects (attaques de phishing les plus courantes, pays ciblés, pays hébergeant les contenus de phishing, répartition des types d’entreprises selon les adresses IP des serveurs, principaux référents liés à ces attaques

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

Analyse Patch Tuesday Février 2026

Entamer la transition vers la cryptographie post quantique est prioritaire

CESIN : un baromètre qui mesure le risque cyber réel

Analyse Patch Tuesday Janvier 2026

À la une de la chaîne Sécurité

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- CESIN : un baromètre qui mesure le risque cyber réel

- Analyse Patch Tuesday Janvier 2026