Souveraineté des données : se poser les bonnes questions

La souveraineté des données, vaste et brûlant sujet ! Criticité, confidentialité, localisation, accès…

Lire l'article

Sécurité de la voiture multi-connectée

A travers ses capteurs de plus en plus nombreux, mais aussi les liaisons radios, les systèmes d’exploitation embarqués, et toutes les nouvelles interfaces, la surface d’attaques de la voiture individuelle a ces derniers temps considérablement augmenté.

Lire l'article

Cloud, 5 grandes tendances dans les datacenters à surveiller

Quelles sont les grandes tendances à surveiller et leurs effets attendus sur le secteur ?

Lire l'article

Microsoft SQL Server 2014 : Nouveautés et bases de données décryptés

« SQL Server 2014 : Optimisez l'exploitation de vos bases de données et tirez parti des dernières nouveautés ». Olivier Maitre s’adresse aux administrateurs de base de données.

Lire l'article

Cheops : des « contrats Cloud de droit français »

Une position parmi les leaders du Cloud en France, un business model innovant, Cheops Technology livre ses perspectives pour l’année 2015 par la voix de son PDG, Nicolas Leroy-Fleuriot.

Lire l'article

Gigamon renforce la visibilité pour les « white box »

Contrôle total et visibilité absolue sont désormais une réalité pour les opérateurs, architectes et gestionnaires de datacenters.

Lire l'article

Airbnb, le Cloud Computing au service de l’hôtellerie en réseau social

Voici quelques semaines, une société de service informatique me propose de venir former ses architectes à la conception d'infrastructures Cloud Computing sur l'un de leurs sites à Sophia Antipolis (06).

Lire l'article

Business Intelligence : 20 ans de fausses promesses

Tout le monde pensait que la Business Intelligence (BI) allait révolutionner l’entreprise en transformant celle-ci de manière stratégique grâce à une prise de décision optimale et à une rentabilité exponentielle.

Lire l'article

l’Internet des Objets va nourrir le nouvel « Internet Industriel »

Le ROI des cas d'utilisation observés cette année requiert le croisement de données non structurées avec des données relationnelles plus traditionnelles.

Lire l'article

ITW Palo Alto, la cybersécurite est l’affaire de tous

Arnaud Kopp, CTO Europe du Sud chez Palo Alto Networks revient sur les différentes menaces rencontrées par les entreprises en matière de cybersécurité.

Lire l'article

FIC : L’état français au cœur de la cybercriminalité

Principal évènement à l’ordre du jour au Forum International de la Cybersécurité, Bernard Cazeneuve, Ministre de l’Intérieur français a annoncé ses axes pour contrer la cybercriminalité.

Lire l'article

Oracle Security Day : une réflexion poussée

Durant la première édition de l’évènement Oracle Security Day à Paris, l’entreprise a apporté son approche et ses conclusions en termes de cybersécurité.

Lire l'article

Le z13 : IBM revisite le mainframe

Jean-Christophe Knoertzer, Vice President STG chez IBM France et François Launay, Z Champion chez IBM reviennent sur l’annonce de ce nouveau z System. Eclairage.

Lire l'article

Acronis renforce son implication dans le Cloud

Acronis lance la V3 de sa solution de sauvegarde Backup as a Service

Lire l'article

Compuware lance sa solution d’exploitation des données

Topaz, cette solution innovante d’analyse, de consultation et de modification permet aux développeurs et aux architectes de données d’exploiter les données mainframe et non mainframe sans expertise particulière.

Lire l'article

BYOD : une nouvelle vague de cadeaux high-tech à gérer après les fêtes

Bien que les ventes de tablettes étaient prévues à la baisse cette année, le cabinet Gartner estime toujours que celles-ci atteindront les 229 millions d’unités en 2014 au niveau mondial, soit une hausse de 11 % par rapport à 2013, représentant ainsi près de 9,5 % des ventes totales de terminaux dans le monde en 2014.

Lire l'article

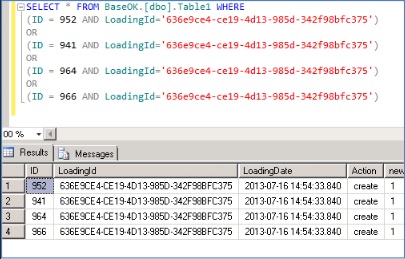

Corruption de données : un cas concret (partie 1)

La corruption de données est la hantise de tous les DBA. Elle peut être lourde de conséquences, et complexe à traiter.

Lire l'article

Les pots de miel sont-ils toujours dans le coup ?

Les honeypot ou pot de miel en français, encore à la mode il y a quelques années, commencent à tomber en désuétude, tout du moins sous leur forme classique.

Lire l'article

Hitachi Data System, l’analyse des données est sous-exploitée

Une étude de Vanson Bourne nous éclaire sur le traitement des données en entreprise

Lire l'article

Sécurité des données : Quid des risques liés aux nouveaux usages ?

Une étude Hiscox/IFOP révèle que si 3/4 des actifs interrogés se considèrent bien sensibilisés à la protection des données professionnelles, une majorité d’entre eux ont toujours des pratiques risquées… Pourquoi ?

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA annonce-t-elle une révolution en profondeur du secteur de l’assurance ?

- Alcyconie : l’accompagnement sur-mesure à la gestion de crise cyber !

- L’intelligence Artificielle et le Cloud Computing : le tandem incontournable du moment

- Le secteur financier reste dans la ligne de mire des cyberattaquants

- CyberPatriot ®, le SOC de dernière génération de CHEOPS TECHNOLOGY