RSSI, un métier qui change

Le rôle du RSSI est en train de se transformer. Au sein de l’entreprise, quelle est sa place, sa démarche sécuritaire, son discours formation, son approche communication ?

Lire l'article

Salesforce s’installe en France chez Interxion

Le numéro un du CRM en mode SaaS va proposer ses services depuis la France.

Lire l'article

Smartphones : La Californie rend obligatoire la fonction de verrouillage à distance

L’État de Californie vient d’adopter une nouvelle législation visant à sécuriser davantage les smartphones.

Lire l'article

Protection des données : les entreprises connaissent-elles la réglementation européenne ?

Trend Micro a commandité une étude européenne auprès du cabinet d’analyses Vanson Bourne afin de mesurer la réaction des entreprises européennes face à cette annonce de changement de loi.

Lire l'article

Un cabinet d’avocats passe dans le Cloud !

CMS Bureau Francis Lefebvre s'est lancé un pari : passer dans le Nuage !

Lire l'article

Cloudwatt : la transparence avant tout !

Cloudwatt, par la voix de son Directeur Sécurité, Qualité et Programmes, Cédric Prévost, met l'accent sur des notions essentielles à savoir la transparence et la confiance. Retour sur le nuage avec ce Cloud dit « souverain »…

Lire l'article

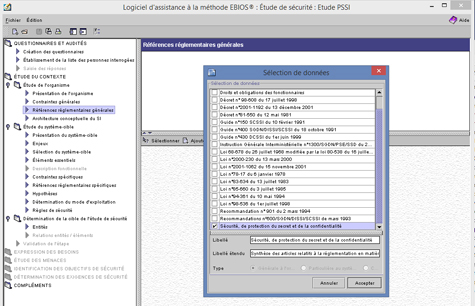

Cybersécurité en entreprise : quelles stratégies choisir ?

Marché, enjeux juridiques, charte informatique, lutte contre la fuite des données, autant d'éléments à considérer dès que les projets de sécurisation entrent en jeu…

Lire l'article

Gérez vos documents, gérez votre business

Si elle ne l’est pas déjà, la gestion documentaire risque de devenir un thème majeur dans votre site i.

Lire l'article

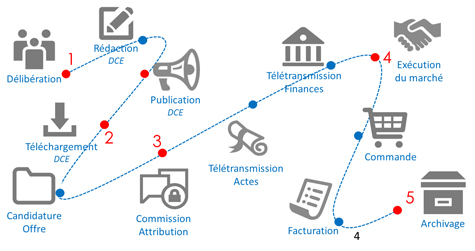

Les hôpitaux face à la dématérialisation des achats

Le salon Documation a ouvert ses portes ce matin au CNIT (La Défense).

Lire l'article

Les DSI et la sécurité mobile BYOD

Les utilisateurs adoptent leurs mobiles, mais avec vos données : attention, danger.

Lire l'article

La norme PCI DSS 3.0 met de nouveau l’accent sur l’importance de la gestion de logs

Le Conseil Payment Card Industry Security Standards Council (PCI SSC) a récemment sorti la norme Data Security Standard (DSS) 3.0 ; trois ans après la version précédente.

Lire l'article

La cybersécurité à l’aune de Prism

Le FIC prend de plus en plus d’ampleur. Plus de 3 000 personnes étaient présentes mardi 21 janvier au Grand Palais de Lille, pour la 6e édition du Forum International de la Cybersécurité.

Lire l'article

Mesurer les enjeux et risques du Cloud pour votre direction générale

Depuis quelques années, je m’occupe d’accompagner les entreprises à mettre en œuvre les services issus du Cloud Computing, et force est de constater que ce domaine ne cesse de me surprendre.

Lire l'article

La culture BYOD dans l’entreprise

La hausse de popularité des appareils personnels, notamment des smartphones, marque indéniablement l’environnement professionnel.

Lire l'article

Protection des données dans le CLOUD : réalité ou illusion ?

Le 17 septembre 2013, j’ai été invité à participer à un colloque pour présenter ce sujet en une vingtaine de minutes à la Maison du Barreau de Paris, sur l’invitation d’Anne-Katel Martineau, présidente de la Confédération Nationale des Avocats.

Lire l'article

Big Data ou Bug Data ?

Un de plus gros défis de notre société actuelle reste incontestablement la sécurité et la protection des informations sensibles.

Lire l'article

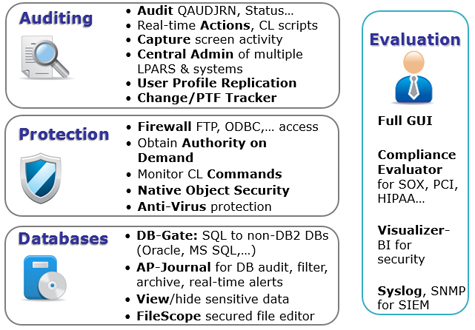

Raz-Lee, 30 ans de sécurité pour l’IBM i

IBM fête cette année les 25 ans de l’environnement IBM i.

Lire l'article

La sauvegarde informatique en 3 questions

Tour d’horizon des questions relatives à la sauvegarde informatique.

Lire l'article

Comment utiliser les jetons pour se conformer aux règles de sécurité des données ?

Les nouvelles exigences en matière de sécurité d'entreprise imposées par des organismes tels que Health Insurance Portability and Accountability Act (HIPAA), Sarbanes-Oxley et Payment Card Industry Data Security Standard (PCI DSS) demandent souvent le cryptage des données utilisées par les anciennes applications.

Lire l'article

Vol de données, 51 % des salariés ont déjà emporté des informations privées de leur entreprise

Selon une étude menée par Iron Mountain, les salariés sont nombreux à conserver des informations sensibles de leur entreprise.

Lire l'article