Les filtres de moniteur de base de données

Les filtres de moniteur de base de données remontent à la version V5R3. Depuis, leur rôle a été étendu au fil des releases. Retenons-en deux : un filtre utilisateur (FTRUSER) pour restreindre la collecte de données aux seules instructions SQL exécutées par un certain utilisateur ; et

5 idées reçues de la reprise après sinistre

La liste commence bien avant le moment du sinistre. Consultez ici les points que vous devez prendre en compte dans un plan de reprise d'activité.

Auparavent, pour ceux qui auraient raté cette étape, n'oubliez pas de répondre au questionnaire de la reprise après sinitre (RAS).

Lire l'article

Le questionnaire RAS

Prenons la première règle de la reprise après sinistre : elle s’apparente à l'assurance de la maison. Nous la payons tous, tout en souhaitant ne jamais demander d’indemnisation. Il en va de même de la reprise après sinistre. Si vous n’avez jamais à déclarer un sinistre, les

Le questionnaire de la reprise après sinistre

Un jour, je parlais à un client qui n'avait aucune idée de la reprise après sinistre. Sa société avait une foi aveugle en son AS/400.

Il avait toujours fonctionné sans incident, et l'équipe IT faisait une sauvegarde complète tous les soirs. Nous avons tous eu foi en notre AS/400, notre iSeries, notre System i, etc. parce que ce sont tous des systèmes superbes. Mais comme on le dit souvent : « La confiance n'exclut pas le contrôle ». Dans l'entreprise de mon client, la confiance était là, mais le contrôle... beaucoup moins.

Lire l'article

RPG et les threads

Vous envisagez des applications mutithread ? Lisez d’abord ceci.

La plupart des programmeurs RPG n'auront jamais à utiliser des threads multiples. Et même ceux qui en perçoivent le besoin y renonceront, les jugeant trop complexes. À ce stade, vous vous attendez peut-être à ce que je dise : « Je ne veux pas vous effrayer ». C'est pourtant la vérité : je ne veux pas vous faire peur. Il est facile de coder des threads multiples, mais il est extrêmement difficile, voire impossible de bien les utiliser. Qui plus est, les threads multiples sont difficiles à tester parce qu'ils se comportent parfois un peu différemment à chaque exécution. Cela étant dit, nous allons explorer les nouveautés de la 6.1 pour la programmation multithread en RPG.

Donc, lisez ceci mais ne soyez pas trop impatients de mettre en pratique ces nouvelles techniques. Si vous décidez d'introduire le multithread dans vos applications, vous devez lire tout le contenu de la section Threads de l’Information Center, et lire tous les livres que vous trouverez sur la programmation multithread. Puis, … les relire.

Voler aux instruments, environnements IBMi

Avec les composants réseau plug-and-play modernes, il est tout à fait possible de construire un réseau qui fonctionne de manière complètement invisible.

Lire l'article

Dossier Dépannage : Réparer les connexions d’accès aux données (2/2)

Quand tout va bien, se connecter à l'i à partir de vos applications client est un jeu d'enfant. Mais quand les choses se gâtent, trouver la cause peut être long et difficile.

Cependant, en suivant un cheminement systématique pour remonter à la source du problème, il sera plus facile de bien diagnostiquer et corriger vos problèmes de connexion d'accès aux données. Je vous propose donc la suite des quelques conseils et directives utiles pour détecter et corriger vos erreurs de connexion d'accès.

Lire l'article

Dossier Dépannage : Réparer les connexions d’accès aux données (1/2)

Quand tout va bien, se connecter à l'i à partir de vos applications client est un jeu d'enfant. Mais quand les choses se gâtent, trouver la cause peut être long et difficile.

Cependant, en suivant un cheminement systématique pour remonter à la source du problème, il sera plus facile de bien diagnostiquer et corriger vos problèmes de connexion d'accès aux données. Je vous propose donc quelques conseils et directives utiles pour détecter et corriger vos erreurs de connexion d'accès.

Lire l'article

Dossier : Générer des PDF en n’utilisant que i 6.1

Aimeriez-vous générer des documents Adobe PDF à partir de vos applications tournant sur IBM i et les stocker dans les fichiers stream d'un répertoire IFS, pour les utiliser avec des applications client ?

IBM i 6.1 fournit un nouveau moyen simple pour cela.

Lire l'article

Les frameworks de PHP

PHP, parlons-en ! Initialement conçu pour produire des pages web dynamiques, il a beaucoup évolué en plus de dix ans d’existence.

Même si vous connaissez les principes de base de PHP, vous ignorez peut-être un élément vital de son développement : les frameworks. Ils permettent aux équipes de développement de se concentrer sur le cœur de l’application, sans consacrer un temps précieux aux fonctions banales et subalternes. Grâce aux frameworks, on peut développer des projets beaucoup plus rapidement qu'en écrivant tout le code à partir de zéro.

Lire l'article

Les écrans verts s’intègrent dans .NET

Itheis se fait le chantre de la réutilisation. La société distribue les produits LookSoftware dans 50 pays pour près d’un million d’utilisateurs.

La problématique des deux entreprises est simple : quand une entreprise a passé quinze ans avec un patrimoine applicatif qui répond à ses besoins et qui fonctionne correctement, pourquoi ne pas le réutiliser et éviter ainsi un redéveloppement généralement bien plus coûteux ?

Lire l'article

Dossier Développement : 5250 Bridge de Zend

Portez facilement vos applications 5250 sur la Toile.

Le plus souvent, l'utilisation de 5250 Bridge s’impose naturellement. Pour les développeurs, c'est le moyen d'obtenir une GUI sans devoir réécrire les applications 5250 existantes.

Lire l'article

BMC Database Management prend en charge DB2 10 pour z/OS

BMC annonce une offre DB2 avec plus de 20 produits de gestion des services mainframe prenant désormais en charge DB2 10 pour z/OS.

La prise en charge de DB2 10 pour z/OS est liée à une stratégie de gestion des services métiers visant à réduire les coûts et à augmenter la disponibilité via des ressources informatiques.

Lire l'article

Dossier DB2 : Extraire des données avec PHP

Tirez parti de PHP/SQL pour accéder aux données de DB2 for i.

Beaucoup de développeurs i s'intéressent à PHP parce qu'il facilite des tâches qui seraient plus délicates avec RPG, comme invoquer des services web. Cependant, ajouter PHP à votre attirail de programmation ne signifie pas pour autant abandonner RPG. PHP vient plutôt compléter et étendre les applications existantes.

Par exemple, vous pouvez afficher des données provenant de votre fichier clients DB2 for i dans une page web, ou envoyer des données DB2 for i à un service web. Vous pouvez écrire des données avec RPG et les lires avec PHP ou inversement. Vous pouvez passer des paramètres d'un programme CL à un script PHP, exécuter un programme RPG existant à partir de PHP pour calculer des remises client, ou utiliser une file d'attente de données pour établir la communication entre votre code PHP et votre code RPG. De toutes ces possibilités, celle dont vous aurez besoin en premier sera l’accès aux données DB2 for i à partir de PHP.

Dossier Développement : Créer et tester un RPG à partir de WDSc

Transformez vos programmes de service RPG en services web avec l’aide de « WDSc »

Dans cet article, je montre comment créer et tester un service web basé sur SOAP (Simple Object Access Protocol) à partir du source d’un programme de service RPG, le tout dans WDSc. Plus précisément, WDSc 7.0 dans mon exemple

Lire l'article

Dossier Administration : Configuration de Work Management

La performance système peut beaucoup profiter d’ajustements mineurs.

Votre serveur a des exigences particulières en matière de charge de travail et votre configuration de gestion du travail (Work Management) doit être tout aussi adaptée. Selon le jour, le mois ou l’année, les exigences de la charge de travail peuvent changer. Pour préserver son équilibre, il faut être prêt à affronter tous ces scénarios.

Lire l'article

Dossier Administration : Devenez un détective System i

Vous est-il déjà arrivé de rechercher des informations à propos d’un job, de l’identité de celui ou celle qui a changé un objet ?

Le System i regorge de logs, de journaux, de files d’attente de messages et d’informations objet à consulter. Mais comment s’y retrouver dans cette abondance et surtout comment en tirer l’essentiel ? Le travail de détective prend forme quand vous apprenez comment un indice peut mener à d’autres.

Avant d’entamer votre première enquête, un peu de recherche s’impose. Prenez une application et une bibliothèque que vous connaissez bien et mettez- vous à l’épreuve. Effectuez une restauration et consultez le log d’historique et les journaux d’audit pour voir ce qu’ils enregistrent. Connectez-vous au System i à l’aide de FTP puis regardez Work with Active Jobs (WRKOBJLCK) pour trouver un job qui liste le profil avec lequel vous vous êtes connecté comme utilisateur courant. Ou essayez un WRKOBJLCK

Hardis lance une plateforme Cloud

Hardis dévoile une nouvelle plateforme de Cloud Computing. Évolution de l'offre d'infogérance du groupe, le Cloud privé Hardis a notamment pour vocation d'accueillir, héberger et gérer les solutions d'éditeurs français indépendants souhaitant transformer leurs logiciels en solutions SaaS.

Elle repose sur les technologies matérielles et logicielles IBM, ainsi que sur les solutions de virtualisation VMware.

Lire l'article

Dossier Sécurité : Bonnes pratiques pour la gestion des clés

Tout le processus de cryptage repose sur la clé. Sans elle, il manque un facteur à l’équation de cryptage et les données ne peuvent être ni cryptées ni décryptées.

Si la clé tombe dans de mauvaises mains ou si elle est découverte, le premier venu peut décrypter les données cryptées. Lorsqu’on crypte des données, ce n’est pas l’algorithme mais bien la clé de cryptage qui doit rester secrète. Il est donc impératif de limiter ceux qui connaissent la clé ou qui y ont accès. La réponse à la question suivante détermine la force, ou l’efficacité, de la clé de cryptage : combien de temps faut-il à quelqu’un ne connaissant pas la clé pour l’obtenir à coups d’attaques cryptanalytiques. Sans une bonne gestion des clés, votre projet de cryptage est vulnérable et ne protège nullement vos données. Le moment est donc venu d’apprendre les bonnes pratiques en matière de gestion des clés de cryptage. C’est le but des paragraphes suivants.

Lire l'article

Un quatrième module pour Cognos Express

IBM annonce le quatrième module de la gamme Cognos Express, Cognos Express Planner.

Planner est conçu spécifiquement pour les PME et couvre les besoins de la planification d'entreprise en structurant et automatisant les principaux processus financiers, pour une mise en œuvre simplifiée. Il permet une approche intégrée et collaborative dans la construction de plans financiers, dans l’anticipation des performances, la prioritisation des ressources et une maîtrise plus fine quant aux sources de profit et de croissance.

Lire l'articleLes plus consultés sur iTPro.fr

- L’intelligence Artificielle et le Cloud Computing : le tandem incontournable du moment

- Le secteur financier reste dans la ligne de mire des cyberattaquants

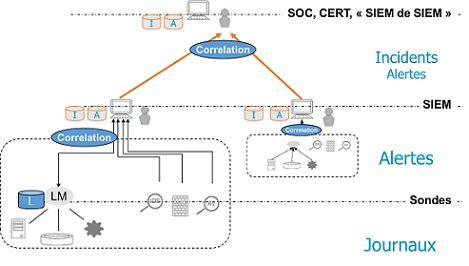

- CyberPatriot ®, le SOC de dernière génération de CHEOPS TECHNOLOGY

- HarfangLab protège les entreprises des menaces cyber modernes

- Services cloud et IA, une synergie gagnante pour les avancées technologiques à venir