Azure Right Management Services pour sécuriser des contenus dans le cloud

Toute la puissance du Cloud avec Azure Right Management Services.

Lire l'article

Comment limiter les risques d’exécution des malwares sur un poste Windows ?

De plus en plus de malwares ne se contentent plus seulement de rester le plus discret possible sur le poste de la victime, occasionnant quelques publicités intempestives durant la navigation ou cherchant à se propager et se dissimuler au sein du système d'exploitation.

Lire l'article

Comment industrialiser son PRA avec Azure

Industrialiser son PRA avec Windows Azure Hyper-V Recovery Manager.

Lire l'article

Cloudwatt : la transparence avant tout !

Cloudwatt, par la voix de son Directeur Sécurité, Qualité et Programmes, Cédric Prévost, met l'accent sur des notions essentielles à savoir la transparence et la confiance. Retour sur le nuage avec ce Cloud dit « souverain »…

Lire l'article

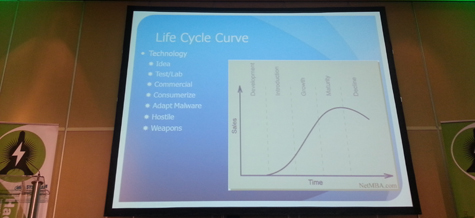

Winn Schwartau : « Il faut hacker les nouvelles technologies plus tôt »

« Personne ne croyait que le malware serait un problème ». En ouverture de la conférence Hack In Paris, l’expert en sécurité Winn Schwartau tire encore et encore le même signal d’alarme.

Lire l'article

Big Data, comment faire le bon choix ?

Les données dans les entreprises sont de plus en plus volumineuses et pour le moment elles peinent à être exploitées.

Lire l'article

Cybersécurité en entreprise : quelles stratégies choisir ?

Marché, enjeux juridiques, charte informatique, lutte contre la fuite des données, autant d'éléments à considérer dès que les projets de sécurisation entrent en jeu…

Lire l'article

Services de sécurité managés 2.0, 5 questions à poser

Le manque de profils spécialisés en cybersécurité, associé à la complexité croissante des menaces et des réseaux, un environnement de plus en plus réglementé et une course à l’innovation conduisent les entreprises à externaliser leur sécurité.

Lire l'article

Réseau, stockage et serveurs virtualisés : Comment les faire travailler ensemble

Virtualiser les serveurs, le stockage, le réseau, les applications et la sécurité peut engendrer une certaine complexité.

Lire l'article

L’usage des réseaux sociaux en entreprise

Les réseaux sociaux sont devenus incontournables pour les entreprises.

Lire l'article

IoT, L’internet des objets pourrait-il mal tourner ?

La quatrième édition de la conférence Hack In Paris aura lieu du 23 au 27 juin prochain.

Lire l'article

Comment définir la bonne stratégie de sécurité

327 milliards d’euros par an. C’est ce que coûterait la cybercriminalité à l’économie mondiale, d’après un rapport publié aujourd’hui par le Center for Strategic and International Studies (CSIS).

Lire l'article

Euh, où est donc passé mon site web ?

Comment le piratage d’un nom de domaine peut ruiner un business e-commerce.

Lire l'article

Nouvelles technologies de Cyberdéfense

Escroquerie, espionnage industriel ou activisme politique, les motivations peuvent être diverses mais la menace d’une attaque informatique pèse sur de nombreuses entreprises.

Lire l'article

Naissance d’IT Synergy !

NFrance, Alsatis Entreprises et ITrust viennent de créer IT Synergy.

Lire l'article

ProtonMail victime de son succès

En seulement trois jours, le webmail sécurisé a été surchargé par l'afflux de bêta-testeurs.

Lire l'article

Marine Nationale : L’IT au service des opérations militaires

Les outils informatiques sont devenus un enjeu stratégique majeur pour les forces armées. La maîtrise des technologies est donc primordiale sur un théâtre d’opération.

Lire l'article

Les cyber-menaces décryptées par Palo Alto Networks

Une étude signée Palo Alto Networks sur l'exploitation d'applications métier classiques par des pirates pour contourner les contrôles de sécurité.

Lire l'article

Entre interconnexions diverses et sécurité optimale

Dans un monde ultra interconnecté, où les frontières sécuritaires se dissolvent et les modèles traditionnels IT sont complètement repensés, Paul Jaillard, DSI de Segula Technologies, nous livre sa vision de la sécurité aujourd'hui…

Lire l'article

La gestion des droits d’accès aux données au cœur de la lutte contre la fraude

La dernière édition de l'étude PwC sur la fraude en entreprise montre que plus d'une organisation sur trois a signalé avoir été victime de criminalité économique.

Lire l'articleLes plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

À la une de la chaîne Cloud

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- Top 5 des évolutions technologiques impactant la sécurité 2026