L’industrie énergétique norvégienne cible d’une vaste attaque informatique

C’est peut-être la plus vaste cyberattaque coordonnée jamais vue en Norvège.

Lire l'article

Dictao racheté par le groupe Safran

L’éditeur français de solutions de sécurité (authentification, signature, archivage,…) vient d’être racheté par Morpho.

Lire l'article

Smartphones : La Californie rend obligatoire la fonction de verrouillage à distance

L’État de Californie vient d’adopter une nouvelle législation visant à sécuriser davantage les smartphones.

Lire l'article

Sécurité IT, votre environnement IT est-il aussi sûr que vous le pensez ?

Aujourd’hui, plus aucun DSI n’est à l’abri d’une violation de données.

Lire l'article

Votre environnement IT est-il aussi sûr que vous le pensez ?

Aujourd’hui, plus aucun DSI n’est à l’abri d’une violation de données.

Lire l'article

Sécurité IT, un marché de 70 milliards de dollars

71,1 milliards de dollars. C’est le montant que les entreprises vont dépenser pour la sécurité de leurs données en 2014.

Lire l'article

Piratage : Des numéros de cartes bancaires volés chez UPS

UPS est à son tour victime d’une attaque informatique.

Lire l'article

Extensions « suspectes » de Chrome

Des chercheurs de l’Université de Californie ont mis au point un système d’analyse des extensions pour les navigateurs web.

Lire l'article

Des hackers chinois dérobent les données de 4,5 millions de patients américains

Le Community Health Systems (CHS) a confirmé avoir été victime d’un piratage massif.

Lire l'article

Oberthur Technologies acquiert un fabricant de cartes à écran

Le spécialiste français des cartes à puces annonce le rachat de NagraID Security.

Lire l'article

Microsoft recommande de désinstaller la mise-à-jour d’août

L’update MS14-045 publié par Microsoft le 12 août dernier n’est plus disponible.

Lire l'article

La sauvegarde sinon rien

Aujourd’hui, avec les nouvelles technologies, le cloud et le big data nous générons de plus en plus de données.

Lire l'article

Menaces émergentes, comment les cerner ?

Causes, conséquences et futur des attaques que les entreprises affrontent aujourd’hui.

Lire l'article

FIM et le mécanisme de synchronisation de mot de passe

La gestion des identités représente une réflexion essentielle au sein d'un système d'information (SI).

Lire l'article

Les réelles économies du BYOD…

La mobilité des nouvelles technologies, des smartphones et tablettes, est une tendance apportée par les utilisateurs eux-mêmes et non par la DSI.

Lire l'article

Protection des données : les entreprises connaissent-elles la réglementation européenne ?

Trend Micro a commandité une étude européenne auprès du cabinet d’analyses Vanson Bourne afin de mesurer la réaction des entreprises européennes face à cette annonce de changement de loi.

Lire l'article

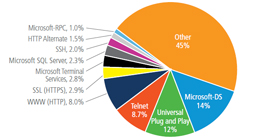

IPv6 et sécurité font-ils bon ménage ?

La multiplication des terminaux connectés au réseau Internet étant devenue une réalité, les opérateurs réseaux et équipementiers implémentent IPv6.

Lire l'article

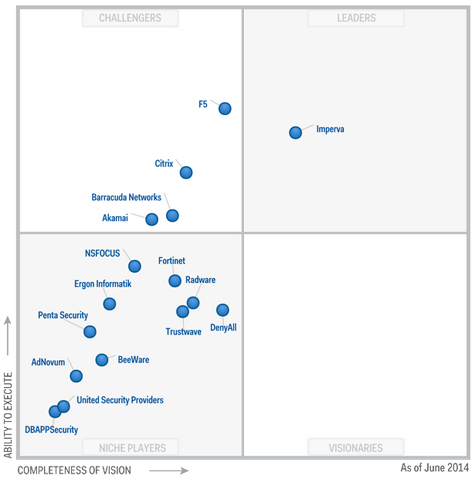

Le premier Magic Quadrant WAF de Gartner est un bon antidote

Gartner a récemment publié son premier Magic Quadrant dédié aux Firewalls Applicatifs Web.

Lire l'article

Un cabinet d’avocats passe dans le Cloud !

CMS Bureau Francis Lefebvre s'est lancé un pari : passer dans le Nuage !

Lire l'article

Arkoon et Netasq, 9 nouvelles appliances de sécurité réseau

Arkoon et Netasq, deux filiales d'Airbus Defence and Space spécialisées dans la cyber-sécurité, dévoilent une nouvelle gamme commune de solutions de protection réseaux.

Lire l'articleLes plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces