Le Gablys cherche pour vous !

Antivol mobile ou assistant, le Gablys vous permet de tout retrouver et de ne plus rien chercher ...

Lire l'article

Voitures connectées & hackers font bon ménage

Une toute nouvelle étude, menée par Kaspersky Lab et IAB, sur les voitures connectées, vient de voir le jour.

Lire l'article

5 considérations pour une utilisation sûre du BYOD

L'utilisation croissante d'appareils personnels à des fins professionnelles a soulevé des problèmes de sécurité plus sérieux et mis en évidence la nécessité, pour les services informatiques, de renforcer la politique de sécurité liée au BYOD.

Lire l'article

Disponibilité et sécurité DNS maximale

EfficientIP vient de présenter SOLIDserver DNS Cloud et allège ainsi la gestion des infrastructures DNS dans le Cloud et en local à partir d’une console unique.

Lire l'article

Les certificats numériques peuvent-ils changer la donne ?

GlobalSign, une des Autorités de Certification et fournisseur de services d'identité revient sur la notion de certificats numériques.

Lire l'article

L’Europe s’ouvre à la signature électronique

Les Salons Solutions ont ouvert leurs portes au Cnit (La Défense).

Lire l'article

RSSI, un métier qui change

Le rôle du RSSI est en train de se transformer. Au sein de l’entreprise, quelle est sa place, sa démarche sécuritaire, son discours formation, son approche communication ?

Lire l'article

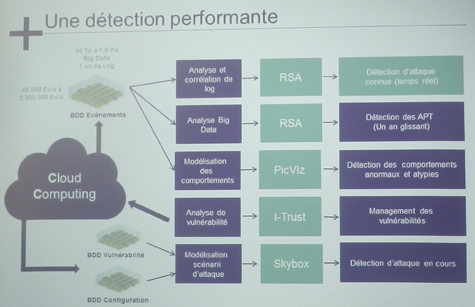

Numergy dévoile son SOC

Le fournisseur français de services cloud, né en 2012 de l’association de SFR, Bull et de la Caisse des Dépôts et Consignations, est aujourd’hui bien lancé.

Lire l'article

Shellshock : Une faille de sécurité majeure dans les environnements Unix

Une faille de sécurité au sein du Shell Bash vient d’être découverte.

Lire l'article

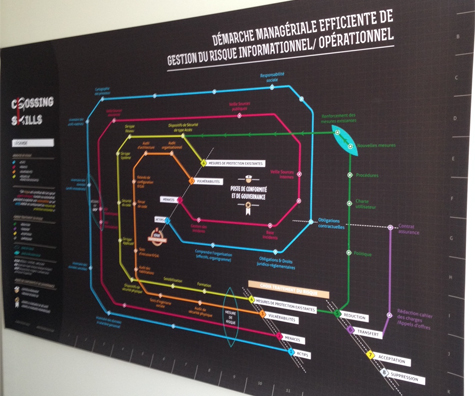

Crossing Skills lance les abonnements à l’Agora de la Cybersécurité

En janvier dernier, à l’occasion du Forum International de la Cybersécurité, la société de conseil Crossing Skills dévoilait une version bêta de l’Agora de la Cybersécurité.

Lire l'article

Attaque DDoS / Protection des serveurs DNS

Les Assises de la Sécurité vont ouvrir leurs portes à Monaco la semaine prochaine (1 au 4 octobre)… Le Jour J se rapproche !

Lire l'article

Sécurité IT : Vers un modèle de défense rétrospectif

Dans les juridictions pénales, le principe de la double incrimination interdit à quiconque d’être jugé deux fois pour le même crime.

Lire l'article

Gouverner ses flux de données pour gagner en sécurité

Comprendre les nouveaux usages générés par la mobilité et y adapter ses dispositifs et ses processus.

Lire l'article

Google et Dropbox veulent simplifier la sécurité

Simplifier la sécurité. C’est l’objectif que se sont fixés Google, Dropbox et l’Open Technology Fund.

Lire l'article

Gouvernance des données, 6 étapes clés

Les départements IT sont confrontés à deux principaux écueils : d’un côté ils doivent faire face à une myriade de menaces à l’encontre des données de l’entreprise, et de l’autre, composer avec toutes sortes d’obligations de conformité et de règlements internes.

Lire l'article

Les cyber-attaques nous guettent…

Tout un éventail de menaces inonde les entreprises.

Lire l'article

Stockage cloud au service de la mobilité

Le stockage dans le cloud se généralise pour pouvoir accéder à ses fichiers sur tous ses différents terminaux : PC, smartphone ou tablette.

Lire l'article

TOP 3 sécurité des données : Rationaliser, gouverner, éduquer

Les entreprises doivent redoubler d'attention et d'efforts pour assurer la protection de leurs données.

Lire l'article

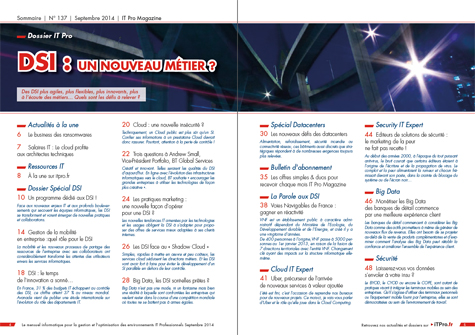

IT Pro Magazine, dossier Spécial DSI

Découvrez le sommaire du dernier numéro d'IT Pro Magazine.

Lire l'articleLes plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

À la une de la chaîne IoT

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

- IoT et cybersécurité : les bases que chaque décideur doit maîtriser

- Projets d’IA : la maîtrise prime sur la vitesse