Gestion de la mobilité en entreprise : quel rôle pour le DSI ?

Selon une étude récente réalisée par Wakefield Research, le rôle du Directeur Informatique a beaucoup évolué ces dernières années.

Lire l'article

Le Big Data en toute sécurité

L’idée nouvelle du Big Data est de rassembler la totalité des données d'usages historiques disponibles (logs, données patrimoniales, réseaux sociaux...) sans pré-formatage ou pré-filtrage, puis de traiter ces données a posteriori sur des historiques de plusieurs mois voire plusieurs années.

Lire l'article

Le SIEM as a Service

Alors que les cyber-attaques se multiplient, un certain nombre d'entreprises semblent sous-estimer les risques qui planent sur leurs ressources et les pertes potentielles importantes qui s'y rapportent.

Lire l'article

Sécurité IT : qui a l’avantage, les Pirates ou les entreprises ?

Dominique Assing, responsable de l'activité consulting sécurité et Damien Leduc, responsable de l'équipe audits de sécurité & tests d'intrusion de BT en France reviennent, pour IT Pro Magazine, sur les nombreuses attaques dont toutes les entreprises qu'elles soient petites ou grandes, sont désormais la cible. Éclairage sous haute sécurité !

Lire l'article

BYOD et Sécurité, jamais l’un sans l’autre

Le BYOD se démocratise au sein de toutes les entreprises et devient un enjeu majeur.

Lire l'article

Gestion des identités et des accès : la priorité des RSSI contre les APT

D'après la dernière étude TheInfoPro/451 Research 1 consacrée aux investissements dans le domaine de la sécurité IT, les fonctionnalités liées à la gestion des identités et au contrôle d'accès semblent être devenues prioritaires pour les entreprises.

Lire l'article

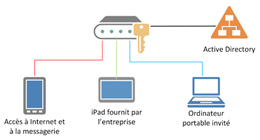

BYOD : quel impact sur les infrastructures d’entreprise ?

L'enjeu : être à même de fournir un environnement de travail aux employés, quels que soient le terminal utilisé, le lieu et le moyen de connexion.

Lire l'article

Aruba Networks et les enjeux de la mobilité : comment les maîtriser ?

Acteur de la mobilité, Aruba Networks, 2000 collaborateurs, 800 personnes en R&D, 30 000 clients, est présent sur tous les domaines, la santé, l'éducation, le retail… et met en avant un facteur essentiel à savoir la sécurité.

Lire l'article

ISO/IEC 27018 : Une nouvelle approche pour les prestataires de Cloud

De nombreuses normes existent en matière de sécurité de l’information.

Lire l'article

Wallix : « Il reste des zones d’ombre dans les SI »

L’éditeur français Wallix est spécialisé dans la gestion des comptes à privilèges avec sa solution WAB (Wallix AdminBastion).

Lire l'article

Safenet, seules 1 % des données volées sont chiffrées

Safenet, spécialiste de la protection des données en entreprise, récemment racheté par Gemalto, déroule depuis plusieurs mois sa stratégie « Secure the Breach ».

Lire l'article

Gigamon veut une visibilité permanente sur le réseau

Gigamon participait pour la première fois cette année aux Assises de la Sécurité.

Lire l'article

Cisco intègre la technologie Sourcefire dans ses firewalls

Il y a un an, Cisco rachetait Sourcefire pour renforcer son offre en matière de sécurité.

Lire l'article

Dictao et Morpho démarrent leur convergence

« Il était important pour nous de pouvoir changer d’échelle ».

Lire l'article

BYOD, Build Your Own Destiny!

La tendance Bring Your Own Device (BYOD) ne cesse de gagner du terrain.

Lire l'article

Devoteam mise sur le cloud et Google

Devoteam se transforme. L’ESN française vient de publier les résultats de son premier semestre 2014.

Lire l'article

Bluecoat réunit ses acquisitions dans un framework

L’entreprise américaine Bluecoat protège le réseau de 15 000 clients dans le monde.

Lire l'article

BPCE développe la mobilité avec Airwatch

La gestion de la mobilité est un des grands défis qui se posent aujourd’hui aux responsables informatiques.

Lire l'article

Blackberry remonte la pente avec le Passport

Ils sont toujours là. Les canadiens de Blackberry qu’on a parfois cru morts, tiennent bon.

Lire l'article

Les plus consultés sur iTPro.fr

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

À la une de la chaîne Mobilité

- Le changement, moteur d’engagement au travail

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

- L’IA, nouveau moteur des entreprises françaises d’ici 2030

- E-mail : les tendances qui vont s’affirmer en 2026

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique