« Personne ne croyait que le malware serait un problème ». En ouverture de la conférence Hack In Paris, l’expert en sécurité Winn Schwartau tire encore et encore le même signal d’alarme.

Winn Schwartau : « Il faut hacker les nouvelles technologies plus tôt »

Depuis 30 ans, il tente d’attirer l’attention sur les risques inhérents aux nouvelles technologies qui apparaissent et se développent de plus en plus rapidement dans nos sociétés, sans embarquer les composants de sécurité nécessaires.

« Breach Your Own Data » et « Internet of Terror »

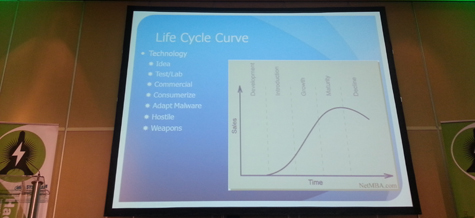

« Nous devons nous préparer à ce qui va arriver dans les prochaines années », explique-t-il, illustrant son propos avec un schéma du cycle de vie d’une technologie. Du développement initial jusqu’à la maturité puis au déclin, une technologie traverse différentes étapes au cours desquelles son usage original peut être détourné pour une utilisation malveillante. Winn appelle donc la communauté des hackers à être beaucoup plus réactive. « Il faut hacker les nouvelles technologies lorsqu’elles sont encore au stade de l’introduction » insiste-t-il. Ce, dans le but d’en révéler les failles le plus tôt possible et d’inclure des mesures de protection avancées directement dans la conception des produits et non plus de les ajouter dans un second temps.

(((IMG6975)))

Cycle de vie d’une technologie.

Exemple avec l’évolution fulgurante de la téléphonie mobile et des objets connectés. Deux domaines pour lesquels Winn Schwartau a sa propre interprétation des populaires acronymes BYOD (Breach Your Own Data) et IoT (Internet of Terror). « Qui a déjà piraté un téléphone ? », demande-t-il à la salle. Face au peu de réponses positives, sa réaction est immédiate : « Vous devez être plus méchants ! ». D’ici 2020, il y aura entre 20 et 50 milliards d’objets intelligents dans le monde selon les chiffres de différents cabinets d’étude. « Nous aurons des voitures qui se conduisent toute seules et des frigos connectés pour améliorer notre confort. Mais, le confort n’est pas synonyme de sécurité », prévient le fondateur de la Security Awareness Company.

Démonstration en a été faite lors de la dernière DefCon, où les hackers Charlie Miller et Chris Valasek ont montré comment ils étaient parvenus, armés uniquement de leurs laptops, à pirater une Toyota Prius et une Ford Escape pour prendre le contrôle de la direction, de l’accélérateur ou encore des freins. « Pourquoi a-t-il fallu attendre toutes ces années pour le faire ? Pourquoi ne l’avons-nous pas hacké plus tôt ? », s’interroge Winn Schwartau.

La « mentalité du patch »

Autre sujet d’inquiétude, l’évolution rapide des drones et des MFI (Micromechanical Flying Insect, ou Insectes Volants Micromécaniques). Des chercheurs de l’université de Berkley travaillent actuellement à la fabrication de minuscules robots imitant le vol des mouches. « Lorsque dans quelques années vous serez dans un bureau ultra-sécurisé et que vous apercevrez une mouche sur le mur. Comment pourrez-vous savoir si c’est un animal ou un système de surveillance ? ».

L’expert regrette ce qu’il appelle la « mentalité du patch ». « Nous voyons souvent cette attitude incroyable qui consiste à dire « on corrigera plus tard », souligne Winn Schwartau. Si nous poursuivons dans cette voie, les choses ne feront qu’empirer. Nous devons passer à une défense proactive pour face à des problèmes dont nous savons pertinemment qu’ils finiront par se produire ».

Téléchargez cette ressource

Guide de Cyber-résilience pour Microsoft 365

La violation de votre tenant M365 va au-delà d’un simple incident de cybersécurité. Elle peut entraîner une interruption opérationnelle généralisée, des perturbations commerciales et une exposition de vos données sensibles. Découvrez les méthodes et technologies pour évaluer, comparer et renforcer votre posture de sécurité Microsoft 365.

Les articles les plus consultés

- Les nouvelles technologies à l’horizon 2030

- Cinq conseils de sécurité IoT pour le travail hybride

- Les services cognitifs : un élément essentiel pour la gestion intelligente des contenus d’entreprise

- L’expérience client : une feuille de route 2021 en 5 axes

- Les entreprises européennes championnes de l’IA

Les plus consultés sur iTPro.fr

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

Articles les + lus

Sous pression, les CIO entrent dans l’ère de la responsabilité IA

Les entreprises n’ont plus le luxe d’expérimenter l’IA

Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

IoT et cybersécurité : les bases que chaque décideur doit maîtriser

Projets d’IA : la maîtrise prime sur la vitesse

À la une de la chaîne IoT

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

- IoT et cybersécurité : les bases que chaque décideur doit maîtriser

- Projets d’IA : la maîtrise prime sur la vitesse