Accélérer la sauvegarde et la reprise avec BRMS

Ce superbe outil continue à offrir de nouvelles possibilités.

Lire l'article

17 000 nouveaux malwares sur Android

McAfee vient de publier son rapport trimestriel de sécurité.

Lire l'article

McAfee Endpoint Protection

McAfee lançait il y a quelques semaines deux nouvelles suites de sécurité : Complete Endpoint Protection Enterprise et Complete Endpoint Protection Business.

Lire l'article

Le travail n’est plus une question de lieu, mais bien de flexibilité

Quelle place pour le télétravail dans un environnement hyper connecté et mobile ?

Lire l'article

Internet, évolution des menaces et des systèmes de défense

Il y a encore quelques années, les mots « sécurité » et « cloud » ne pouvaient apparaître dans la même phrase.

Lire l'article

Gouvernance des flux de données

Pour l'entreprise numérique, la création de valeur passe par l'échange de données au travers des différents écosystèmes auxquels elle est connectée.

Lire l'article

Les cyber-menaces ne sont pas suffisamment prises au sérieux par les entreprises

Aujourd’hui, les cyber-attaques de nouvelle génération sont omniprésentes et s’avèrent particulièrement dangereuses pour les entreprises.

Lire l'article

Repenser sa stratégie sécurité en termes de fuite d’informations

Dans le monde de la sécurité de l’information, le modèle de la défense en profondeur a été, ces dernières années, le modèle privilégié par une grande majorité des entreprises.

Lire l'article

La cybercriminalité pourrait coûter 500 milliards de dollars

L’éditeur de solutions de sécurité McAfee vient de rendre public un rapport réalisé par le CSIS (Center for Strategic and International Studies).

Lire l'article

Sécurité de l’IBM i – Les autorités

Continuons à comprendre et à apprécier le vrai dispositif de sécurité de l'i.

Lire l'article

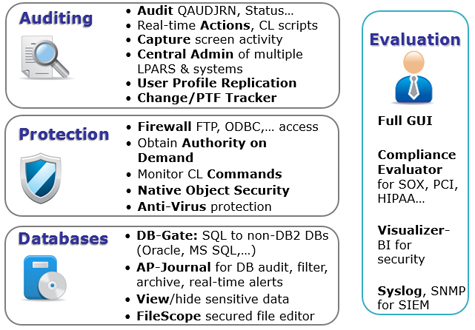

Raz-Lee, 30 ans de sécurité pour l’IBM i

IBM fête cette année les 25 ans de l’environnement IBM i.

Lire l'article

Démystifier les attaques par Déni de service, DDOS

Contrairement aux idées reçues, il existe de nombreuses variantes d’attaques par déni de service, distribuées ou non (DoS/DDoS), visant divers protocoles, volumétriques ou pas, réseau ou applicatives, ainsi que des combinaisons de ces variantes.

Lire l'article

Garder les données de votre entreprise en toute sécurité

Pour cela, voici quelques astuces sur les différents réseaux de communication.

Lire l'article

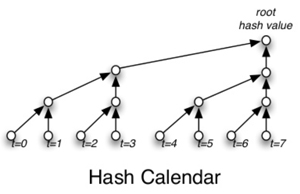

Guardtime certifie l’intégrité des données sans clé

Dans un des pays les plus dématérialisés du monde, où les échanges d’informations bancaires, administratives et médicales se font majoritairement de façon électronique, la confiance accordée aux données est primordiale.

Lire l'article

McAfee : « La consumérisation des actes de malveillance »

En 2012, 20 000 nouveaux virus ont été découverts par les chercheurs des McAfee Labs, essentiellement dans le monde Android.

Lire l'article

Zerto assure la continuité des environnements VMware

Poursuite de notre escapade californienne avec une solution de reprise après sinistre et de continuité d’activité.

Lire l'article

Sécurité adaptative : juste du bon sens

La plupart des grandes sociétés qui ont été attaquées très sérieusement lors des deux dernières années étaient protégées par des outils de prévention d’intrusions (IPS) sérieux et robustes.

Lire l'article

Éric Filiol : « La France est incapable de capitaliser sur ses hackers »

Cette semaine se déroulait la deuxième édition de l’événement Hack In Paris.

Lire l'article

La sauvegarde informatique en 3 questions

Tour d’horizon des questions relatives à la sauvegarde informatique.

Lire l'article

Sauvegarde dans le cloud, mode d’emploi

Le Cloud, vous en avez forcément entendu parler.

Lire l'articleLes plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces