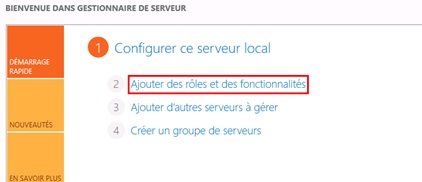

Utiliser IAS de Windows 2000 pour des solutions d’accès distant

par Carol Bailey - Mis en ligne le 26/02/2002

Microsoft et de nombreux utilisateurs

de Windows 2000 semblent

considérer qu'IAS (Internet Authentication

Service) de Win2K convient à

des ISP (Internet Software Providers)

mais pas à des réseaux d'entreprise.

Pourtant, vous pouvez utiliser IAS sur

votre réseau d'entreprise comme

point de configuration central pour de

multiples serveurs RAS Win2K, au sein

d'un système dans lequel les serveurs

RAS Windows NT 4.0 utilisent les politiques

d'accès à distance Win2K, et

dans votre solution d'outsourcing ...

IAS est l'implémentation par Microsoft d'un serveur RADIUS (Remote Authentication Dial-In User Service). RADIUS est un protocole standard (fondé sur Internet Engineering Task Force - IETF - et RFC - Request for Components - 2138 et RFC 2139) pour authentifier, autoriser, et fournir une information de comptabilité pour des connexions distantes. L'information de comptabilité est souvent superflue pour des réseaux d'entreprise parce que les administrateurs de réseaux n'ont généralement pas besoin d'informations détaillées sur les utilisateurs qui se connectent au système, la durée de connexion ou les services demandés. Si vous ne voulez pas de telles informations, vous n'avez pas besoin d'utiliser l'aspect comptabilité d'IAS.

Les serveurs RAS Win2K et RAS NT 4.0 peuvent effectuer leur propre authentification et autorisation, ou bien confier cette tâche à un serveur RADIUS. Ce peut être un serveur RADIUS non Microsoft (ce qui est le plus probable pour des ISP) ou un serveur utilisant IAS Win2K. Vous pouvez utiliser IAS Win2K sur votre réseau d'entreprise pour authentifier et autoriser les clients pratiquant l'accès à distance.

Lire l'article

ProGen WebSmart Original Edition

Business Computer Design International (BCD) présente ProGen WebSmart Original Edition (OE) 3.03, mise à jour de son outil de développement d'applications iSeries Web et sans fil.

Parmi les caractéristiques, un utilitaire pour le coding des données qui utilise des caractères de contrôle URL au sein des URL.

Lire l'article

Surveyor/400 pour iSeries

Linoma Software annonce une mise à jour de sa suite graphique de productivité Surveyor/400 pour iSeries.

Cette nouvelle version permet aux utilisateurs de sauvegarder les spécifications de transfert et de les appeler à partir d'une commande en ligne, d'un programme CL ou de n'importe quel scheduler iSeries.

Lire l'article

SQL Server Reporting Services

Avec SQL Server Reporting Services, l'offre décisionnelle Microsoft SQL Server s'enrichit de fonctionnalités de Reporting.

La plate-forme décisionnelle propose dorénavant l'intégration des modules d'analyse OLAP, de data mining, des outils ETL (Extraction, Transformation and Loading), des entrepôts de données et des fonctionnalités d'éditions de rapports.

Lire l'article

Les nouveautés de la semaine 12 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 17 au 23 Mars 2003

Lire l'article

Délégation d’AD : au-delà du basique

par Jeff Bennion - Mis en ligne le 04/03/2003

Bien utilisées, les possibilités de

délégation d'AD (Active Directory)

Windows 2000 améliorent la productivité

informatique de l'entreprise et

contribuent à sa sécurité. Cependant,

au moment de mettre en oeuvre votre

modèle de délégation, des difficultés

risquent de survenir parce que la manière

dont Microsoft a conçu AD ne

correspond pas forcément à celle

dont vos administrateurs travailleront.Lorsque vous structurez votre modèle

de délégation, vous devez traduire des

fonctions de jobs concrètes en droits

d'accès AD spécifiques. Bien que vous

puissiez définir les tâches que les différents

informaticiens doivent effectuer,

il n'est pas toujours facile d'établir la

corrélation entre ces tâches et les permissions

d'AD. Je présente quelques

techniques qui vont au-delà des

simples scénarios de délégation pour aborder les problèmes que vous risquez

fort de rencontrer dans l'entreprise.

Ces exemples du monde réel

peuvent vous aider à concevoir et à déployer

un modèle de délégation d'AD

sécurisé répondant à vos besoins.

SQL Slammer worm

Mis en ligne le 29/01/2003

Retrouvez les dernières informations sur le Worm "SQL Slammer", publiées par Microsoft à la suite des incidents des 25/26 Janvier 2003. (Articles en anglais)

Générateur R.A.D. RePeGlio RPG IV

Mis en ligne le 14/05/2003

Depuis la consolidation des serveurs ‘à la demande' et la webisation des écrans,

les développements spécifiques 5250 en RPGIV ont à nouveau le vent en poupe !

Cependant, il n'y a pas d'outil natif IBM d'aide au développement en RPG IV. Le générateur R.A.D. RePeGlio

comble ce manque.Les développeurs qui n'ont pas la chance d'avoir un outil comme le générateur R.A.D.

RePeGlio, sont donc obligés de développer tant bien que mal des programmes RPGIV

à partir de squelettes maison ou d'adapter d'anciens programmes. Ainsi, il peut être

fastidieux de mettre au point par exemple des sous-fichiers en fenêtre qui s'appellent

en cascade ou encore un programme de formulaire sur plusieurs pages avec des

programmes de sélection sur les clés étrangères.

Cardinal V1.2, de Symtrax

Symtrax enrichit son offre avec Cardinal V1.2, sa solution d'output management visant à réduire le temps passé pour récupérer, personnaliser et mettre en forme des états générés par n'importe quel grand système, serveur Midrange, Unix ou PC.

Grâce à Cardinal, toutes les entreprises pourront extraire d'importants flots de données brutes.

Lire l'article

Les nouveautés de la semaine 17 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 21 au 26 Avril 2003

Lire l'article

Les nouveautés de la semaine 09 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 24 Février au 2 Mars 2003

Lire l'article

Pratiquer la maintenance proactive

par Sean Daily - Mis en ligne le 18/03/2003

Bien qu'AD soit un service de

répertoires d'entreprise robuste et résilient

aux fautes, il n'est pas parfait.

L'entropie d'AD est inévitable si l'on

considère la nature même d'une base

de données répliquée en réseau hébergée

sur des serveurs de type PC (avec

les vulnérabilités inhérentes au matériel

et au logiciel). Pour garantir le maximum

de temps de bon fonctionnement

et de disponibilité de votre réseau de

type AD, vous devez élaborer un plan à

deux étages ...Maintenance régulière de

l'environnement du réseau AD et un

plan de reprise bâti sur de solides compétences

antisinistre concernant AD et

le serveur Win2K. La première partie de

ce plan - une bonne maintenance - implique

une supervision proactive, des

sauvegardes, et de la défragmentation.

DbPAL supporte SQL Server

IT-Map annonce dbPAL, suite de modules intégrés destinés à aider les développeurs système et les DBA à gérer leurs bases de données.

La fonction Schema Editor permet aux utilisateurs de créer et maintenir le concept schema de la base de données et d'afficher de multiples vues de type DBMS. DbPAL supporte SQL Server. Il est possible d'utiliser dbPAL pour synchroniser le contenu de la base de données.

Lire l'article

La gestion de la sécurité d’Active Directory dans Windows 2000 et Windows Server 2003

par Catherine China - Mis en ligne le 14/05/2003

Véritable pierre angulaire de Windows 2000 et plus encore de Windows Server 2003,

Active Directory est un annuaire unifié des utilisateurs, des groupes et des éléments

actifs du réseau lorsque celui-ci est totalement déployé dans l'entreprise. Par

conséquent, l'intégrité des données stockées dans cet annuaire est cruciale car

elle détermine en fait sa valeur réelle. Maintenir ces données exige une attention

permanente, notamment en ce qui concerne la gestion des sécurités.

Permissions NTFS pour serveurs web IIS

par Mark Burnett - Mis en ligne le 29/04/2003

Le 26 janvier 2000 - près d'un mois

après la release officielle de Windows

2000 - Microsoft a diffusé le Security

Bulletin MS00-006 (Patch Available

for « Malformed Hit-Highlighting

Argument » Vulnerability), qui annonçait

une vulnérabilité Microsoft IIS. Par

cette faille, un intrus pouvait voir le

code source des documents côté serveur,

y compris les scripts ASP ...

C'est là un risque grave car le code ASP contient souvent des informations sensibles comme des mots de passe ou des instructions SQL, dont les intrus se régalent. Les experts en sécurité conseillent d'instaurer des permissions de fichiers NTFS appropriées sur les disques durs de votre serveur Web. Depuis la release de Win2K, Microsoft a publié d'autres avis de ce genre et a martelé la nécessité d'instaurer des permissions de fichiers NTFS appropriées.

Mais quelles permissions devriezvous établir ? Beaucoup d'administrateurs qui avaient essayé de resserrer les permissions de fichiers sur un serveur Web ont découvert à leurs dépens qu'ils avaient détruit quelque fonction d'une application Web. Ces mêmes administrateurs répugnent par conséquent à changer des permissions de fichiers sur les serveurs qui marchent bien. Mais une bonne compréhension de la manière dont les serveurs Web et leurs utilisateurs interagissent avec le système de fichiers, vous permettra, en toute confiance, de définir correctement des permissions très bénéfiques pour la sécurité de votre serveur Web.

Lire l'articleLes plus consultés sur iTPro.fr

- Stratégie de cyber résilience : la France en avance sur la prise de conscience mais en retard sur les moyens

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Cybersécurité 2026 : Deepfakes, IA agentique et déficit de préparation

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

À la une de la chaîne Tech

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber