PowerToys de Windows XP

par Ed Roth - Mis en ligne le 20/10/2004 - Publié en Février 2004

Enrichissez XP avec ces add-ons utiles

Chaque release de l'OS client Windows a été flanquée d'un ensemble d'utilitaires

add-on appelés PowerToys, et Windows XP continue dans cette voie...PowerToys améliore de diverses manières l'OS de base. Microsoft PowerToys for

Windows XP est un ensemble de 10 téléchargements séparés que l'on peut obtenir

à cette adresse

ème partie">

ème partie">

Gérer les comptes utilisateur, 2ème partie

par Ethan Wilansky - Mis en ligne le 12/01/2005 - Publié en Mars 2004

Le fonctionnement interne de 3U

Dans la 1ère partie de « Gérer les comptes utilisateur

», j'ai présenté mon User Update Utility (3U), un utilitaire

graphique à la fois léger, simple et puissant pour maintenir

des comptes utilisateur dans un domaine AD (Active

Directory). J'ai créé cet outil pour administrer les comptes

utilisateur dans un domaine AD validé pour Exchange 2000

Server. Mais je l'ai modifié depuis afin qu'il puisse administrer

des comptes utilisateur dans des domaines AD sans

Exchange 2000 (ou Exchange Server 2003) ...Dans la 1ère partie, j'ai décrit les divers fichiers de 3U, les

préparations pour l'utilisation de 3U, et l'exécution de l'utilitaire.

Ensuite, j'ai entamé l'exploration du code de 3U en décrivant

comment il se connecte à AD et construit l'interface.

Dans ce second article, je poursuis l'exploration du code en

décrivant la manière dont 3U prend à son compte l'administration

des comptes utilisateur

en appelant les diverses sousroutines

dans UserUpadte.hta,

Results.htm et PropPage.htm.

Actualités Windows NT / 2000 – Semaine 51 – 2004

Toutes les Actualités du 13 au 19 Décembre 2004

Lire l'article

Actualités Windows NT / 2000 – Semaine 49 – 2004

Toutes les Actualités du 29 Novembre au 5 Décembre 2004

Lire l'article

Reprise après sinistre avec DFS

par Douglas Toombs - Mis en ligne le 8/12/2004 - Publié en Novembre 2003

Comment répliquer fiablement certains types de données en prévision du pire

En matière de planning de reprise

après sinistre, la question est : qu'estce

qui constitue un sinistre ou une catastrophe

? Même si la réponse semble

évidente, il est difficile de recenser tout

ce qui pourrait représenter un sinistre.

Les catastrophes naturelles comme les

incendies, les tremblements de terre,

les inondations, sont faciles à identifier.

Mais le danger peut aussi venir de

circonstances inhabituelles ...Par exemple,

j'habite dans la région de

Washington et ai rencontré des dizaines

de personnes dont la productivité

de ces deux dernières années a été

affectée par des quarantaines et des

évacuations dues à la menace d'attaques

terroristes, de guerre biologique

ou de délinquance. Il est évident

que la plupart des administrateurs IT

qui planifient l'éventualité d'un sinistre

ignorent ces genres de circonstances.

Après m'être entretenu avec des

gens confrontés à ces situations, j'ai

forgé ma propre définition d'un sinistre

: tout événement qui prive les

utilisateurs professionnels des données

de gestion pendant une durée inacceptable

(parfois de façon permanente),

mettant en danger la vie même

de l'entreprise. Je reconnais que ma

définition est très large : même un

simple incident comme une panne de

disque dur peut répondre à ces critères.

Toutefois, selon la quantité et le

type de données concernées et la capacité

de récupérer cette information

en temps utile (si c'est possible), certaines

entreprises pourraient facilement

considérer une défaillance de

disque dur comme un vrai sinistre.

Pour vous aider à mieux concevoir des

solutions de reprise après sinistre,

commencez à envisager le planning de

reprise comme le moyen de réduire le

temps pendant lequel vos utilisateurs

sont privés des données de gestion,

pour quelque raison que ce soit.

Voyons un exemple de scénario catastrophe

pour voir comment Microsoft

Dfs peut jouer un rôle dans votre plan

de reprise après sinistre et vous aider à

réduire le temps nécessaire pour reconnecter

les utilisateurs à certains

types de données.

Find Duplicates Wizard for SQL Server

Azlexica annonce Find Duplicates Wizard for SQL Server, logiciel qui permet d'effectuer une analyse dupliquée multi clés sur la base de données SQL Server 2000 ou 7.0, puis exporte le résultat dans le tableur.

Il effectue son processus directement sur le serveur, ainsi il n'est pas nécessaire d'envoyer les données sur le réseau pour l'analyse.

Lire l'article

News Exchange : Semaine 44 – 2004

Toutes les actualités d'Octobre 2004 pour Exchange Server

Lire l'article

News Exchange : Semaine 42 – 2004

Toutes les actualités d'Octobre 2004 pour Exchange Server

Lire l'article

DTS itinérant

par Shane Dovers - Mis en ligne le 16/09/2004 - Publié en Octobre 2003

7 conseils pour une portabilité de package maximale

Lorsqu'on crée un package DTS, il

est très important de le doter d'un

maximum de portabilité. C'est ce que

m'ont appris les 5 années de programmation

DTS (Data Transformation

Services) effectuées depuis la première

livraison de SQL Server 7.0. La

portabilité est maximale quand un package

peut s'exécuter correctement sur

la grande majorité des serveurs...Lorsque la portabilité est présente

dans la conception du package, on

peut déplacer le package d'un serveur

sur un autre, avec peu ou pas de modifications.

Cette notion est importante

parce que la plupart des développeurs

créent les nouveaux packages sur des

serveurs de développement, puis

transportent la version testée finale sur

un serveur de production. Si l'on n'effectue

pas toutes les modifications

liées au serveur avant de porter le package

sur le serveur de production, le

package DTS ne s'exécutera pas correctement.

Les conseils qui suivent

vous aideront à réduire le nombre de

modifications nécessaires lors du déplacement

d'un package et à réduire

votre temps de mise au point.

Examinons sept manières d'obtenir

un maximum de portabilité quand

on programme des packages DTS.

Nous nous intéresserons aux deux aspects

de portabilité les plus négligés :

localisation des composants et sécurité

à l'exécution. Ensuite, nous étudierons

les variables globales avec la Dynamic

Property Task pour valider les changements

dynamiques à l'exécution, les

inconvénients liés à l'utilisation de

Send Mail Task, l'utilisation des

chemins UNC (Universal Naming

Convention), le stockage des, et

l'accès aux, fichiers source et de destination

et, finalement, l'utilisation de

Disconnected Edit pour modifier les

attributs du package DTS.

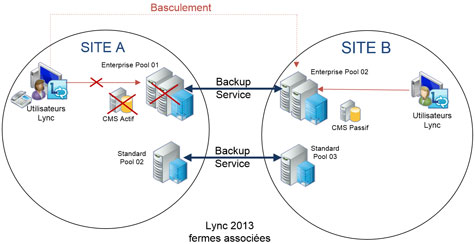

Prévoir le basculement des DC

par Sean Deuby - Mis en ligne le 13/10/2004 - Publié en Février 2004

Comment créer la meilleure topologie de site AD possible

La plupart des administrateurs savent

qu'une bonne topologie de site AD

(Active Directory) Windows 2000 est

presque aussi importante qu'une bonne

conception de domaine. Une topologie

de site bien pensée réduit le trafic réseau

associé aux AD, garantit que les utilisateurs

s'authentifient par l'intermédiaire

d'un DC (domain controller) proche, et

rend plus prévisible le temps de réplication

d'un objet dans toute l'entreprise...Les sites AD jouent aussi un autre

rôle important, même s'il est moins

connu et moins direct : ils influencent le

basculement des DC client. Le basculement

est l'opération par laquelle un

client se connecte à un autre DC quand le

DC courant du client est défaillant. Par

conséquent, une bonne topologie de

sites AD est celle où l'on peut choisir n'importe quel emplacement

sur le réseau, marquer un DC comme indisponible et

faire que les clients de ce site choisissent le meilleur DC suivant

disponible

Pourquoi est-il si important de concevoir en vue du basculement

des DC ? La sélection du DC d'un client est un facteur

important dans le temps de connexion de l'utilisateur et

dans son temps de réponse perçu. Ainsi, la plupart des sociétés

utilisent des scripts de logon et la distance sur le réseau

entre le DC authentifiant et le client, a une grande influence

sur la vitesse d'exécution du script de logon.

Considérons aussi que Microsoft Exchange 2000 Server et ses

clients sont de gros utilisateurs de l'AD Global Catalog (GC).

Par conséquent, si l'on n'a pas la main heureuse en choisissant

le DC qui héberge le GC, ce sera au détriment du temps

de réponse e-mail du client.

Avant de commencer à concevoir pour le basculement

du DC, il faut savoir comment un client sélectionne son DC,

un choix connu sous le nom de processus de localisation de

DC. Quand vous modélisez le basculement des DC (en faisant

comme si les DC préférés n'étaient pas disponibles),

vous suivez le processus de localisation des DC pour déterminer

quels DC de remplacement le client choisira. Dans

l'idéal, quand un client Windows ne pourrait pas contacter

un DC local (c'est-à -dire sur site), il utiliserait les coûts des

liens de site dans la topologie de sites AD pour déterminer le

site suivant le plus proche et tenter d'y contacter un DC. Si

les DC de ce site n'étaient pas disponibles, le client rechercherait

le site suivant le plus proche et essaierait à nouveau,

bouclant ainsi jusqu'à ce qu'il trouve un DC. Malheureusement,

le processus de localisation de DC n'en est pas

encore à ce stade. Dans Windows Server 2003 et Win2K, le

client demande une liste des DC présents dans son site et

son domaine. Si ces DC ne sont pas disponibles, le client demande

la liste de tous les DC de son domaine. Pour plus d'informations

sur le processus de localisation de DC Windows

2003 et Win2K, voir l'article « Topologie de l'authentification

», Windows & .Net Magazine mai 2003 ou

www.itpro.fr

Point de décision Windows 2003

par Jeremy Moskowitz - Mis en ligne le 15/09/2004 - Publié en Janvier 2004

Ce questionnaire vous aidera dans votre décision : rester avec Win2K ou faire le saut à

Windows 2003

Le successeur de Windows 2000 a porté trois noms : Windows 2002, Windows

.NET (Win.NET) Server et l'actuel Windows Server 2003. Dans la confusion du

changement de nomenclature et des ajouts et retrait de fonctions de dernière minute,

vous vous demandez peut-être si ça vaut la peine de passer à Windows 2003...Certains experts considèrent que Windows 2003 est une simple « étape intermédiaire

» en avant ; pour d'autres, c'est la « prochaine génération ». Qui croire ?

Si vous êtes sur le point de commencer un déploiement Win2K, devriez-vous

foncer ou bien vous regrouper et jeter un coup d'oeil à Windows 2003? Dans un

monde idéal, vous devriez être capable de déterminer facilement si Windows 2003

convient à votre environnement. Bien sûr, Windows 2003 est riche de superbes

fonctions, comme le support d'un milliard d'objets AD (Active Directory), une

sécurité plus rigoureuse et beaucoup de nouveaux utilitaires ligne de commande.

Mais qu'en est-il des améliorations apportées aux principales fonctions de l'OS,

comme Microsoft IIS, le support du clustering, et Terminal Services ? Sachant

comment vous utilisez votre réseau aujourd'hui, utiliserez-vous réellement ces

fonctions améliorées ?

Accéder aux fichiers de données à partir de l’IFS en RPG

par Jef Sutherland - Mis en ligne le 19/01/2005 - Publié en Mars 2004

Ce court programme RPG montre combien il est facile d'ouvrir, de lire, d'écrire

et de fermer des fichiers sur l'IFS

Quand nous travaillons avec l'iSeries et son système de fichiers intégré (IFS, integrated

file system), qui nous permet d'intégrer facilement la plate-forme à d'autres

systèmes et qui héberge les fichiers et graphiques stream, reconnaissons que nous

sommes gâtés. Vous pouvez utiliser l'IFS comme un lecteur de réseau ou comme un

autre lecteur personnel pour vos fichiers PC. De plus, vous pouvez stocker des tableurs,

des lettres et des fichiers graphiques sur l'IFS aussi simplement que sur le

disque dur du PC ...Et, même si l'espace disque de l'iSeries n'est pas aussi bon marché

que les disques durs du PC, l'IFS offre un moyen commode, fiable et centralisé

de sauvegarder et de maintenir les fichiers PC.

Autre avantage de placer les données du PC sur l'IFS : vos programmes RPG peuvent

accéder aux fichiers. Dans cet article, nous allons voir comment utiliser un programme

RPG pour accéder à des fichiers texte ASCII stockés sur le système de fichiers

racine de l'IFS.

Les nouveautés de la semaine 51 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 13 au 19 Décembre 2004

Lire l'article

L’identité née du marché

par par John Enck - Mis en ligne le 1/12/2004 - Publié en Novembre 2003

IAM n'est pas un produit spécifique : c'est une expression

attrape-tout

IAM (Identity and Access Management)

est une nouvelle expression

marketing accolée à des produits qui

promettent d'alléger la tâche administrative,

de réduire le travail du help

desk, d'accroître la sécurité et d'améliorer

la satisfaction des utilisateurs. Si

vous n'avez pas encore entendu l'expression

IAM, vous avez peut-être entendu

parler de ce concept sous

d'autres noms : user provisioning (ou

e-provisioning), identity management

ou secure identity management ...IAM n'est pas un produit spécifique,

c'est une expression attrapetout

qui inclut plusieurs composants

discrets. Ces composants discrets

concernent

- la création et la suppression automatisées de comptes utilisateur

- l'attribution automatisée des droits d'accès aux utilisateurs d'après les groupes, les rôles ou les responsabilités

- l'imposition de droits d'accès au moyen de procédures de connexion réduites ou contrôlées (basées sur le Web ou à l'échelle de l'entreprise)

- la gestion de mots de passe en selfservice qui englobe les comptes multiples attribués à un utilisateur

Scripting en mode crise

par Bob Wells - Mis en ligne le 24/11/2004 - Publié en Novembre 2003

Utilisez des scripts pour évaluer et endiguer la crise

Vous vous souvenez probablement que le

25 janvier 2003, les serveurs du monde entier

utilisant Microsoft SQL Server 2000 furent

frappés par un virus insidieux baptisé

Slammer. SQL Slammer est un ver propagateur

qui exploite une condition de dépassement

de buffer, sur des machines SQL

Server. Un serveur compromis peut alors

exécuter du code arbitraire pour le compte

de l'assaillant ...Malheureusement, l'attaque ne visait

pas que les serveurs sous SQL Server 2000.

Les ordinateurs sous MSDE (Microsoft SQL

Server Desktop Engine) - une version allégée

et distribuable du moteur de base de

données SQL Server 2000 - étaient également

visés par l'attaque. Ce qui semblait

être une attaque raisonnablement isolée et

facilement identifiable est devenu une catastrophe

tous azimuths, parce que MSDE

est un composant facultatif présent dans divers

produits Microsoft et tierce partie,

comme Microsoft Offixe XP Professional et

Microsoft Visio 2002 Professional.

MSDE n'est pas installé par défaut sur

ces produits desktop, mais comment savoir

s'il l'était ou non ? Le scripting apporte une

réponse. Dans l'esprit des administrateurs,

le scripting est souvent vu sous l'angle

proactif. Par exemple, ils voient le scripting

comme un outil permettant d'automatiser

des tâches d'administration système courantes,

comme le suivi des comptes utilisateur,

le suivi des ressources et la gestion de

la configuration. En réalité, le scripting peut

jouer un rôle tout aussi important quand il

faut réagir à une crise imprévue du genre

SQL Slammer. Pour illustrer cette affirmation,

je vais utiliser l'incident SQL Slammer

pour vous montrer comment le scripting

permet d'évaluer et d'atténuer les dommages.

DB2 UDB for iSeries et Services Web

par Kent Milligan - Mis en ligne le 10/11/2004 - Publié en Février 2004

Comment établir une bonne connexion base de données

Les services Web sont une technologie émergente dont le modèle permet d'offrir

des services de gestion ou d'application sur Internet comme à l'intérieur d'une entreprise.

Les services Web sont très divers : fournir le cours d'une action, vérifier un

crédit ...Par le passé, il était difficile de définir une interface pour partager des

applications distribuées ou pour tirer parti du code existant. En effet, les solutions

étaient complexes à mettre en oeuvre (CORBA - Common Object Request Broker

Architecture, par exemple) ou ne fonctionnaient que dans un seul environnement

de langage (DCOM - Distributed Common Object Model de Microsoft, par

exemple). Les services Web apportent une solution plus simple et plus portable en

fournissant des interfaces applicatives basées sur XML, qui peuvent être invoquées

et utilisées par des applications très diverses.

Par exemple, vous pouvez utiliser cette fondation XML commune pour permettre

à une application .NET d'utiliser un service Web écrit en Java, pour renvoyer

des données DB2 UDB for iSeries.

L'intérêt des services Web spécifiques à DB2 est d'offrir l'accès direct aux données

de gestion sans aucune programmation en langage évolué (HLL, high-level

language). Je montre ici comment la mise en oeuvre d'un service Web DB2 peut se

résumer à coder une instruction SQL. Cette approche allégée permet de se concentrer

sur la requête SQL (plutôt que de se préoccuper du code d'application Java

chargé d'établir une connexion base de données et du packaging et du déploiement

du code Java). Les services Web DB2 permettent d'extraire et de modifier des

données sur l'iSeries ainsi que d'invoquer des procédures stockées.

MailMarshal 5.1 pour Exchange

NetIQ présente la solution de filtrage des courriers électroniques MailMarshal 5.1 pour Exchange.

Cette solution intègre SpamSensor, moteur de détection avancé de spam de MailMarshal SMTP 6.0. Cette amélioration fait de MailMarshal pour Exchange une solution de filtrage d'email pour la messagerie interne qui offre des fonctionnalités avancées comme un outil d'analyse de message à multi facettes.

Lire l'article

Spector Corporate Network Edition (CNE)

Spectorsoft présente Spector Corporate Network Edition (CNE), logiciel de contrôle avancé qu'il est possible de configurer et d'installer à partir d'un ordinateur sur le réseau vers n'importe quel ordinateur du réseau.

Spector CNE capture automatiquement et permet de visualiser un enregistrement complet des activités internet, notamment les chats, les IM, les messages email envoyés et reçus, les fichiers téléchargés, les sites visités, les applications lancées, sur le système contrôlé.

Lire l'article

SQL Server Actualités – Semaine 40 – 2004

Les actualités SQL Server pour le mois de Septembre 2004

Lire l'articleLes plus consultés sur iTPro.fr

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

À la une de la chaîne Tech

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber