En tant que DBA, votre souci fréquent est d’essayer d’améliorer les performances des requêtes SQL Server. En règle générale, vous le faites en analysant des fichiers de trace volumineux, afin d’essayer de découvrir les requêtes ou lots qui ont une durée d’exécution trop importante, exécutent trop de requêtes d’E/S ou

Analyse simplifiée des traces avec Read80Trace

utilisent trop de cycles processeur. Bien que vous puissiez ouvrir les traces dans le Générateur de profils et les trier sur différentes colonnes (par exemple, durée, processeur, lectures, écritures), ce processus a tendance à être long et ne fournit pas de données agrégées.

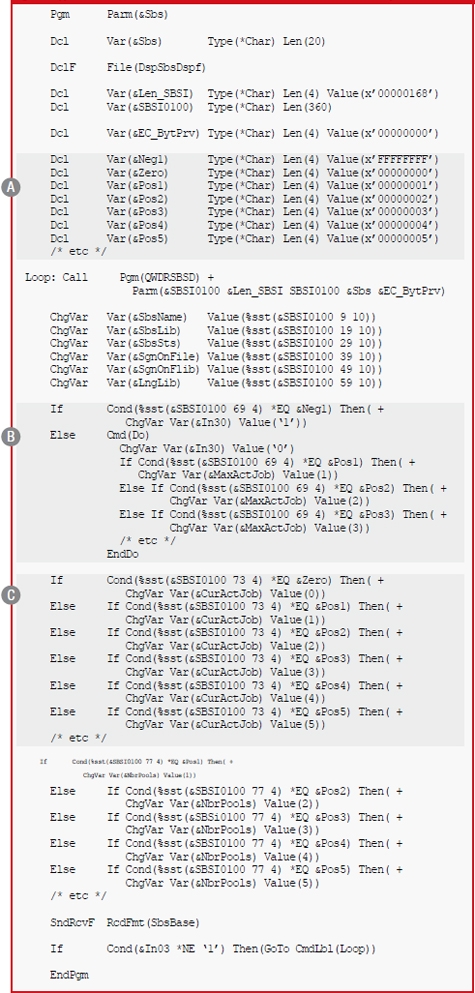

Une autre possibilité consiste à charger les traces dans des tables SQL Server et à exécuter des requêtes agrégées sur ces tables, afin d’analyser les requêtes dont les performances sont les plus médiocres. L’utilitaire Read80Trace simplifie l’analyse des traces en créant automatiquement une base de données d’analyse pour le ou les fichiers de trace fournis. Il génère aussi un fichier de sortie HTML graphique contenant des informations détaillées sur la charge capturée dans les fichiers de trace. Examinons comment capturer une trace SQL Server et utiliser Read80Trace pour analyser son contenu.

Téléchargez cette ressource

Rapport Forrester sur les solutions de sécurité des charges de travail cloud (CWS)

Dans cette évaluation, basée sur 21 critères, Forrester Consulting étudie, analyse et note les fournisseurs de solutions de sécurité des charges de travail cloud (CWS). Ce rapport détaille le positionnement de chacun de ces fournisseurs pour aider les professionnels de la sécurité et de la gestion des risques (S&R) à adopter les solutions adaptées à leurs besoins.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?

- Gestion du cycle de vie des outils de cyberdéfense : un levier de performance pour les entreprises