Test en boîte noire

Le premier point important en matière de test système est que le logiciel soumis au test est traité comme une boîte noire. D’où le terme test en boîte noire. Cela peut paraître évident, mais j’ai souvent vu des testeurs système se plonger dans le code au lieu de se concentrer

Lire l'article

Un futur idéal ? Un futur sans mots de passe !

Bill Gates l’a annoncé en 2004, lors de la RSA Security Conference : « Password is dead » - que cela signifie t-il et que devons nous anticiper dans les mois à venir ?

L’utilisation du seul mot de passe en tant que socle des authentifications et

Renforcer la politique des mots de passe dans Active Directory (2)

2. Augmenter la complexité des mots de passe, sans augmenter le nombre de mot de passe Généralement, les politiques de mot de passe déployées au sein des organisations sont extrêmement laxistes, sacrifiant la sécurité sur l’autel du confort des utilisateurs. L’équilibre entre confort des utilisateurs et nécessité sécuritaire est effectivement

Lire l'article

Renforcer la politique des mots de passe dans Active Directory

Le renforcement de la politique de sécurité est généralement conduit suite à des problèmes de fuite d’information stratégique, de piratage informatique ou bien par des demandes règlementaires. Les modifications de politique de mot de passe n’échappent pas à cet axiome.

Quelle que soit la raison, il faut

Les nouveautés apportées par Windows Server 2008 pour la gestion des mots de passe

Comme évoqué précédemment, Windows Server 2008 apportera des évolutions majeures aux services d’annuaires en général, et à la gestion des politiques de mot de passe en particulier. Le schéma Active Directory Windows 2008 introduit une nouvelle classe d’objet, msDs-PasswordSettings, qui permet de définir des politiques de mot de passe granulaires

Lire l'article

Complexité du mot de passe au sein d’Active Directory

Au sein de la stratégie de groupe, le paramètre de sécurité « le mot de passe doit respecter des exigences de complexité » détermine si les mots de passe doivent suivre des caractéristiques sécuritaires bien précises. Si ce paramètre est activé, les mots de passe doivent respecter les exigences minimales

Lire l'article

La politique des mots de passe dans Active Directory

Dans les environnements Microsoft, la mise en oeuvre de l’annuaire Active Directory représente le socle de la stratégie d’authentification au sein de l’entreprise, sans Active Directory, il n’y a pas de gestion centralisée de la politique de mot de passe.

Au travers d’Active Directory, la politique

Les facteurs d’authentification

Si nous considérons que l’identifiant est une valeur publique (non privée), alors le mot de passe correspond au premier niveau possible d’authentification, l’authentification à un facteur privé. L’authentification protégée uniquement par un mot de passe est dite faible, par opposition avec une authentification forte, possédant plusieurs facteurs privés.

Enterprise, Ultimate et Starter

• Enterprise – Vista Enterprise reprend tout le contenu de l’édition Business plus quelques autres fonctions comme le nouveau cryptage BitLocker et des licences pour utiliser jusqu’à quatre machines virtuelles. Vista Enterprise n’existe que pour des clients à licences multiples ; on ne le trouve pas dans des boutiques de

Lire l'article

Un nouveau Vista à l’horizon

Il est certain que Windows Vista s’introduira graduellement dans toutes les entreprises, particulièrement lors de l’acquisition de nouveaux systèmes. Vista a une nouvelle interface utilisateur séduisante et un certain nombre de changements de conception qui le rendent plus sûr que les systèmes d’exploitation desktop Microsoft précédents. Cependant, ces changements peuvent

Lire l'article

Pare-feu Windows

L’une des principales fonctions de sécurité de Windows Vista est son nouveau pare-feu bidirectionnel. Par défaut, le pare-feu Vista est activé et configuré pour bloquer les connexions entrantes. Cependant, plusieurs fonctions iSeries Access différentes utilisent TCP/IP pour leurs fonctions internes. Le tableau de la figure 3 recense certains des programmes

Lire l'article

iSeries Access et Vista

IBM supporte iSeries Access V5R4 avec le pack de services SI25949 sur les éditions Windows Vista Business, Enterprise et Ultimate. Les versions précédentes de l’iSeries Access ne sont pas supportées. De même qu’il n’est pas possible d’utiliser iSeries Access V5R4 sur les éditions Vista Home Basic ou Home Premium. Plus

Lire l'article

Meilleure sécurité

Bien que la nouvelle interface de Vista attire immédiatement l’attention, il est clair que les principaux changements de Vista se trouvent à l’intérieur. Avec Vista, Microsoft a reformulé entièrement le modèle de sécurité Windows desktop. Pour commencer, Microsoft a retravaillé la base de code Vista interne en privilégiant la sécurité.

Lire l'article

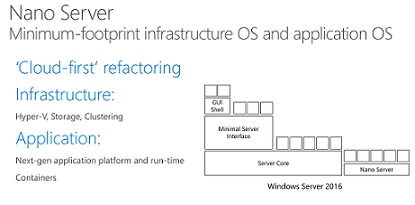

Server Core (suite)

Mais une fois que vous aurez vu le poste de travail Server Core, vous souhaiterez échanger cette puissance informatique pour récupérer votre GUI. En effet, le poste de travail de Server Core n’est rien d’autre qu’une fenêtre d’invites de commande.

Server Core est dépourvu d’environ 80

Server Core

Server Core est de loin la fonction la plus époustouflante de Windows 2008. Ma longue pratique de diverses versions d’UNIX et de Linux m’a conduit à souhaiter une version Windows non étroitement connectée à sa GUI. Sur un serveur UNIX/Linux, vous pouvez activer la GUI juste le temps qu’il faut

Lire l'article

Une question de complexité

Vous avez donc décidé d’adopter le développement BUI, bien compris les choix architecturaux et technologiques, et acquis quelques compétences de base. Vous voilà donc prêts à plonger dans les détails et à entamer la création d’applications. Pour déterminer l’ensemble de solutions à utiliser pour chaque application, il faut encore prendre

Lire l'article

La connaissance c’est la puissance

Pour passer du développement RPG sur écran vert au développement d’applications Web, certaines compétences centrales sont utiles. Au minimum, vous devriez avoir de bonnes notions de trois technologies clés : HTML, SQL et XML. HTML est important parce que, en fin de compte, pratiquement toutes les BUI sont rendues en

Lire l'article

Bien poser le problème (2)

L’une de vos décisions critiques concernera l’utilisation des langages script, particulièrement JavaScript – le « j » dans Ajax. A l’heure actuelle, Ajax a la cote dans la communauté de développement Web. Pourtant, pas plus tard qu’en 2006, nombreux étaient les développeurs d’applications Web à rejeter toute solution incluant JavaScript.

Lire l'article

10.000 serveurs de plus chaque mois

Le 17 Novembre 2008 dernier, lors d’une conférence à San Francisco, Exchange Online et SharePoint Online Services ont été officiellement lancés en version publique (RTM). L’annonce de ce lancement est disponible sur cette page. Microsoft France précise que les dates des bêtas francisées (y compris pour Exchange Online) ne

Lire l'article

Microsoft TechDays 2009 : point sur la mobilité et systèmes embarqués

Du Windows jusque dans votre sonnette ! C’est ce que voudrait bien voir Microsoft dans un futur proche. Les Microsoft TechDays étant la vitrine technologique de la firme de Redmond, les systèmes embarqués et l’univers du mobile vont faire leur show.

Au programme, un niveau technique plus

Les plus consultés sur iTPro.fr

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

À la une de la chaîne Tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur