Utilisation d’OSTRESS pour reproduire des événements RPC

La majorité des applications soumettent des requêtes à SQL Server sous forme d’événements d’appels de procédure à distance (RPC) au lieu d’événements SQL:Batch. Si vous souhaitez reproduire ce type de comportement à partir d’OSTRESS ou d’OSQL, vous pouvez employer la syntaxe d’appel ODBC (en particulier si vous pouvez reproduire un

Lire l'article

Utilisation d’OSTRESS pour reproduire des scénarios d’interblocage

Comme les scénarios d’interblocage ont tendance à être extrêmement critiques en termes de durée de vie, il peut être ardu d’essayer de les reproduire sur des machines de développement ou de test comportant un petit nombre d’utilisateurs et des données clairsemées. Si vous avez une idée des requêtes et procédures

Lire l'article

Utilisation d’OSTRESS pour simuler des délais de dépassement aléatoires

Un autre moyen d’utiliser OSTRESS consiste à simuler des délais de dépassement de requête, au moyen du paramètre -t. Cette technique est utile pour tester un scénario au cours duquel un utilisateur annule une requête ou au cours duquel la requête fait l’objet d’un délai de dépassement, ce qui aboutit

Lire l'article

Une fois démystifié, le débogage devient simple

Comme vous venez de le voir, le projet Database de Visual Studio 2005 fournit des outils graphiques simples pour vous aider à créer des procédures stockées T-SQL. Par ailleurs, il est très facile de déboguer ces dernières dans l’environnement Visual Studio 2005. Il vous suffit de savoir comment accéder aux

Lire l'article

Débogage de procédures stockées T-SQL

Comme expliqué précédemment, vous pouvez utiliser le projet Database de Visual Studio 2005 pour créer une procédure stockée T-SQL. Toutefois, il n’est pas nécessaire de déboguer cette dernière à l’intérieur du projet Database. Vous pouvez le faire dans la fenêtre Server Explorer. Ouvrez celle-ci et développez le noeud Data Connections.

Lire l'article

Création graphique de procédures stockées T-SQL (2)

A l’ouverture du Générateur de requête, la boîte de dialogue Add Table, illustrée sur la figure 3, apparaît également. Elle sert à sélectionner les tables, vue et fonctions que vous allez utiliser. Cet exemple se sert de quatre tables. Un clic sur le bouton Add ajoute les tables au volet

Lire l'article

Que signifient pour vous les nouveaux serveurs Office

Les serveurs Office 2007 se concentrent sur la collaboration. A mon avis, le service informatique (IT) peut (et doit) attendre de ce cycle de mise à niveau d’Office, bien plus qu’une simple discussion sur les fonctions offertes au plan utilisateur. Beaucoup d’entreprises sont au seuil de la collaboration. Pas simplement

Lire l'article

SharePoint Server 2007

Business Intelligence. SharePoint Server 2007 vous permet de développer des tableaux de bord BI (business intelligence) pouvant contenir des indicateurs de performance clés (KPI, key performance indicators), des Web Parts et des tableurs du commerce. La business intelligence (BI) privilégie l’analyse. Et l’outil familier en la matière est

Lire l'article

Project Server 2007

Project Server 2007 étend la puissance des précédentes versions de Project Server et englobe davantage les outils utilisés couramment dans l’entreprise, particulièrement Excel et Microsoft Office Outlook. Par exemple, vous pouvez utiliser Outlook pour maintenir des tâches (comme un planning de progression, de réalisation et de changements) et fournir des

Lire l'article

Groove Server 2007 (2)

Groove était une application appréciée avant même l’acquisition de Groove Networks par Microsoft en avril 2005. Sans aucun doute, la collaboration décentralisée joue un rôle important dans certains scénarios. Probablement, certains scénarios de collaboration en dehors de votre réseau pourraient être mieux assumés par Groove Server 2007 que par un

Lire l'article

Déboguer le message d’erreur d’un job actif

Avec le message d’erreur encore sans réponse, déterminez d’abord le nom de job qualifié (nom du job, utilisateur et numéro du job) du job en cause et le programme présentant la défaillance. Vous disposez de diverses commandes telles que WRKACTJOB et WRKUSRJOB pour trouver cette information (pour trouver le programme

Lire l'article

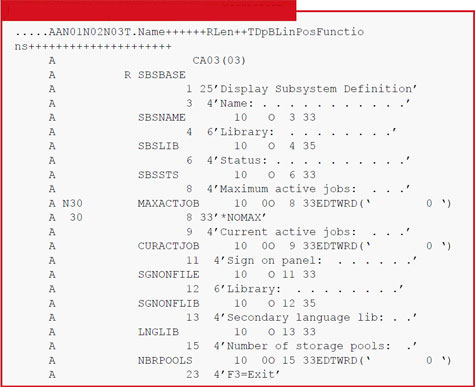

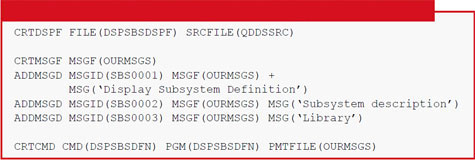

7 conseils de débogage

Pour ceux d’entre nous qui utilisent encore les bonnes vieilles commandes debug et service job d’écran passif, j’ai rassemblé sept conseils qui peuvent simplifier la vie quand on veut exécuter un job de service ou une session de débogage.

1.Lors de l’exécution de la commande STRSRVJOB, vous pouvez

Un peu de courage

Pour ceux d’entre nous qui sont passés par la facette relationnelle de SQL Server, les outils d’analyse décisionnelle du SGBDR peuvent sembler complexes, intimidants, voire tout simplement inappropriés. Néanmoins, SQL Server 2005 propose des fonctionnalités qui devraient enthousiasmer tant les développeurs de l’analyse décisionnelle que ceux des bases de données

Lire l'article

Nouvelle fonctionnalité AD DS : Amélioration de l’Audit des objets

Microsoft a implémenté de nouvelles sous-catégories au sein de la catégorie « Audit directory service access », lesquelles sont organisées de la manière suivante : Directory Service Access, Directory Service Changes, Directory Service Replication, Detailed Directory Service Replication. Dans notre cas, la sous-catégorie « Directory Services Changes » sera la

Lire l'article

Windows Server 2008 : Une évolution majeure qui renforce la sécurité de l’infrastructure toute entière

De point de vue de la sécurité du système d’information, Windows Server 2008 se positionne très clairement comme une évolution majeure qui concernera les serveurs et services d’infrastructure. On pensera bien sûr tout particulièrement aux serveurs Windows de type contrôleurs de domaine Active Directory ou assurant un service réseau essentiel

Lire l'article

Les authentifications IPsec supportent NAP ainsi que le protocole Kerberos et NTLMv2 pour les utilisateurs…

Une autre nouveauté intéressante concerne le support du protocole Authenticated IP (AuthIP). En effet, sur les versions antérieures de Windows, l’association de sécurité IPsec est négociée à l’aide du protocole IKE. Le fait de supporter AuthIP permet des possibilités d’authentification supplémentaires telles que l’usage des certificats nécessaires au support du

Lire l'article

Windows Server 2008 est la première version de serveur où le pare-feu est activé par défaut…

Nous venons de voir à quel point les principes qui permettent de garantir la sécurité du systéme et de son intégrité sont présents. Il convient maintenant de se préoccuper des accès réseaux. L’implémentation au sein du système des services de pare-feu est apparue avec Windows XP et Windows Server 2003.

Lire l'article

Meilleure gestion de l’environnement d’exécution des programmes…

Windows Server 2008 utilise comme Windows Vista un nouveau système de gestion de la sécurité de l’environnement d’exécution des programmes. Cette fonctionnalité appelée Windows Integrity Control (WIC), protège le système d’exploitation de l’exécution de code de faible confiance. En fait, WIC rajoute un niveau de contrôle d’intégrité supplémentaire aux permissions

Lire l'article

Protection du Système et Protection des accès réseau…

Windows Server 2008 et Windows Vista mettent en oeuvre une nouvelle version majeure du noyau NT qui passe désormais en version 6.0. Comme vous le savez certainement, les deux noyaux de ces systèmes partagent une grande partie de leur code. Cette stratégie de développement est utilisée avec NT depuis toujours

Lire l'article

Rôles, fonctionnalités (Features) et Installation en mode Core Server pour un plus grand contrôle et donc plus de sécurité…

Cette notion de rôle permet de renforcer de manière significative la sécurité du serveur. En effet, seuls les composants et services nécessaires à un rôle donné sont installés et de fait, la surface d’attaque sera réduite. Windows Server 2008 introduit aussi un nouveau type d’installation appelé Server Core.

Les plus consultés sur iTPro.fr

- Gouvernance, cybersécurité et agents IA : trois défis clés à relever pour réussir la transition en 2026

- Top 5 des évolutions technologiques impactant la sécurité 2026

- Tendances 2026 : l’IA devra prouver sa rentabilité

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer