Introduction à la virtualisation d’applications

Le principe de la virtualisation d’applications est de réduire significativement la complexité liée à la gestion et au déploiement des applications au sein d’un SI.

Lire l'article

Microsoft SharePoint et Microsoft 365 Mettre en place une politique claire de cohabitation

Une fois le choix de l’emplacement fait, il convient de mettre en place une politique claire de cohabitation entre l’environnement dans vos locaux et l’environnement hébergé.

Lire l'article

RPG Groovy, Résultats de RPG

Ce programme construit une structure de données multi-occurrence présentant les caractéristiques suivantes : un comptage d'éléments égal à l'argument passé, Denoncourt comme nom codé en dur, et une valeur en dollars pour le montant de ventes à l'index.

Lire l'article

Intégration RPG au moyen de procédures stockées

Les procédures stockées SQL constituent le meilleur moyen pour appeler RPG à partir de langages non-ILE.

Lire l'article

Accès web à Lync Server, mise en place

L’opération de migration des utilisateurs vers Lync 2010 est très simple. Elle consiste à déplacer les utilisateurs d’un pool à l’autre.

Lire l'article

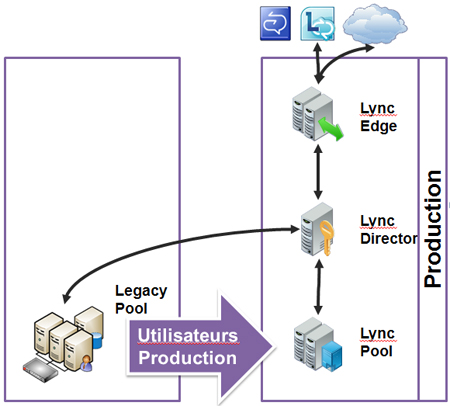

Lync : Migration des utilisateurs

Du côté de la migration des clients, il faut porter une attention particulière du fait que le client Lync n’est pas supporté pour effectuer une connexion avec un utilisateur hébergé sur un pool OCS 2007 ou OCS 2007 R2.

Lire l'article

Cohabitation des architectures Lync 2010 et OCS 2007/2007 R2

Le point important de la migration réside dans le fait d’intégrer la topologie OCS 2007 ou 2007 R2 dans la topologie publiée au sein de Lync.

Lire l'article

Pourquoi cette disparition de l’interface utilisateur graphique ?

Beaucoup de signes semblent indiquer la disparition à terme de l’interface graphique sous Windows Server.

Lire l'article

L’installation Server Core

La meilleure preuve à mes yeux de la disparition programmée de l’interface graphique sous Windows Server est le fait qu’elle soit devenue un composant facultatif.

Lire l'article

Les commandes DOS avec Windows PowerShell

Par conséquent, quelles preuves puis-je avancer pour étayer mon affirmation ? Commençons par étudier le cas de Windows PowerShell.

Lire l'article

ANZAUDJRN, Tenir les deux bouts de la corde

Il semble bien qu’un petit nombre de fichiers du modèle actuel ont échappé à la vigilance de l’équipe d’IBM chargée de la conception.

Lire l'article

La commande ANZAUDJRN

A ce stade, vous avez donc en place le noyau de l’utilitaire en construction, le prototype d’API et les structures de paramètres associés définies.

Lire l'article

Windows Phone 7 : programmer l’application

Maintenant, voyons comment nous programmons notre simple application afin de récupérer les éléments d’une liste créée dans notre Site Collection nouvellement configurée.

Lire l'article

Evolutivité des clouds privés

Lors de toute discussion autour du cloud, l’évolutivité des solutions quelles qu’elles soient doit constituer une question fondamentale.

Lire l'article

Gestion avancée des Group Policy avec AGPM

Si vous êtes l’un des nombreux IT Pro qui doit gérer un Active Directory et en particulier si vous créez, modifiez, gérez des GPO, AGPM peut vous être énormément utile au sein de votre entreprise.

Lire l'article

Exploitation du poste de travail avec DaRT 7.0

DaRT (Diagnostics and Recovery Toolset) est un ensemble d’outils de dépannage pour diagnostiquer et dépanner le poste de travail Windows.

Lire l'article

Compatibilité applicative avec MED-V v2

Le chantier de la compatibilité applicative est l’un des plus gros défis dans un projet de migration des postes de travail vers Windows 7.

Lire l'article

SCOM : Supervision, sauvegarde, haute disponibilité, test et mise à jour

Deuxième partie des 10 points clés pour une infrastructure Exchange efficiente

Lire l'article

Office 365, Le contrôle des usages en entreprise

Le contrôle des usages en entreprise n’est, par ailleurs, pas oublié, puisqu’il est tout à fait possible d’adapter le comportement de l’outil via le positionnement de plusieurs paramètres prédéfinis.

Lire l'article

L’accès déconnecté aux données SharePoint

Ce produit constitue un compagnon idéal de SharePoint Online, en fournissant un accès déconnecté / « déconnectable » aux données stockées au sein des sites SharePoint.

Lire l'articleLes plus consultés sur iTPro.fr

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces