Le linguiste automatisé

Il existe deux API principales pour les conversions de données XML : DOM (Document Object Model) et SAX (Standard API for XML). DOM convertit la totalité du document XML pour créer une arborescence hiérarchique, tandis que SAX traite XML comme une suite d'événements comme élément de début et élément de

Lire l'article

A quoi s’attendre ?

Nous venons de voir les quatre types d'actions ennemies que les expressions arithmétiques peuvent causer : arrondi, perte de précision décimale, division par zéro et troncature d'ordre supérieur. Pour écrire des programmes blindés, il faut apprendre à s'attendre à l'inattendu. Face à plusieurs types d'erreurs, on pourrait être tenté d'écrire

Lire l'article

Eviter la répétition

Lorsqu'on essaie de s'attendre à l'inattendu, il peut en résulter une grande quantité de code. Dans notre cas, le calcul du pourcentage de profit, qui a commencé par une seule ligne de code, en est maintenant à une bonne dizaine. Nous avons tendance à utiliser de tels calculs fréquemment. Et

Lire l'article

La troncature d’ordre supérieur

La troncature d'ordre supérieur (ou à gauche) est un autre bogue explosif. Il survient quand le résultat d'une expression arithmétique est trop grand pour entrer dans une zone de résultat. Tout comme la division par zéro, la troncature d'ordre supérieur provoque une exception qui stoppe net le programme. Voyons à

Lire l'article

La division par zéro

La division par zéro est le bogue explosif le mieux connu du RPG. Dès qu'il rencontre un diviseur de zéro, le programme s'arrête et un message d'exception vient sanctionner le manque de prévoyance du programmeur. A première vue, il semble facile d'éviter la division par zéro. Pour calculer un pourcentage

Lire l'article

La perte de précision décimale

La perte de précision décimale est un autre bogue radioactif. Bien que moins fréquente que les erreurs d'arrondi, elle peut avoir des conséquences bien plus graves. En effet, alors qu'une erreur d'arrondi n'affecte que le dernier chiffre significatif d'une zone de résultat, la précision décimale peut affecter tous les chiffres

Lire l'article

L’arrondi

Une erreur d'arrondi est un bogue radioactif entraînant toujours le même résultat : la perte des données en dessous du dernier chiffre significatif. Supposons que nous définissions la variable PrfPc dans le calcul ci-dessus comme faisant cinq chiffres de long et deux décimales. Si le pourcentage de profit pour une

Lire l'article

Rendez votre informatique plus intelligente

Le logiciel est le référentiel de la société en matière de règles, procédures et de connaissances de gestion. Les systèmes efficaces sont des "référentiels expérimentés" qui aident à répondre aux demandes des utilisateurs de manière intelligente, rapide et homogène. Sans système de Change Management, on augmente le risque d'immobilisation du

Lire l'article

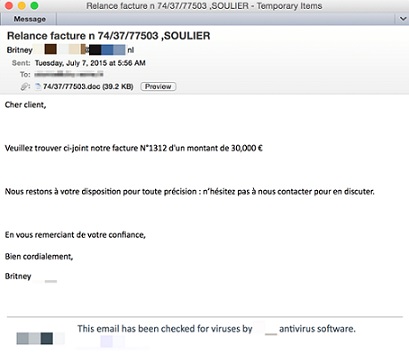

Intégration de l’e-mail

La collaboration est primordiale quand on gère des modifications de logiciels. Un système de Change Management doit être suffisamment intelligent pour relayer judicieusement les messages. Quand le système de messagerie s'appelle Lotus Notes, Microsoft Exchange, ou tout autre système de courrier électronique compatible SMTP, les messages sont plus riches en

Lire l'article

Déployer les modifications

Après avoir codé et testé une nouvelle modification, l'étape suivante consiste à la transmettre à l'environnement de production. Tout d'abord, la modification doit être approuvée et planifiée. A ce stade, il faut aussi informer tous ceux que la modification concernera d'une manière ou d'une autre. Si on ne peut pas

Lire l'article

Promotion et test

Après avoir programmé une nouvelle modification, il faut déterminer qui devra la tester. On privilégiera une équipe d'Assurance Qualité (AQ) spécialisée ou des testeurs. Ce faisant, on libère les programmeurs qui peuvent passer à la tâche suivante, utilisant ainsi mieux leurs talents. La communication est importante durant le test parce

Lire l'article

Modification des objets programmes

Toutes les modifications démarrent par une demande émanant du help desk et du processus de requête. La figure 2 montre le cycle de la demande jusqu'au déploiement. Pour les modifications simples, on vérifie un programme, on le teste puis on le remet en production. Mais la plupart des modifications sont

Lire l'article

Demandes en attente

Bien que la plupart des appels n'aboutissent pas à des demandes concernant de la programmation, il en existe cependant quelques-uns. De telles demandes et de tels problèmes peuvent s'accumuler, surtout si l'on n'a pas un moyen logique de les évaluer et de les organiser. Dès que la question de l'utilisateur

Lire l'article

Concevoir la topologie d’un site

Pour concevoir une topologie de site AD efficace, il faut savoir quelle utilisation l'entreprise fera d'AD et quel sera l'impact des différentes fonctions de l'infrastructure Windows 2000 sur le trafic de duplication. Vous pouvez examiner comment vous utilisez vos domaines NT 4.0 pour estimer comment vous utiliserez AD. Vérifiez, par

Lire l'article

Les objets de connexion

Une fois la topologie des sites décidée, Windows 2000 crée les connexions de duplication. AD offre un service baptisé KCC (Knowledge Consistency Checker) qui tourne sur tous les contrôleurs de domaines et crée des objets de connexion entre tous les contrôleurs de domaines de la forêt. Ces objets traitent le

Lire l'article

Les contextes de nommage

Dans de précédents articles consacrés à AD, on a introduit le concept des contextes de nommage AD (aussi rencontrés sous la désignation de partitions). Il s'agit de différents itinéraires utilisés par Windows 2000 pour dupliquer divers types d'informations entre les contrôleurs de domaines d'une forêt. Pour chaque domaine, Windows 2000

Lire l'article

Sites et liaisons de sites

La conception d'une topologie de site est peut-être la partie la plus passionnante d'une planification de la mise en oeuvre d'AD. Avant de commencer il faut se familiariser avec les concepts de sites et de liaisons de sites AD, les contextes de nommage, le CG et les objets de connexion.

Lire l'article

Quelques avertissements

Vous avez peut-être remarqué que la commande MOUNT ne comporte ni paramètre d'identification d'utilisateur ni mot de passe, et qu'après un montage les utilisateurs peuvent immédiatement accéder à des fichiers distants sans qu'on leur demande de s'authentifier. Comment NFS vérifie-t-il donc les droits de l'utilisateur à accéder ou non à

Lire l'article

De nouvelles stratégies de partenariat

Une présence inadaptée dans les canaux de distribution chargés d'approvisionner

les petites entreprises est une autre épine dans le pied de Rochester. Les petites

entreprises ont tendance à s'équiper auprès de revendeurs de PC locaux.

La Division AS/400 sait depuis longtemps qu'elle doit former ces revendeurs quant

aux avantages uniques

Et pourquoi sont-ce là de bonnes nouvelles ?

Au premier abord, les inconditionnels de longue date de l'AS/400 pourraient réagir

négativement à l'idée de voir leur plate-forme préférée disparaître. Mais il faut

se tranquilliser: il ne disparaît pas. La personnalité AS/400 du Universal Server

sera une implémentation OS/400 à part entière.

En fait, non seulement ce Universal Server

Les plus consultés sur iTPro.fr

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

À la une de la chaîne Tech

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java