La création de flux de travail

Vous venez d’en apprendre un peu plus sur les différents types de flux de travail, mais cela ne vous dit pas comment procéder à leur création. Il existe différents outils pour créer des flux de travail, du plus simple au plus complexe. Le plus simple est d’utiliser

Développement Web de prochaine génération

De nombreux experts ont déclaré que 2010 sera l’année du cloud. Alors que cette année, Office Web Applications va faire ses débuts en même temps que Microsoft Office et que Google Inc. peaufine son OS Chrome pour le Web, Microsoft doit convaincre les développeurs qu’il propose une

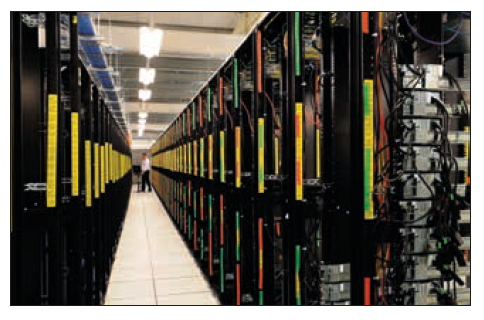

Le ciblage des composants pour le cloud

Outre le fait d’appréhender un nouveau modèle d’application, les développeurs doivent décider où placer leurs applications et composants. Microsoft travaille à une symétrie entre le cloud et les scénarios à demeure à terme, a déclaré Khalidi. Un premier exemple est SQL Server et SQL Azure. SQL Azure

Faire évoluer les applications

Alors que la prise en charge des VM va faciliter la migration des applications vers le cloud pour les développeurs, le scénario le plus courant pour les utilisateurs de la première heure de Windows Azure sera le portage des applications ASP.NET et de leurs composants afin de

Migration des versions précédentes de SharePoint

Microsoft ne donne pas de moyens de faire les migrations de données venant d’une autre version que MOSS 2007. Néanmoins, on peut toujours migrer de SPS 2003 vers MOSS temporairement, puis migrer par la base de données vers SPS 2010. Il est à noter que WSS2 et

Scénario de migration par la base de contenu

Chaque base est déplacée sur la nouvelle ferme. De ce fait, la plateforme d’origine MOSS 2007 n’est pas affectée. L’inconvénient principal reste que cela nécessite le double de stockage SQL et l’installation de la nouvelle ferme SharePoint 2010. Mais à une époque où la virtualisation devient de

Procédure de restauration

Prenons un exemple simple : la restauration d’une base de données directement en production sur son serveur d’origine. Une telle restauration peut être, par exemple, nécessaire dans le cas d’une corruption des données.

1/ Préparer la base de données Exchange à être restaurée.

Mise en Å“uvre de la protection Exchange

Microsoft System Center Data Protection Manager 2010 protège l’ensemble d’un parc informatique grâce à ses agents. Un agent DPM (DPMRA.exe) doit être installé sur chaque serveur ou poste client à protéger. Cet agent joue plusieurs rôles : Il orchestre les sauvegardes et les opérations de restauration en

Orchestration des sauvegardes

DPM sauvegarde les informations critiques de vos serveurs de production selon deux méthodes :

Une réplication bloc à bloc appelée « Express Full »

Cette opération crée une réplique des données des serveurs protégés. Pour créer cette réplique, DPM travaille en

Mécanismes de protection VSS

Implémenté au sein des systèmes d’exploitation Microsoft depuis Microsoft Windows XP et Microsoft Windows Server 2003, Volume Shadow Copy Services fournit les outils nécessaires à la réalisation de sauvegardes d’infrastructures. VSS est une technologie qui compte plusieurs composants logiques repartis sur l’ensemble de l’infrastructure : dans les

6 et 7 – Testez et Agissez

6. Dans la mesure du possible, intégrez les tests dans votre stratégie de reprise.

Un certain nombre de produits récents agrègent les informations des services de reprise sous forme de tableau de bord. Vous pouvez surveiller ce dernier et vous assurer que les processus

5 – Un élément intégré et non une pièce rapportée.

Faites en sorte que votre capacité de reprise après sinistre soit un élément intégré et non une pièce rapportée.

L’intégration signifie plusieurs choses. Premièrement, cela signifie prendre en compte la continuité de l’activité dans le processus de création des applications, et de conception et

Financement et prévention

1. Assurez-vous que la direction générale est partie prenante.

De par sa nature, le processus DRP touche tous les secteurs de l’entreprise et un soutien actif de la direction sera probablement requis pour dégager du temps sur les agendas des experts des différentes unités

La définition d’un sinistre

Selon moi, un sinistre est une interruption non planifiée de l’accès normalisé aux données stratégiques pendant une période considérée comme inacceptable pour l’entreprise. Cette définition inclut implicitement la notion de délai de restauration des données, appelé objectif de temps de récupération (RTO). Cet aspect constitue une mesure

Une solution gérée

Dans la lignée de Groove 2007, SharePoint Workspace 2010 constitue une solution globale d’entreprise, constituée à la fois de la partie Cliente mais également d’une infrastructure Serveur permettant de faciliter le déploiement et la gestion des utilisateurs, et de définir un cadre d’usage pour les utilisateurs. Le

Client riche personnel et déconnecté

L’objectif est de pouvoir offrir à chaque utilisateur de SharePoint 2010 la possibilité d’interagir avec les données stockées dans SharePoint depuis son poste local, potentiellement en étant déconnecté.

SharePoint Workspace permet ainsi de créer un espace synchronisé avec tout ou partie d’un site SharePoint.

Protection des données avec cryptage

Vous vous demandez peut-être pourquoi nous n’avons pas encore parlé du cryptage des données ? Tout simplement parce que le cryptage offre peu de protection si une base de données n’a pas d’abord été sécurisée avec des contrôles d’accès au niveau objet. Surtout si vous utilisez une

Contrôles au niveau colonne et ligne

Certains mécanismes de sécurité des bases de données ne donnent pas aux utilisateurs l’accès direct à la table. Ils ne peuvent accéder qu’aux vues (c’est-à-dire aux fichiers logiques) définies sur les tables. Comme les vues peuvent contenir un sous-ensemble des colonnes (c’est-à-dire des champs) d’une table, elles

Contrôle au niveau schéma

Vous pensez peut-être pouvoir simplifier la gestion des contrôles d’accès au niveau objet en définissant simplement des autorités au niveau schéma (bibliothèque). Un schéma est un conteneur de tous les objets DB2, et donc le fait de contrôler l’accès à l’objet contenant semble un moyen logique de

Contrôle au niveau connexion et interface

Sécuriser votre base de données au niveau interface était une possibilité que nous avons évoquée à propos des programmes points de sortie. Les solutions basées sur les points de sortie vous permettent de désactiver ou de limiter l’accès à la base de données utilisateur à partir d’interfaces

Les plus consultés sur iTPro.fr

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

À la une de la chaîne Tech

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java