La V5R1 a introduit le mot-clé LikeDs qui permet de déclarer les souschamps d'une structure de données qualifiée d'après les sous-champs d'une autre structure de données. La V5R2 a ajouté le mot-clé LikeRec de sorte que vous pouvez déclarer les sous-champs d'une structure de données qualifiée d'après les champs d'un

Autres techniques SDT

format d’enregistrement décrit en externe

qui est généré à partir d’une

carte F. (Toutefois, le mot-clé LikeRec

ne peut référencer directement un fichier

externe.)

La V5R2 permet aussi de définir des

structures de données multiniveaux en

utilisant LikeDs ou LikeRec. (Pour plus

d’informations sur LikeDs et LikeRec,

voir « 5 trucs sur RPG », iSeries News février 2003, « RPG IV s’améliore à nouveau

dans la V5R2 », iSeries News avril

2003 et « La V5R2 offre davantage de

BIF au RPG IV », dans ce numéro ou retrouvez

ces articles sur www.itpro.fr.)

La possibilité de définir une structure

de données en en référençant une

autre étend considérablement les

genres de SDT que l’on peut définir. La

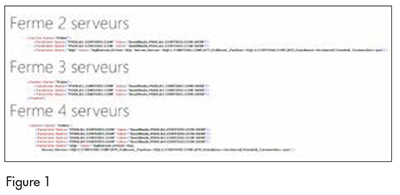

figure 4A montre comment définir le

SDT TypeExtDate et la figure 4B illustre

comment déclarer la structure de données

de l’application LogDate en utilisant

le SDT TypeExtDate. La figure 4C

montre comment référencer les souschamps

dans la structure de données

LogDate. Notez que les noms de souschamps

non qualifiés LogDate sont les

mêmes pour TypeExtDate. Comme les

structures de données sont à la fois

plus encombrantes et plus sujettes aux

erreurs de coding que les champs autonomes,

les SDT présentent d’autant

plus d’intérêt.

Le mot-clé LikeRec ouvre aussi des

possibilités pour définir tout ou partie

de vos SDT comme champs de base de

données dans un ou plusieurs fichiers

de référence (ou colonnes dans les

tables SQL), qui peuvent servir de base

pour à la fois les fichiers d’application

(c’est-à -dire en utilisant le référencement

de champ DDS ou le mot-clé Like

de SQL) et les variables de programme.

Téléchargez cette ressource

Guide de Cyber-résilience pour Microsoft 365

La violation de votre tenant M365 va au-delà d’un simple incident de cybersécurité. Elle peut entraîner une interruption opérationnelle généralisée, des perturbations commerciales et une exposition de vos données sensibles. Découvrez les méthodes et technologies pour évaluer, comparer et renforcer votre posture de sécurité Microsoft 365.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Souveraineté numérique : réinvestir les fondations pour sortir de la dépendance à Microsoft

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- CESIN : un baromètre qui mesure le risque cyber réel

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer