Piratage : Des numéros de cartes bancaires volés chez UPS

UPS est à son tour victime d’une attaque informatique.

Lire l'article

Extensions « suspectes » de Chrome

Des chercheurs de l’Université de Californie ont mis au point un système d’analyse des extensions pour les navigateurs web.

Lire l'article

Microsoft Hyper-V 2012 R2, toutes les nouveautés

Windows Server 2012 R2 intègre un nombre important d'améliorations et aussi quelques nouveautés attendues de longue date.

Lire l'article

Cloud OS : Une solution pour tous les Clouds ?

La stratégie Cloud OS de Microsoft est basée sur le fait que le monde des technologies de l'information entre dans une ère de profonds changements.

Lire l'article

Distribute the content for this package to preferred distribution points

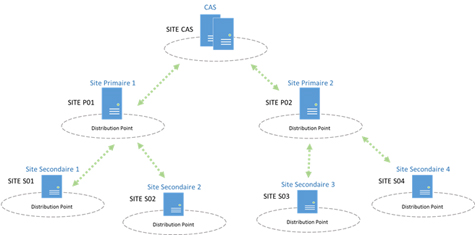

Considérons maintenant que tout ou partie d’une application/package n’est pas disponible sur le(s) « Distribution Point » préféré(s) du client.

Lire l'article

Type de connexion du DP associé à un Boundary Group : Qu’est-ce que c’est ?

Le paramètre « Slow » ou « Fast » du type de connexion se configure dans les propriétés du « Boundary Group ».

Lire l'article

Fallback Source Distribution Point

Le « Fallback Source Distribution Point » permet à un client SCCM de récupérer du contenu lorsque celui-ci n’est pas disponible sur le DP préféré (local) du site sur lequel il se trouve.

Lire l'article

« On-Demand Content Distribution » : Mode d’emploi

L’arrivée de System Center 2012 Configuration Manager a donné aux administrateurs plus de flexibilité pour gérer leur parc applicatif.

Lire l'article

HDS met la main sur Sepaton

C’est Sean Moser, Vice-président d’Hitachi Data Systems, qui a dévoilé l’opération dans un billet de blog.

Lire l'article

Des hackers chinois dérobent les données de 4,5 millions de patients américains

Le Community Health Systems (CHS) a confirmé avoir été victime d’un piratage massif.

Lire l'article

Microsoft recommande de désinstaller la mise-à-jour d’août

L’update MS14-045 publié par Microsoft le 12 août dernier n’est plus disponible.

Lire l'article

La sauvegarde sinon rien

Aujourd’hui, avec les nouvelles technologies, le cloud et le big data nous générons de plus en plus de données.

Lire l'article

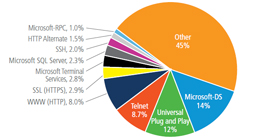

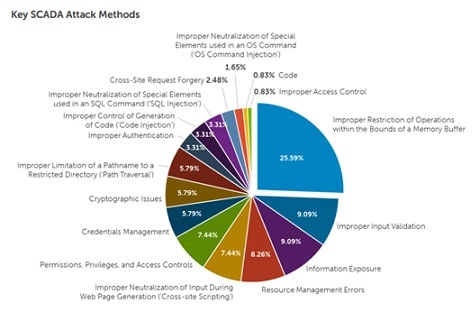

Menaces émergentes, comment les cerner ?

Causes, conséquences et futur des attaques que les entreprises affrontent aujourd’hui.

Lire l'article

Dassault Systèmes rachète l’éditeur Quintiq

La filiale du groupe Dassault annonce aujourd’hui la signature d’un accord pour l’acquisition de Quintiq.

Lire l'article

Active Directory et la problématique sécuritaire du mot de passe

Une problématique fondamentale d'un projet de GDI apparaît lorsque l'on pose les questions suivantes : Comment sont gérés les mots de passe entre les différents annuaires ?

Lire l'article

Préserver l’outillage et la gouvernance

Le cloud hybride est un mode de fourniture des services cloud qui s'appuie sur des ressources mixtes : celles d'un cloud public, celles d'un cloud privé managé, celles d'un cloud privé interne, voire celles d'une partie de l'IT interne.

Lire l'article

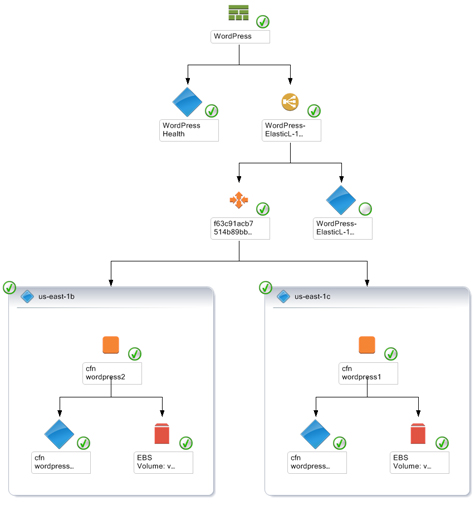

Amazon Web Services et l’intégration des environnements Microsoft

Peut-être, lors de votre recherche de fournisseurs, voudrez-vous évaluer d'autres solutions que celles de Microsoft avant de faire votre choix ?

Lire l'article

Les caractéristiques d’une architecture d’infrastructure hybride

Prenons une organisation standard qui a basé son système d'information sur les technologies Microsoft.

Lire l'article

IBM, Cloud et mobilité soutiennent le chiffre d’affaires d’IBM

IBM publie ses résultats pour le deuxième trimestre.

Lire l'articleLes plus consultés sur iTPro.fr

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer