iSeries Server : des possibilités de consolidation

par Sharon L. Hoffman - Mis en ligne le 3/03/2005 - Publié en Avril 2004

Soyez à l'affût d'économies

Face à des budgets IT serrés, la consolidation des serveurs

est une bonne réponse. En effet, elle peut libérer des ressources

en personnel, de la capacité de CPU, etc., pour des

projets critiques. Généralement, il s'agit de réduire le nombre

de machines physiques du data center ...Mais ce peut être pour

tout autre chose: regrouper des serveurs disséminés dans un

point géographique central, combiner des bases de données,

standardiser des applications, ou permettre au personnel

d'administration système de gérer plusieurs serveurs à partir

d'une seule interface. En effet, en rattachant un serveur

xSeries à un iSeries, vous n'avez pas diminué le nombre de serveurs,

mais vous avez simplifié l'administration système parce

que vous administrerez désormais ce xSeries au moyen des

outils iSeries.

Alors que la consolidation des serveurs combat souvent la

prolifération des serveurs PC, on peut aussi s'en servir pour

combiner des systèmes iSeries multiples. La consolidation des

serveurs s'effectue au moyen des fonctions

iSeries suivantes : partitionnement logique

(LPAR), serveurs et adaptateurs xSeries intégrés

et le support OS/400 pour des environnement

informatiques multiples (Domino,

Linux, par exemple).

iSeries Access for Linux : premier coup d’oeil

par Michael Otey - Mis en ligne le 16/02/2005 - Publié en Avril 2004

Le nouveau membre d'iSeries Access Family apporte la connectivité iSeries à

Linux open-source

A tous les niveaux d'activité, le

nombre de systèmes Linux est en

pleine croissance. Et c'est pourquoi

IBM a créé une version Linux d'iSeries

Access, son produit bien connu. Dans

sa release initiale, iSeries Access for

Linux (5722-XL1) ne propose que deux

principaux composants : l'émulation

5250 et un driver ODBC ...Cette pénurie

de fonctions est criante quand on la

compare au produit iSeries Access for

Windows bien plus richement doté.

Toutefois, ces composants sont deux

des principaux éléments nécessaires à

l'intégration desktop/iSeries.

Mais tout aurait été bien mieux si

IBM avait aussi fourni une version

Linux de son programme Data Transfer.

Bien que vous puissiez utiliser FTP

pour transférer des fichiers, il manque

la jointure de fichiers, la sélection d'enregistrements

et la conversion de données

automatique que l'on trouve dans

le composant Data Transfer. Si vous envisagez

d'utiliser l'émulation 5250

d'iSeries Access for Linux, vous devez

posséder une licence client iSeries

Access pour utiliser le produit pour

vous connecter à l'iSeries. Si vous vous

contentez du driver ODBC, aucune licence

client supplémentaire n'est nécessaire.

Cet article permet de jeter un

premier coup d'oeil à iSeries Access for

Linux. Nous allons voir comment installer,

configurer et employer le produit.

Arrêter les clients suspects avec la nouvelle fonction Quarantine de Windows 2003

par Allen Jones - Mis en ligne le 26/01/2005 - Publié en Décembre 2003

Améliorez la sécurité de l'accès à distance

La plupart des spécialistes de la sécurité

constatent que les clients dont

l'accès se fait à distance représentent

l'un des maillons faibles du réseau

d'entreprise. Malgré la simplicité actuelle

de la connectivité à distance sur

les connexions rapides à large bande, il

n'est pas facile d'imposer un minimum

de standards maison : logiciel antivirus

et pare-feu personnel ...Même dans des

réseaux bien gérés par une administration

centralisée, les utilisateurs distants

qui se connectent souvent au bureau

à partir de leurs PC personnels ne

sont pas soumis aux standards de sécurité

de l'entreprise. Par conséquent,

quand de nouveaux virus frappent le

réseau, le coupable est tout trouvé : les

AP (Access Points).

Les sociétés abordent souvent ce

problème en imposant un logiciel antivirus

et un pare-feu personnel sur

toute machine utilisée pour se connecter

au réseau. Mais, pour être efficace,

une réglementation doit avoir des

moyens d'imposition et de coercition

en cas de transgression.

C'est dans cet esprit que des fournisseurs

d'accès distant, comme

Check Point Software Technologies et

Cisco Systems, ont commencé à offrir

des produits qui obligent les clients

distants à respecter un minimum de

critères avant d'être autorisés à se

connecter au réseau d'entreprise.

Microsoft offre désormais des moyens

similaires dans Windows Server 2003.

Avec la fonction Network Access

Quarantine Control de Windows 2003,

vous pouvez mettre en quarantaine les

clients pratiquant l'accès à distance,

pendant qu'un script personnalisé

s'exécute sur le client distant. Ce script

peut comporter diverses requêtes. Il

peut, par exemple, vérifier si le client

possède un certain fichier, un logiciel

antivirus ou un ICF (Internet

Connection Firewall).

On peut utiliser Network Access

Quarantine Control avec Windows

2003, Windows XP, Windows 2000,

Windows Me, et Windows 98 Second

Edition (Win98SE). Pour en bénéficier,

il faut utiliser le CMAK (Connection

Manager Administration Kit) de

Windows 2003 pour créer un profil de

connexion spécial qui contient le

script à exécuter sur les clients distants.

Avant de voir comment mettre en

place une quarantaine, examinons

l'environnement RRAS. La figure 1

montre un réseau schématisé. Les

deux serveurs IAS1 et VPN1 exécutent

Windows 2003. IAS1 est un DC (domain

controller) qui exécute déjà l'IAS

(Internet Authentication Service).

VPN1 est un serveur VPN. Il faut configurer

le serveur VPN pour qu'il utilise

RADIUS (Remote Authentication Dial-

In User Service) et pas les références

de domaine pour authentifier les utilisateurs.

Il existe deux réseaux dans la figure

1. Le réseau 172.16.0.x est l'intranet et

le réseau 10.0.0.x se connecte à

l'Internet. Le client soumis au test utilise

XP et est un client distant qui se

connecte par Internet. Pour accélérer

l'opération de test de la fonction quarantaine,

vous devez établir votre réseau

de test en respectant ce schéma.

Pour des instructions détaillées sur la

façon d'établir un tel réseau de test,

voir l'article Microsoft « Step-by-Step

Guide for Setting Up VPN-Based

Remote Access in a Test Lab » (http://

www.microsoft.com/technet/prodtech

nol/windowsserver2003/deploy/confe

at/motevpn.asp).

A noter que dans la numérotation

de réseau utilisée dans cette configuration

de test, les réseaux soumis au test

sont mis de côté dans le cadre de la

RFC (Request for Comments) 1918 de

l'IETF (Internet Engineering Task

Force), qui demande d'allouer un certain

espace d'adresses IPv4 pour les réseaux

privés. Ces réseaux font ou ne font pas peut-être déjà partie de votre

réseau, donc veillez à conduire les tests

dans un lab isolé de vos ressources de

production. Si, par la suite, vous décidez

de mettre votre configuration de

test en production, vous devrez renuméroter

un ou les deux réseaux dans

votre installation de test de quarantaine

pour être en conformité avec l'espace

d'adresses qui vous a déjà été attribué

par votre ISP et votre intranet

existant.

Réglez votre PASE avec Open Source

par Etienne Richards - Mis en ligne le 18/05/2005 - Publié en Juillet / Aout 2004

En lisant l'article « Quand PowerPC n'est-il pas PowerPC?",

j'ai été intrigué par l'affirmation de l'auteur selon laquelle

la CPU PowerAS contient plusieurs processeurs de différentes

architectures sur le même moule parce qu'il

supporte de multiples noyaux CPU. Je n'ai pas pu m'empêcher

de me demander comment cela affecterait notre travail

sur nos machines iSeries utilisant OS/400 ...Aujourd'hui, je déclare

que « ce concept multinoyau est superbe » et j'espère

que vous penserez de même après avoir lu cet article.

Le concept multinoyau de la CPU PowerAS, épaulé par

l'IBM PASE (Portable Applications Solution Environment)

vous permet d'exécuter des programmes compilés pour AIX

(OS semblable à Unix d'IBM) sur votre iSeries sans même

être obligés de recompiler le logiciel. Sur les machines

iSeries introduites après septembre 1997, la CPU peut faire la

navette dynamiquement entre les architectures

PowerPC et PowerAS (le superviseur

qui fait partie du SLIC contrôle la

commutation de la CPU). IBM n'a pas publié

PASE et la CPU multinoyau, mais je

pense qu'elle devrait le faire parce que ces

deux éléments ouvrent de belles perspectives

aux utilisateurs des machines iSeries.

Cette ouverture est un logiciel

open source (voir l'encadré « Qu'est-ce

qu'Open Source ? ») gratuit écrit pour

Unix que vous pouvez utiliser sur l'iSeries, à la seule condition

d'avoir une version du logiciel open source compilée

pour AIX. Dans cet article, nous verrons comment créer des

fichiers compressés compatibles avec PKZIP directement sur

votre iSeries en exécutant les utilitaires Zip et Unzip dans

l'environnement PASE.

Quel est l'intérêt ? Peut-être que vous aurez besoin d'envoyer

par FTP un grand fichier à un partenaire qui utilise des

serveurs sous Windows, Linux ou quelque autre OS, et qu'il

désire recevoir le fichier compressé. Vous pouvez télécharger

l'utilitaire open source et l'exécuter sur votre iSeries

pour compresser et décompresser des fichiers sur l'IFS —

sans consacrer un centime au logiciel de compression.

iSeries Access pour les outils de dépannage Windows

par Carole A. Miner - Mis en ligne le 27/04/2005 - Publié en Juin 2004

Ces outils peuvent simplifier la solution des problèmes

Quand on utilise un système d'exploitation et qu'on se connecte à un système

d'exploitation différent par l'intermédiaire d'un réseau, la communication

entre les deux systèmes est parfois délicate. Cet article couvre les premières étapes

à considérer quand on se connecte à l'iSeries, et propose des outils de dépannage

si l'on utilise le produit iSeries Access for Windows ...

![[V4-V5]Unilog Management oeuvre pour un EAI de qualité et à moindre coût](https://www.itpro.fr/wp-content/uploads/2014/04/34fe7c62412295ec0e51505b6592dc68.jpg)

[V4-V5]Unilog Management oeuvre pour un EAI de qualité et à moindre coût

Mis en ligne le 06/04/2005 - Publié en Mai 2004

Premier prestataire français pour le conseil et la mise en oeuvre de solutions EAI 1,

Unilog Management s'est associé à Microsoft pour proposer une offre packagée d'EAI

basée sur la plate-forme d'intégration BizTalk Server 2004. Une opportunité pour le

monde de l'AS/400 iSeries en quête d'intégration et d'interopérabilité. Le point avec

François Rivard, Manager EAI et Georges Abou Harb, Directeur de l'offre EAI chez Unilog

Management ...

![[V4-V5]Revisiter le rôle des cubes dans un système décisionnel](https://www.itpro.fr/wp-content/uploads/2014/03/943106ac96b7813cc70ec39eb75b2df2.jpg)

[V4-V5]Revisiter le rôle des cubes dans un système décisionnel

par Lionel Billon - Mis en ligne le 16/03/2005 - Publié en Avril 2004

Les cubes OLAP (Online Analytical Processing) permettent d'améliorer

grandement les performances des requêtes grâce au stockage des agrégations.

Leur structure multi-dimensionnelle et hiérarchique permettent également de

proposer des interfaces plus intuitives - de type tableaux croisés dynamiques -

pour les utilisateurs fonctionnels ...Si l'utilisation interactive des cubes apporte une véritable valeur ajoutée au système

d'information, il n'en demeure pas moins qu'ils peuvent être également des

alliés de choix comme source de données de l'ensemble du reporting opérationnel

d'entreprise.

Cet article est composé de deux parties : la première partie revient rapidement sur les concepts de système décisionnel et de cube OLAP. Une fois les concepts

définis, il est alors plus facile d'illustrer le rôle que peuvent jouer les cubes et le

langage MDX (Multi-Dimensionnal eXpression) dans le reporting d'entreprise.

Trucs & Astuces iSeries : FTP, UNIX, ODBC

Les trucs & astuces de la semaine du 7 au 13 Mars 2005

Lire l'article

Le come back web du Back Office

par Jean Mikhaleff - Mis en ligne le 23/02/2005 - Publié en Avril 2004

Il faut bien reconnaître que l'univers

de l'informatique est devenu aussi

touffu et dangereux qu'une jungle.

Entre les manipulations marketing en

tout genre et l'empilement continu de

nouvelles technologies qui disparaissent

aussi vite qu'elles sont venues, les

DSI ont du mal à s'y retrouver. Aussi, les

éditeurs de logiciels constatent une

certaine hésitation des entreprises à investir ...Afin d'y voir plus clair, nous vous

proposons dans cet article de modéliser

le marché avec deux concepts : le

Front Office et le Back Office, enrichis

des toutes dernières avancées de la révolution

Web.

Avant les interfaces graphiques

Windows, les PC fonctionnaient avec

des systèmes d'exploitation ne pouvant

être utilisés que par des experts, ce qui

en freinait largement la diffusion.

Effectivement, des systèmes d'exploitation

comme le DOS nécessitaient

l'apprentissage de nombreuses commandes

très techniques pour mettre en

oeuvre les logiciels. Toute l'intelligence

de Microsoft, s'inspirant d'Appel, a été

d'ajouter au-dessus des commandes

DOS une interface graphique évènementielle

pilotée par une souris. Ainsi,

pour copier un fichier d'un dossier à

l'autre, il suffit aujourd'hui de sélectionner,

glisser et déplacer en un seul

mouvement à l'écran le fichier depuis

le dossier d'origine vers une autre

icône représentant le dossier de destination.

En arrière plan, les commandes

DOS complexes de copie de fichiers seront

activées implicitement, sans avoir

besoin de les connaître. Grâce aux interfaces

graphiques Windows, tout le

monde peut utiliser un PC. Nous devons

aux interfaces graphiques intuitives

la création d'un vrai marché de

masse Front Office Windows, et parallèlement

un abaissement considérable

des coûts des logiciels du à un effet de

volume à l'échelle planétaire. Le Front

Office Windows a souvent été comparé

à l'épicerie de l'informatique, dans le

bon sens du terme bien entendu. Les

systèmes d'exploitation Windows

représentent maintenant 95 % du marché

du Front Office, Appel et Linux se

partageant les 5 % restant.

Intégration de l’existant avec HIS

par Doug Fulmer - Mis en ligne le 16/02/2005 - Publié en Avril 2004

Avec ces composants HIS (Host Integration Solution),

simplifiez l'intégration des applications héritées

Le terme anglais Legacy Integration désigne généralement

la modernisation d'une application à écran passif

traditionnelle, en reformatant le flux de données 5250 et

l'affichant comme une GUI sans changer le programme RPG

ou Cobol sous-jacent ...Cette intégration constitue une partie

importante de la stratégie de développement applicatif à

long terme des clients iSeries. Bien sûr, on peut écrire de

nouvelles applications avec Java, HTML ou XML. Mais la plupart

des clients ont investi des années d'efforts et d'argent

dans des applications 5250 dont ils souhaitent légitimement

prolonger l'existence, plutôt que de les réécrire.

IBM fournit plusieurs solutions pour intégrer l'existant.

L'IBM WebFacing Tool est un composant de WebSphere

Development Studio, et iSeries Access for Web (qui fait partie

de la iSeries Access Family) contient HATS LE (Host

Application Transformation Services Limited Edition) et Host

Publisher. Mais cet article propose autre chose : HSI (Host

Integration Solution).

HIS existe en deux packages : HIS for Cross Platform et

HIS for iSeries. Le modèle iSeries n'est licencié que pour le

protocole 5250, et la version Cross Platform supporte l'émulation

5250, 3270 et VT (virtual terminal). Pour voir comment

HIS peut vous aider à intégrer l'existant, examinons

ce que chacun de ses composants

fournit et pourquoi vous devriez envisager

l'utilisation de HATS (et de HATS LE) de préférence

aux autres outils.

Superviser les événements de sécurité importants

Trouvez une mine d’informations dans vos journaux de sécurité

Les journaux de sécurité des ordinateurs Windows 2000 contiennent une masse d’informations. Ils fournissent des informations vitales sur l’activité de connexion, les événements importants au niveau système, la gestion des comptes et les événements d’accès aux fichiers. Ces informations, si l’on sait comment les trouver, permettent de détecter des activités douteuses et de surveiller des tâches administratives cruciales ...Un examen approfondi du journal d’événements consiste à rechercher non seulement des event ID particuliers mais aussi des types de station de travail ou de serveur, afin de pouvoir interpréter correctement certains event ID et codes dans les détails des événements. Les codes dans les événements peuvent impliquer des situations différentes selon que l’événement s’est produit sur une station de travail, un serveur, ou un DC (domain controller). En outre, Microsoft a changé quelques event ID entre les releases de Windows Server 2003 et Windows XP et la release de Win2K.

Enquête sur l’I5/OS ou l’OS/400 ouvert

par Jean Mikhaleff - Mis en ligne le 1/06/2005 - Publié en Septembre 2004

Les nouvelles annonces i5/OS présentent la nouvelle machine eServer i5 comme un futur serveur de consolidation qui hébergera le p5/OS dans quelques mois puis le z6/OS dans quelques années, les chiffres 5 et 6 derrière les lettres i,p,z des 3 OS d’IBM représentant respectivement les processeurs POWER5 et POWER6 ...Cependant, cette consolidation de tous les serveurs IBM par l’i5 ne serait-elle pas une exagération ?

![[V4-V5]6 Trucs & Astuces pour les développpeurs (2/2)](https://www.itpro.fr/wp-content/uploads/2014/04/c541dad3e8327fb42a99a7396691bf46.jpg)

[V4-V5]6 Trucs & Astuces pour les développpeurs (2/2)

Mis en ligne le 11/05/2005 - Publié en Juin 2004

Le plein de conseils...

Actualités de la semaine 17 – Windows IT Pro – 2005

Toutes les Actualités du 25 Avril au 1 Mai 2005

Lire l'article

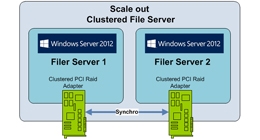

Concevoir et déployer de grandes applications commerciales sur le Web

par Neil Willis - Mis en ligne le 06/04/2005 - Publié en Mai 2004

Au cours de ces dernières années,

le mode de déploiement standard des

applications commerciales a changé.

En effet, la maîtrise d'Internet a permis

d'étendre la portée des modèles informatiques

traditionnels. On a commencé

par un modèle centré sur

l'hôte, on est passé au mode client/serveur

et on en est aujourd'hui à une

structure centrée sur le serveur permettant

aux utilisateurs d'accéder aux

applications à partir « des quatre

coins » de la planète ...Dans le même esprit,

l'interface d'application standard

s'est déplacée d'un client « lourd », exigeant

une considérable puissance de

traitement, à un client navigateur plus

simple à déployer et demandant moins

de ressources.

Mais cette simplicité s'accompagne

de nouvelles difficultés. Dès lors que la

base utilisatrice s'étend, les performances

du serveur Web deviennent

une préoccupation première. Pour répondre

aux besoins de milliers d'utilisateurs

du Web, il faut prendre un peu

de recul et réexaminer la manière dont

nous concevons le matériel et le logiciel,

pour donner aux utilisateurs le débit

et le temps de réponse adéquats,

sans transiger sur la fonctionnalité.

Récemment, une équipe de spécialistes

en applications et performances

des deux firmes IBM et J.D. Edwards

ont combiné leurs talents pour bâtir

un cluster de systèmes capables de servir

plus de 14 000 utilisateurs simultanés,

traitant 14 000 transactions commerciales

à l'heure et générant 3

millions de contacts à l'heure. Pour

épauler ce haut niveau de traitement,

les concepteurs ont planifié le cluster

de systèmes comme une solution totale,

à laquelle ils ajouteraient plus tard

des techniques d'évolution innovantes.

Ce projet pilote constitue à

bien des égards un bon modèle pour

toute solution qui cherche à servir un

grand nombre d'utilisateurs d'une application

basée sur le Web. C'est ce

modèle que nous examinerons ici.

Bootcfg

par Mark Minasi - Mis en ligne le 07/09/2005 - Publié en Juillet/Août 2004

Boot.ini : plus simple qu'il n'y paraît

Supposons que Windows XP vous

cause quelques soucis. Vous décidez

d'initialiser en Safe Mode pour corriger

le problème. Vous réinitialisez et

appuyez sur F8 pour entrer dans le

menu Windows Advanced Options,

mais vous n'êtes pas assez rapide avec

le clavier. Vous réinitialisez et réessayez

à nouveau, le doigt posé sur F8,

mais en vain. Vous réinitialisez une

troisième fois et, cette fois, l'oeil et la

main sont suffisamment coordonnés

pour obtenir le bon menu. Enfin, vous

pouvez commencer le dépannage ...

![[V4-V5]La boite à outils de l’iSeries](https://www.itpro.fr/wp-content/uploads/2014/03/ad55265f098851c76fe91565c3ee28ed.jpg)

[V4-V5]La boite à outils de l’iSeries

par Michael Otey - Mis en ligne le 9/03/2005 - Publié en Avril 2004

Retrouvez une sélection d'astuces techniques...

Transférer automatiquement de multiples fichiers de données

Installer des composants d'acces à iSeries spécifiques

Dépasser le nombre maximum d'enregistrements de sous-fichier

Spécifier un numéro de port

Déterminer la valeur des bifs

Trucs & Astuces iSeries : Qshell, VB, Linux 5250

Les trucs & astuces de la semaine du 21 au 27 Février 2005

Lire l'article

Multi-Tris avec positionnement dans les listes par l’OVRBDF

par Jean-Philippe BALLAT - Mis en ligne le 1/06/2005 - Publié en Septembre 2004

Version RGP et COBOL

Normalement, lorsqu'on utilise le multi-tris dans un programme RPG ou COBOL,

il faut déclarer autant de fichiers logiques que de colonnes de tris proposées à l'utilisateur.

On s'aperçoit que la simplicité de programmation et de déclarations dans les

programmes est inversement proportionnelle au nombre de choix de tris ...

L'astuce consiste à ne déclarer qu'un seul fichier dans le programme de liste.

Celui-ci renvoie toujours les enregistrements triés selon le choix de l'utilisateur

par fichier logique substitué. Le résultat donné peut être répercuté sur l'impression.

Cette opération est possible grâce à l'OVRDBF qui substitue le fichier lu par le

logique trié en fonction de la colonne sélectionnée.

L'OVRDBF permet de :

- Remplacer momentanément le nom du fichier déclaré dans le programme. et/ou

- Remplacer momentanément certains paramètres du fichier, utilisés par le programme.

Lorsque l'utilisateur sélectionne une colonne, le programme charge les enregistrements triés et affiche cette colonne en couleur. Lorsque l'utilisateur demande un positionnement sur un numéro de facture, la liste se recharge à partir de ce code. Lire l'article

Les plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution