2ème Partie">

2ème Partie">

Tirer toute la puissance de la console d’administration de Windows 2000

2ème Partie

par Kathy Ivens

Dans la première partie de cet article parue le mois dernier, nos avons vu les

bases de la MMC (Microsoft Management Console). Voici les meilleures surprises

que vous réserve la MMC. Il y a trop de fonctions sympathiques dans la MMC pour

toutes les faire tenir dans cet article. J'ai donc sélectionné mes favorites.

Réussir les montées en charge

par David Chernicoff

La montée en charge des systèmes est un sujet qui tend à énerver les administrateurs système. Est-ce que quiconque fait vraiment évoluer un système dans les environnements de production ? Les entreprises considèrent-elles réellement les possibilités d'upgrade des systèmes comme autre chose qu'une simple ligne dans une check-list d'acquisition des machines ? Que font les administrateurs système lorsqu'un serveur ne peut plus répondre aux besoins des utilisateurs ?

Data Warehouses et Data Marts : quelle différence ?

par Rick Landon

Les vastes entrepôts de données (datawarehouses) donnent une perspective historique

à votre activité ; les magasins de données (datamart), plus petits, servent à

l'analyse rapide.

De nombreuses sociétés s'empressent de mettre en place une solution de business

intelligence (BI) à grand renfort d'entrepôts de données (data warehouse) et de

magasins de données (data marts), mais essayez donc de vous faire expliquer les

différences essentielles entre ces deux systèmes ! Même les conseillers en BI

utilisent indifféremment l'un ou l'autre terme, et les produits de type datamart

prétendant être des entrepôts de données ajoutent à la confusion.

Ce n'est pourtant pas la même chose. Un entrepôt de données contient les données

recueillies au niveau de détail le plus bas, à partir des principaux domaines

d'activité d'une entreprise,tandis qu'un magasin de données concerne un seul département

ou domaine fonctionnel et contient des données agrégées. Dans cet article, j'explique

les fonctions respectives des entrepôts et des magasins, et ose quelques suggestions

quant à l'application pratique de chaque solution.

Un entrepôt de données est une structure qui stocke de vastes quantités

de données nettoyées et transformées, provenant des bases de données de production

Composants : le jeu en vaut-il la chandelle ?

par Cheryl Ross

Les développeurs se jettent à corps perdu dans les composants côté client. Mais

nombreux sont ceux qui attendent encore que les composants middlewares tiennent

leurs promesses.

A première vue, le principe des composants semble être la panacée pour résoudre

les soucis quotidiens du développeur, tels que les délais de mise en production

et la difficulté à gérer le code. A l'instar de briques de Lego, les composants

s'assemblent rapidement et simplement pour permettre aux développeurs de construire

et de maintenir rapidement des applications de gestion. Toutefois, à l'inverse

des composants côté client tels les ActiveX et les JavaBeans, qui ont réussi à

fédérer un soutien non négligeable en leur faveur, les développeurs ne se pressent

pas vers les composants distribués côté serveur. Ces derniers se révèlent notoirement

plus difficiles à mettre en oeuvre. L'apparition d'un nouveau modèle de composants

middlewares dans l'univers de l'informatique distribuée risque de changer sous

peu cet état de fait.

Dilemme : augmenter les effectifs ou les performances machine ?

par Isabelle Nougier

La société Maurin ne pourrait aujourd'hui plus se passer des

produits qui lui ont permis d'absorber un doublement de ses effectifs globaux

sans avoir à augmenter les effectifs de son Service Informatique.Créé en 1871 par Emile Maurin et implanté à Lyon depuis cette même date, le Groupe

Maurin est aujourd'hui l'un des plus grands fournisseurs industriels du pays.

Il est dirigé aujourd'hui par la 4ème et la 5ème génération de Maurin (ce qui

constitue l'une des fiertés du Groupe), et s'organise autour de 2 sociétés d'exploitation,

Emile Maurin et Michaud Chailly, réparties sur 18 sites dispersés sur tout le

territoire français.

Le service informatique est quant à lui centralisé à Lyon. Il jouit d'une forte

culture IBM, et les S/36 des débuts n'ont été remplacés par un AS/400 unique qu'en

1994. Actuellement le matériel se compose d'un AS/400 modèle 620 avec plus de

250 terminaux et une centaine de PC. N'ayant pas succombé aux sirènes des ERP,

qu'elle n'exclut toutefois pas d'adopter un jour, la société utilise aujourd'hui

un logiciel de gestion issu de l'IBM S/36, développé en interne et modifié pour

le passage à l'an 2000. On notera au passage que la société est déjà prête pour

l'Euro !

40000 dossiers clients et 23000 factures sont traités par mois, 300 personnes

sont connectées en permanence , 6 jours sur 7, autant dire que l'informatique

est un élément vital pour la société qui se verrait paralysée en cas de rupture

de service.

La société ayant doublé ses effectifs et son chiffre d'affaire, il fallait

optimiser les performances de l'existant

La société ayant doublé ses effectifs et son chiffre d'affaire en 4 ans, il fallait,

pour que l'informatique s'adapte à cette montée en charge, soit envisager une

augmentation de ses propres effectifs (qui étaient et sont toujours de 10 personnes

dont 7 au développement, une à l'exploitation, une pour la micro et une assistante),

soit adopter des solutions permettant d'optimiser les performances du matériel

existant. C'est la deuxième solution qui a été retenue.

Il fallait donc limiter les pertes de temps dues à d'éventuels bogues, optimiser

les performances de la machine, gérer les pointes d'activité, et assister 2 fois

plus d'utilisateurs qu'auparavant ; l'ensemble de ce cahier des charges paraissait

satisfait par les solutions logicielles de la société Tango/04. Le Groupe Maurin

s'est alors muni de plusieurs modules de la solution VISUAL Control Center de

chez Tango/04, à savoir VISUAL Support Pro, VISUAL Control for Windows, VISUAL

Control for pools et VISUAL Control for jobs. Ces modules ont permis d'augmenter

considérablement l'efficacité de la gestion de tous les problèmes utilisateurs,

et ont permis de d'optimiser les performances de l'AS/400. L'ensemble de ces modules

a très vite été complété par Bug Detector, un autre produit Tango/04, permettant

le monitoring automatique des messages.

Mettre en oeuvre Active Directory

par Darren Mar-Elia

On ne compte plus les articles, les livres blancs et les ouvrages mettant l'accent

sur l'importance d'une bonne planification avant la mise en oeuvre d'Active Directory

(AD) dans votre infrastructure. Car il ne faut pas s'imaginer qu'AD n'est qu'un

changement mineur aux domaines Windows NT 4.0 existant, sous peine de se réserver

une surprise très désagréable. Un service d'annuaire comme AD augmente significativement

à la fois les possibilités d'administration et la complexité de l'infrastructure

d'un réseau.

Loin d'être une simple extension des domaines NT 4.0, AD offre des fonctions telles

que l'administration déléguée et la gestion des ordinateurs basée sur les stratégies

de groupe. Il pourrait même servir de plate-forme critique pour développer des

applications utilisant l'annuaire. Il est non seulement crucial, mais indispensable

de bien mettre en oeuvre cette infrastructure. Nous allons donc examiner un certain

nombre d'aspects techniques et de difficultés, posés par la planification d'une

mise en oeuvre d'AD, depuis la création de l'espace de noms jusqu'à la conception

d'une topologie de duplication.

Mieux qu’un double boot

par John D. Ruley

Au moment de la rédaction de cet article, le sujet a considérablement évolué.

A l'origine j'avais prévu une mise à jour du mode de fonctionnement du double

boot avec Windows Millennium Edition (Windows Me). Dans un précédent article ("

Le blues du double boot " de juin 2000), j'avais parlé du double boot Windows

2000 Professional et Windows 98 et, à mon sens, une mise à jour du sujet pour

Windows Me, le code de base de la dernière version de Windows 9x, s'imposait.

La raison qui justifie le maintien d'un environnement de double boot est simple.

Certains logiciels (notamment de nombreux jeux) tournent sous Windows 9x mais

pas sous Windows 2000. De plus Windows 9x supporte davantage de périphériques

que Windows 2000. Ces types de matériels et de logiciels hérités n'ont pas l'air

d'être en voie de disparition et j'ai donc décidé de configurer mon système pour

qu'il s'initialise soit sous Windows 2000 Pro, soit en Windows 98. Or je viens

de découvrir une alternative qui marche mieux qu'un double boot : le logiciel

VMware 2.0 qui permet d'exécuter Windows 2000 Pro simultanément à un autre OS.

Comparée à un système utilisant VMware, ma précédente méthode de double boot ressemble

à une relique datant de l'Age de Pierre. VMware supporte Windows 2000, Windows

NT 4.0, Windows 9x, Windows 3.1, DOS, FreeBSD et plusieurs versions de Linux,

mais pas Windows Me. J'ai donc désinstallé Windows Me et je suis revenu à Windows

98 pour pouvoir utiliser VMware.

Pour de meilleures performances, VMware requiert un minimum de 96 Mo de RAM, un

processeur à 266 MHz et suffisamment d'espace-disque pour les systèmes d'exploitation

hôte (dans ce cas, Windows 2000) et invité (dans ce cas, Windows 98). Mon système

actuel n'a qu'un processeur à 200 MHz - VMware parvient à tourner, mais sans aucune

chance de remporter un oscar en matière de performances. Avant d'exécuter VMware,

le constructeur recommande de désactiver l'exécution automatique du CD, qui risque

de provoquer des interactions inattendues lors du lancement d'une machine virtuelle

(d'où le VM). Si un double boot est déjà activé, il faut, avant d'installer VMware,

choisir entre la création d'une machine virtuelle autour d'un OS existant ou une

installation propre sur un disque virtuel créé par VMware. C'est cette option

que je suggère.

Des outils RAD pour les développeurs Linux

par Mireille Boris

Le développement sous Linux prend une extension qui porte ombrage aux autres Unix,

voire à Windows. Débordant les sociétés de l'Open Source, les éditeurs "traditionnels"

ne limitent pas leur offre à Java. Ils proposent de nombreux outils RAD pour convaincre

les développeurs sous Linux de passer à une vitesse d'exécution supérieure.

Windows 2000 DataCenter : Microsoft vise la cour des grands

par Greg Todd

Windows 2000 DataCenter Server, le système d'exploitation le plus puissant proposé

dans la famille Windows 2000, a été conçu par Microsoft pour répondre à la demande

de grands systèmes du type mainframes avec une disponibilité supérieure et d'énormes

capacités de montée en charge. Jusqu'ici, Windows 2000 et son prédécesseur, Windows

NT 4.0 ne pouvaient pas concurrencer les grandes implémentations d'UNIX. Avec

DataCenter, Microsoft veut entrer dans la cour des grands en exploitant les plus

gros et les plus puissants systèmes jamais construits pour Windows.

Comment décrire Windows 2000 DataCenter Server ? Disons que c'est Windows 2000

Advanced Server, plus le Service Pack 1 (SP1), plus un certain nombre d'autres

fonctions supportées seulement par certains OEM, sur des matériels testés et approuvés.

DataCenter s'accompagne d'un support technique en option, assuré à la fois par

les OEM et Microsoft. Ces fonctions supplémentaires améliorent les capacités de

montée en charge, la disponibilité et l'administrabilité de Windows 2000. De plus,

les exigences particulières en matière de certification et de support technique

concernant Windows 2000 DataCenter Server différencient encore plus ce système

d'exploitation du reste de la famille de serveurs Windows 2000. Le Tableau 1 compare

DataCenter Server avec Windows 2000 Advanced Server et Windows 2000 Server.

Comment venir à bout de l’enfer des DLL

par Darren Mar-Elia

Parmi toutes les technologies de Windows 2000, trois fonctions peuvent s'avérer

particulièrement intéressantes : WFP (Windows File Protection), les composants

SxS (Side-by-Side) et la redirection des DLL. Ces trois fonctions aident les administrateurs

systèmes à résoudre un problème très ennuyeux posé par les DLL, qui empêche deux

ou plusieurs applications partageant des composants de fonctionner indépendamment

l'une de l'autre. Les nouvelles fonctions de Windows 2000 font un grand pas en

avant vers l'élimination de cet obstacle.

Connecter votre petit réseau à l’Internet

par Mark Minasi

Un des principaux problèmes que rencontrent les administrateurs de réseaux est

la connexion des LAN à l'Internet. Ce mois-ci, nous allons donc voir quelles sont

les dernières méthodes pour cela et nous comparerons certaines des nouvelles possibilités

de routage qu'offrent, aux petits groupes, les fonctions ICS (Internet Sharing

Connexion) et NAT (Network Address Translation) de Windows 2000.

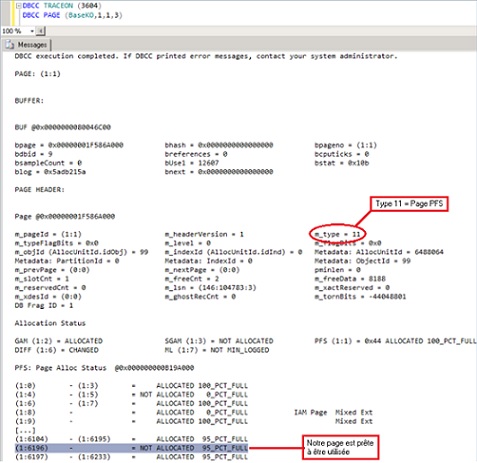

Initiation à la sécurité de SQL Server

Les administrateurs système Windows 2000 et Windows NT portent souvent plusieurs casquettes. Celle d’administrateur SQL Server en fait partie. Or voici que Microsoft vient de réaliser un travail surprenant en automatisant un grand nombre de tâches dans SQL Server 7.0.

Beaucoup d'entreprises ne voient pas la nécessité d'embaucher un administrateur de base de données à plein temps et engagent à sa place un administrateur Windows 2000 ou NT pour assumer ces responsabilités. En même temps, la quantité d'informations confidentielles stockées dans les bases de données SQL Server ne cesse d'augmenter dans les entreprises. Si vous démarrez dans l'administration de base de données, un peu d'aide ne sera probablement pas superflue pour comprendre le modèle de sécurité de SQL Server et comment configurer la sécurité pour accorder l'accès à la base de données à ceux qui en ont besoin et en empêcher les accès inopportuns.

Le modèle de sécurité de SQL Server 7.0 est nettement amélioré par rapport aux précédentes versions et plus étroitement intégré avec la sécurité de Windows 2000 et NT, dont elle est très proche. Si vous avez une installation SQL Server 6.5 et que vous n'avez pas un administrateur de base de données à plein temps, je vous conseille de passer à SQL Server 7.0, qui est infiniment plus facile à administrer. Pour rédiger cet article, j'ai utilisé SQL Server 7.0 sous Windows NT 4.0, mais on peut appliquer les mêmes instructions et les mêmes problèmes de sécurité à Windows 2000, qui ne présente pas de différences majeures avec SQL Server 7.0, à part quelques boîtes de dialogue mentionnant " Windows NT/2000 " au lieu de " Windows NT ".

Le modèle de sécurité de SQL Server 7.0 est nettement amélioré par rapport aux précédentes versions

En attendant le Web…

De nombreux sites envisagent la mise en oeuvre de fonctions Web sur l'AS/400 - dès qu'ils auront bouclé leurs projets An 2000.

Vous connaissez probablement des gens qui "pour faire comme le voisin", achètent le dernier article à la mode. Le spécialiste AS/400 que vous êtes se demande-t-il parfois comment son site se situe par rapport aux autres? Votre équipe AS/400 est-elle à la pointe de l'innovation, ou votre société est-elle timorée face aux évolutions technologiques?

Lire l'article

Attention! Méthode de Bugbuster

par Jeremy Likness

Les vrais professionnels analysent les problèmes de manière exhaustive avant de

recourir au débogueur ILE.

Les informaticiens professionnels chargés de repérer et d'éradiquer les bogues

ont une priorité : éliminer les problèmes techniques aussi rapidement que possible.

Par conséquent, ils ont tendance à s'en remettre énormément au débogueur ILE RPG.

Mais, éradiquer des bogues sur un AS/400 représente bien plus qu'une simple question

de commodité. Une bonne stratégie de déboguage implique au moins une part d'analyse

manuelle des données et/ou du code source afin de déterminer exactement comment

un bogue a pu se glisser entre les mailles du filet. Il est également recommandé

de conduire des opérations de suivi afin d'identifier et d'éliminer tout problème

potentiel révélé par le processus de déboguage.

En adoptant une stratégie de déboguage exhaustive plutôt qu'une approche de type

"le plus rapidement possible", on améliore sa maîtrise de l'AS/400 et de son environnement

applicatif. Fort de cette expertise, lorsque vous utiliserez effectivement le

débogueur, vous gagnerez énormément de temps. Pour une introduction au "code de

conduite de l'exterminateur de bogues averti", consultez l'encadré "Critters 101".

Dans le présent article, je fournis une méthode de base pour le déboguage des

systèmes, et présente plusieurs ressources importantes. Pour de plus amples renseignements

sur le déboguage sur AS/400, consultez les articles "ILE à l'oeuvre : le débogueur",

NEWSMAGAZINE, octobre 1997 et "Le déboguage des batchs sans peine", NEWSMAGAZINE,

mai 1997.

Les informaticiens professionnels ont tendance à s'en remettre énormément

au débogueur ILE RPG

Pour un management informatique efficace

par Jeremy Likness

Apprenez à constituer une équipe et à maintenir sa productivité

Dans l'univers sportif, les entraîneurs de football mettent à la disposition de

leurs joueurs d'une part des séances d'entraînement et une équipe d'encadrement,

et d'autre part, ils leurs communiquent des stratégies ciblant l'objectif ultime,

à savoir : remporter la victoire.

Pour atteindre cet objectif, les joueurs assument leurs rôles respectifs, marquant

des points ou bloquant les avancées de l'équipe adverse.

En raison des changements rapides dans les technologies de l'information, une

équipe compétente et motivée est essentielle au succès et à la croissance d'une

entreprise. Aussi, les directeurs informatiques (entraîneurs dans l'univers informatique)

doivent encourager leurs équipes afin de travailler à un niveau optimal. Mais

comment motiver une équipe pour qu'elle donne le meilleur d'elle-même ?

Voici quelques stratégies clés pouvant contribuer à vous aider à devenir un meilleur

chef d'équipe informatique.

Mettre Exchange 2000 en Cluster, concepts de base

par Jerry Cochran

Avec la sortie de Microsoft Exchange 2000 Enterprise Server, les déploiements

d'Exchange Server peuvent à présent tirer pleinement profit de Windows 2000 Cluster

Service (baptisé MSCS - Microsoft Cluster Server - dans Windows NT). (Bien qu'Enterprise

Server soit la seule version supportant le clustering, on l'appellera simplement

Exchange 2000 dans le reste de cet article). Le clustering Exchange 2000 risque

de devenir un élément essentiel pour les organisations désireuses de faire monter

en puissance leurs déploiements d'Exchange 2000 : le support par Exchange 2000

du clustering actif/actif peut accroître la disponibilité et devenir la pierre

angulaire de la consolidation des serveurs. Que vous débutiez dans le clustering

ou que vous ayez déjà déployé des clusters dans Exchange Server 5.5, la meilleure

approche pour déployer des clusters Windows 2000 est de commencer par étudier

la technologie et de planifier ensuite votre implémentation.

« open source »">

« open source »">

L’avenir de la PKI passe par l’approche

« open source »

par René Beretz

Les infrastructures à clé publique (PKI : Public Key Infrastructure) génèrent

un intérêt croissant. Leur succès devrait s'amplifier avec des solutions " open

source " qui en abaisseront le coût.

La PKI (Public Key Infrastructure) est une solution globale de sécurité. Elle

se compose de systèmes de chiffrement symétrique et asymétrique, de certificats

numériques permettant l'authentification des individus et des entités ainsi que

de signatures électroniques qui garantissent l'intégrité des données transmises

et la non-répudiation des messages.

Le chiffrement se fait par une combinaison de clés publiques et privées. Les données

sont chiffrées symétriquement, c'est-à -dire au moyen de clés publiques, librement

diffusées. Le mode asymétrique implique, en plus de la clé publique, une clé privée

connue d'une seule personne ; celle-ci renforce la confidentialité du message

et peut servir à garantir l'identité de l'expéditeur. Ce mode sert, en particulier,

à coder une signature électronique, associée à l'identité de l'expéditeur et au

message transmis. En France, un décret de loi récent autorise l'usage de la signature

électronique pour authentifier des actes officiels.

En France, un décret de loi récent autorise l'usage de la signature électronique

pour authentifier des actes officiels

Alternative aux systèmes de nom et de mot de passe, le certificat se situe au

coeur de la PKI pour authentifier les accès. La spécification RFC 2459 normalise

le certificat au sein de la famille de standards X.509 de l'IETF définissant la

PKI pour Internet. La norme est très ouverte : au-delà des champs obligatoires,

elle permet de tirer parti de la PKI pour les besoins de l'entreprise. Selon la

norme, un certificat contient trois sortes de champs :

· les champs obligatoires figés (le nom et le type de contenu sont précisément

définis) : nom, prénom, adresse électronique

· les champs optionnels dont seul le nom est fixé : pays, adresse, téléphone

· les champs d'extension dont le nom et le contenu sont libres : société, établissement,

département, service, etc.

En pratique, la mise en oeuvre d'une PKI fait intervenir plusieurs acteurs :

· L'autorité de certification (interne ou externe) définit les règles d'attribution

des certificats : elle joue le rôle de tiers de confiance. Cette fonction peut

être assurée en interne par un service indépendant comme l'administrateur de réseau

ou par une société extérieure.

· L'opérateur de certification gère la production des certificats numériques.

C'est souvent une société spécialisée (tierce partie) comme Certplus ou Verisign.

Une même entité joue souvent le rôle d'opérateur de certification et d'autorité

de certification.

· L'autorité d'enregistrement gère les demandes de certificats, vérifie les critères

et demande leur fabrication à l'opérateur ou à l'autorité de certification.

· L'autorité de validation conserve une liste des certificats révoqués afin de

vérifier la validité des certificats.

La PKI prend en charge ces fonctions au moyen de serveurs : serveur de certificats,

serveur d'enregistrement, serveur de révocation. Lorsque la PKI est implantée

en ligne, c'est une chaîne de traitement qui prend en charge l'ensemble des procédures

du début jusqu'à la fin. Le protocole de négociation, qui vérifie l'identité de

toutes les personnes impliquées, se déroule en plusieurs étapes :

1. Une entité fait une demande de certificat.

2. La PKI envoie au demandeur la clef publique codée.

3. L'utilisateur déchiffre le message avec sa clef privée et retourne un accusé

de réception au système pour s'identifier.

4. La PKI enregistre le certificat et en autorise l'utilisation.

Le processus peut fonctionner de plusieurs manières : soit le serveur d'enregistrement

fonctionne automatiquement sans intervention humaine, soit une personne physique

fait fonction d'autorité d'enregistrement sur le site de la PKI. C'est à chaque

société de décider de sa politique dans le domaine. Un certificat est toujours

créé pour une période déterminée, et suit donc un cycle de vie. Ce cycle peut

être géré de manière automatiqu

ASP : apogée ou déclin ?

par Nahid Jilovec

J'ai récemment parlé des échecs répétés enregistrés par les sites .com au moment

où une kyrielle de start-up de l'Internet ne cessent de voir leur commerce péricliter.

Ces faillites sont provoquées par de nombreux facteurs, mais la principale raison

réside en l'absence de ressources financières supplémentaires. Cette tendance

s'est élargie récemment au marché des ASP. Les ASP ferment leurs portails les

uns après les autres, abandonnant leurs clients à leur sort.

Les ASP ont souvent fait la Une au cours des deux dernières années

Contrôler les stratégies de groupe

par Randy Franklin Smith

Une stratégie de groupe est un outil complexe qui permet une gestion centralisée

des ordinateurs et des utilisateurs de Windows 2000. Mais si on ne comprend pas

comment elle est appliquée par Windows 2000, on court le risque de se tirer une

balle dans le pied. Il est très facile de mettre en oeuvre une combinaison de paramètres

qui s'annulent réciproquement ou provoquent des résultats inattendus.

Les stratégies de groupe ne sont pas forcément d'un fonctionnement simple. On

peut en effet être persuadé d'avoir activé dans l'ensemble du réseau un paramètre

de sécurité important, pour finalement découvrir qu'il a été, par inadvertance,

désactivé sur un sous-ensemble de systèmes. Ce type d'erreur peut être simplement

gênant, s'il s'agit d'un paramètre administratif, mais dévastateur s'il s'agit

d'un paramètre de sécurité. Pour utiliser efficacement la Stratégie de groupe,

il faut comprendre comment Windows 2000 utilise les Objets de stratégie de groupe

(GPO) pour appliquer les stratégies, la séquence d'application des GPO et les

options de traitement qui permettent de l'optimiser.

Faciliter la migration vers Windows 2000 avec ADMT

par Martin McClean

Au fur et à mesure que Windows 2000 s'affirme sur le marché informatique, les

entreprises sont de plus en plus nombreuses à envisager la migration de leurs

environnements Windows NT 4.0. Pour migrer un réseau de Windows NT 4.0 vers Windows

2000 (en effectuant une migration des forêts entre elles), il existe deux choix

possibles : mettre à niveau les domaines ou les restructurer.

Une mise à niveau des domaines, ou mise à niveau sur place, consiste à migrer

le PDC et les BDC d'un domaine Windows NT 4.0 vers Windows 2000 Server. C'est

la méthode de migration la plus commune et la voie la plus directe, la moins risquée

à suivre.

Une restructuration, ou consolidation de domaines, consiste à créer une forêt

Windows 2000 et à y migrer les domaines Windows NT 4.0 existants. Cette méthode

permet de concevoir une forêt idéale et de consolider ou de fusionner des domaines

NT 4.0, si nécessaire. Elle permet aussi de revenir à l'environnement Windows

NT existant à tout moment, puisqu'elle établit un environnement parallèle pour

migrer le réseau. Elle permet donc un développement permanent de la structure

Windows 2000, tout en préservant l'ancien environnement de production Windows

NT.

Jusqu'à récemment, la majorité des migrations étaient des mises à niveau sur place.

L'autre méthode, à savoir la restructuration des domaines, posait souvent des

problèmes pour réaliser une migration en douceur des utilisateurs et des groupes

entre les domaines. Pour les résoudre, Microsoft a sorti l'outil AMDT (Active

Directory Migration Tool). Il s'agit d'un ensemble d'assistants de migration faciles

à utiliser, prenant chacun en charge une tâche distincte. Avec eux, la mise en

oeuvre d'une restructuration de domaines devient un jeu d'enfant.

Les plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution