Stockage, pour aller plus loin

Avec Reporting Services 2008 R2, Microsoft démocratise encore un peu plus les usages en matière de Reporting dans l’entreprise, en plaçant entre les mains des utilisateurs finaux un outil à la fois puissant, polyvalent et simple d’emploi, qui leur permet de concevoir et partager aisément des rapports

Une productivité accrue dans la conception des rapports

L’une des évolutions majeures de la version 2008 R2 de Reporting Services est certainement la notion de librairie de composants réutilisables entre rapports.

Le principe est de créer un premier rapport, puis de définir les éléments à publier dans la librairie. Les éléments publiables

Simplifier la création de rapport avec SQL Server

Reporting Services 2008 R2 suit les tendances du marché et propose des nouveaux connecteurs d’accès aux données pour simplifier la création de rapports. La version 2008 avait introduit un connecteur SAP NetWeaver BI couplé à un assistant de création de requête en mode graphique.

La

Configurer l’authentification

Nous configurons l’authentification de bordure sur la base d’ADFS. Un nouveau type de N « repository » vient d’arriver pour cela. Une fois ce type sélectionné, nous indiquons l’URL du serveur ADFS interne (l’url est complexe, mais toujours identique), puis nous cliquons « retrieve Metadata », et nous voyons apparaître la liste

Lire l'article

Publication d’applications et Direct Access avec UAG

Pour les utilisateurs de Sharepoint (MOSS), sachez que la version RTM de MOSS 2010 est maintenant supportée (la version beta l’était déjà). Vous retrouverez donc pour ce produit toutes les optimisations demandées par les équipes produits comme les « Alternate Access Mappings (AAM) », le Single Sign On,

IBMi Registres spéciaux

Par ailleurs, vos propres programmes applicatifs peuvent attribuer des valeurs à des registres client spéciaux. Vous pourriez ainsi collecter facilement des données de moniteur de base de données pour certains programmes ou modules spécifiques plutôt que pour toute l'application. Les registres spéciaux client ne sont pas

Les filtres de moniteur de base de données

Les filtres de moniteur de base de données remontent à la version V5R3. Depuis, leur rôle a été étendu au fil des releases. Retenons-en deux : un filtre utilisateur (FTRUSER) pour restreindre la collecte de données aux seules instructions SQL exécutées par un certain utilisateur ; et

Des incidents de sécurité à 250 000 euros

Un sondage conduit par le Ponemon Institute met en évidence le caractère inéluctable des attaques informatiques envers les entreprises, et ce quels que soient leur taille et leur secteur d’activité.

Commandé par Juniper Networks et réalisé auprès de professionnels IT et de responsables de la sécurité des systèmes d’information anglais, allemands et français, il indique que 84 % des entreprises estiment avoir été victimes d’incidents de sécurité au moins une fois au cours des 12 derniers mois.

Lire l'article

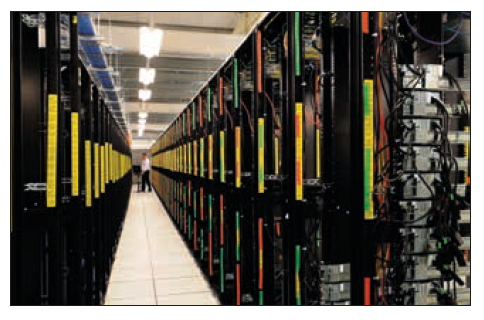

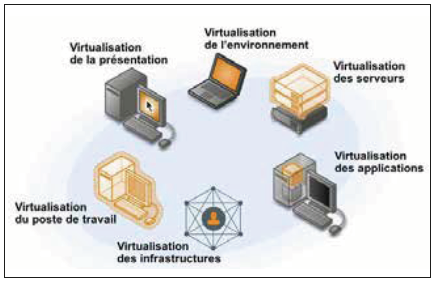

Haute disponibilité et stockage virtualisé

L’important est d’avoir une continuité de service avec basculement automatique si nécessaire. Les applications doivent être disponibles 24h / 24 et il est essentiel d’utiliser des infrastructures délocalisées. En ce sens, la virtualisation est l’une des couches qui permet « d’approcher » les services demandés par les utilisateurs.

MTI certifié par Cisco

MTI est reconnu officiellement « Authorized Technology Provider » de l'offre « Data Center Unified Computing » de Cisco.

Le consultant et l'intégrateur accède à la certification Cisco ATP UCS lui donnant toute latitude pour conseiller, vendre et installer son offre intégrée dédiée à l'équipement des datacenters.

Lire l'article

Restauration et archivage : les nouvelles offres cloud d’IBM

IBM annonce de nouveaux services cloud qui permettent aux clients de protéger, stocker et récupérer leur données les plus critiques en quelques minutes en cas de sinistre.

Les sinistres peuvent causer des dégâts important à une entreprise en termes de perte de données et de revenus.

Lire l'article

sécurité réseau

Pour chacun des quatre piliers de la sécurité des points d’extrémité, le marché propose vraisemblablement des technologies de sécurité réseau, de gestion de réseau et de continuité de l’activité des services réseaux qui sont soit sous-exploitées, soit pas encore déployées par la majorité des structures. Ainsi,

Résilience du réseau

La résilience du réseau vise à assurer un basculement (fail-over) transparent des actifs. Dans ce domaine, les techniques idéales doivent permettre de reconfigurer le réseau en temps réel lorsque les performances se dégradent. Ce pilier est similaire à la résilience des points d’extrémité, en ce sens que

Définir les priorités sur le réseau

L’objectif de cette approche est de veiller à ce que votre infrastructure puisse toujours répondre aux besoins en bande passante des applications. Cette considération s’applique non seulement aux périodes bien connues de pics de demande, mais aussi aux pics inattendus de charges réseau, ainsi qu’aux attaques distribuées

Résilience des points d’extrémité

La résilience des points d’extrémité doit veiller à ce que les informations d’état concernant les périphériques et applications soient collectées et analysées en continu. Ainsi, des dysfonctionnements de périphériques ou d’applications peuvent être réparés automatiquement, sans risquer d’interrompre la bonne marche de l’entreprise.

Les

Renforcer les points d’extrémité

L’objectif du premier pilier est de s’assurer que les actifs du réseau utilisent les toutes dernières technologies pour se défendre contre les attaques informatiques, dont les plus courantes sont les pièces jointes douteuses, les vers qui se propagent sur le réseau et tout ce qui peut menacer vos

Lire l'article

5 piliers de la sécurité réseau

Le fondement essentiel des quatre piliers est de maintenir le réseau opérationnel, même s’il est exposé à une attaque. La première étape vise à identifier les points d’extrémité. Dans ce modèle, un point d’extrémité représente n’importe quel périphérique servant à accomplir le travail concret, à savoir les postes de

Lire l'article

4 piliers de la sécurité réseau

Les réseaux d’entreprise et leurs actifs sont la cible d’attaques extérieures incessantes. Pour ne rien arranger, le périmètre de ces réseaux est complètement perméable, notamment aux attaques DDoS, arme préférée des groupes Anonymous et LulzSec.

Les entreprises qui utilisent une infrastructure informatique sécurisée souhaitent, dans leur majorité, préserver la parfaite continuité de l’activité. Toutefois, comme les intrus peuvent mettre à mal l’ordinateur ou le périphérique mobile d’un utilisateur, le serveur ou une application, les environnements d’entreprise subissent fréquemment des arrêts d’exploitation.

Lire l'article

IBM Connections gère la conformité des réseaux sociaux en entreprise

L’utilisation des réseaux sociaux dans l’environnement de travail se généralise.

D’après l'étude CIO Study IBM de 2011, 55% des CIO prévoient d’investir dans la collaboration et les réseaux sociaux pour renforcer la compétitivité de leur entreprise ces cinq prochaines années.

Lire l'article

.paris, .sport, .bzh : tout savoir sur les nouvelles extensions du web

Stéphane Van Gelder est directeur de la société de gestion de nom de domaine Indom et président de la GNSO (Generic Names Supporting Organisation).

La GNSO est une des instances de l’ICANN, autorité de régulation en charge de l'attribution des noms de domaines. Depuis Singapour où il participe aux travaux de l'ICANN, il nous dit tout sur l'arrivée, encore lointaine, des nouvelles extensions sur internet, qui vont notamment permettre aux entreprises de personnaliser davantage leurs sites.

Lire l'articleLes plus consultés sur iTPro.fr

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA