Vous vous demandez peut-être pourquoi la structure de données SavObjParms a besoin d'une taille pour les données et pour tout l'enregistrement ?

Champs RcdLen et DataLen

Après tout, comme l’API connaît la taille des champs RcdLen et KeyNbr, il serait facile de les soustraire de la longueur d’enregistrement pour obtenir la longueur de données, ou inversement.

C’est en effet une bonne question. En fait, c’est principalement une question de limites. Les entiers binaires de quatre octets sont mieux manipulés s’ils se trouvent tous dans une limite de quatre octets. Ainsi, si l’on a des données de 14 octets (comme une liste de noms d’unités ou de bibliothèques avec un seul élément), et si l’on y ajoute les trois entiers, la longueur d’enregistrements est alors de 26 octets, ce qui placerait le prochain enregistrement au milieu d’une limite de quatre octets (figure 7).

À l’adresse x’0021′ du dump vous pouvez voir que x’1A’, qui est la fin de l’entier, se trouve au milieu de la première colonne. Il en est ainsi parce qu’il démarre à l’adresse x’001E’.

Pour maintenir une limite de quatre octets plus efficace, vous pourriez augmenter la longueur d’enregistrement à 28 octets tandis que la longueur des données resterait, bien entendu, à 14 octets (figure 8). Les deux octets qui restent inutilisés importent peu. À présent, dans le dump, ce même entier démarre à x’0020′ et finit à x’0023′, ce qui convient parfaitement.

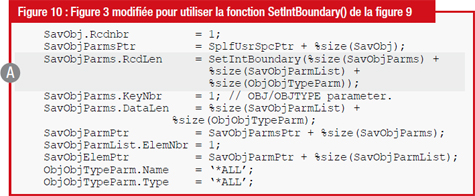

Pour plus d’efficacité encore, j’ai aussi créé une fonction interne appelée SetIntBoundary() (figure 9). Si la longueur n’est pas exactement divisible par quatre, elle renverra une longueur augmentée. Si elle est exactement divisible, elle renverra la longueur originale.

À présent, le calcul de la longueur dans la figure 3 peut-être modifié pour inclure cette nouvelle fonction (A en figure 10).

Téléchargez cette ressource

Guide de Cyber-résilience pour Microsoft 365

La violation de votre tenant M365 va au-delà d’un simple incident de cybersécurité. Elle peut entraîner une interruption opérationnelle généralisée, des perturbations commerciales et une exposition de vos données sensibles. Découvrez les méthodes et technologies pour évaluer, comparer et renforcer votre posture de sécurité Microsoft 365.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Souveraineté numérique : réinvestir les fondations pour sortir de la dépendance à Microsoft

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- CESIN : un baromètre qui mesure le risque cyber réel

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer