Voyons quelques-unes des charges de

travail que l'on peut faire migrer sur

une partition Linux sur iSeries.

Service de noms. Linux est un bon candidat pour fournir

des solutions de service de noms. On peut utiliser DNS

(Domain Name System) pour fournir l'association de noms

et DHCP (Dynamic Host Configuration

Charges de travail concernées par la migration

Protocol) pour permettre

la configuration dynamique des adresses IP client, et

l’information de configuration des réseaux via le serveur

Linux. En principe, le service de noms n’est pas très exigeant

en ressources (processeur et disque), et on peut établir une

partition relativement discrète. Lorsqu’on élabore une solution Linux, il ne faut pas oublier

que celui-ci est un vrai système d’exploitation multi

tâches dans lequel les applications tournent dans leur propre

espace environnemental. Cela permet à une seule instance

de Linux de supporter plusieurs charges de travail (ou solutions)

sans craindre que l’éventuelle défaillance d’une application

affecte les autres ou, pis encore, le système d’exploitation

sous-jacent lui-même. Les services de noms, comme

DNS et DHCP, se combinent bien avec d’autres services

(comme le service de fichiers) pour réduire le nombre d’instances

du système d’exploitation à gérer. Cette réduction se

traduit par des économies dans la gestion de l’infrastructure

IT.

Pare-feu. Les solutions pare-feu trouvent toute leur place

sur la plate-forme Linux. On trouve des solutions pare-feu

open-source et d’applications commerciales pour Linux sur

l’iSeries. Les distributions Linux incluent NetFilter, la solution

pare-feu open-source qui assure le filtrage des paquets et le

support de NAT (Network Address Translation). En outre,

Stonesoft a annoncé récemment que sa solution StoneGate

Firewall et VPN sera disponible pour l’iSeries.

Les solutions pare-feu doivent intégrer les aspects architecturaux

suivants :

- Une partition pare-feu doit avoir sa propre NIC (Network

Interface Card) pour s’assurer que tout le trafic réseau à

« vérifier » passe par le pare-feu avant d’être mis à disposition

des processus ou serveurs en aval. - Il faut utiliser des connexions LAN virtuelles pour transmettre

les paquets vérifiés à d’autres partitions Linux, serveurs

Windows (IXS/IXA) ou partitions OS/400. - En principe, l’établissement d’un pare-feu ne demande pas

une grande quantité de DASD. - De la même manière, l’établissement d’un pare-feu ne demande

pas généralement beaucoup de traitement CPU.

Rappelons que le partitionnement logique iSeries permet

l’allocation d’unités virtuelles et physiques (ou réelles) à

la même partition. On a donc toute la souplesse nécessaire

pour créer des structures réseau adaptées aux besoins de

l’entreprise. Comme le montre la figure 1,

vous pouvez utiliser des adaptateurs de réseau

réels pour amener le trafic externe dans

le pare-feu Linux et vous pouvez utiliser des

LAN virtuels multiples pour construire une «

DMZ » (zone démilitarisée) dans le système

iSeries.

Filtrage du e-mail. Il existe plusieurs solutions

open-source pour scanner le courriel

entrant afin de s’assurer que seul le courriel

authentifié/acceptable est retransmis aux programmes

de traitement du courrier et aux

utilisateurs finaux. Parmi ces solutions, on

trouve :

- Procmail Attachment Sanitizer (assainit le

e-mail d’après le contenu : en-têtes, corps

et pièces jointes ; filtre les messages d’après

les extensions ou les mots que contient le

e-mail. - Spam Assassin (par diverses méthodes, différencie le spam

des autres types de e-mail ; un système d’auto-apprentissage

combiné à l’entrée utilisateur, facilite le perfectionnement

du filtre ; on peut créer des listes noires et des listes

blanches pour autoriser et interdire du trafic). - La fonction de filtrage du e-mail est une bonne fonction à

combiner au pare-feu (c’est-à -dire, la même instance Linux

dans une partition logique peut supporter les fonctions de

filtrage pare-feu et e-mail). - La plupart des solutions de filtrage ne demandent pas

beaucoup de ressources disque ou processeur. - La définition des ressources pour la partition doit être

souple pour permettre des changements dynamiques

du processus quand la demande de charge de travail augmente (comme dans le cas d’une attaque de virus) sur

le filtre de e-mail. - La partition qui assure la fonction filtre de e-mail doit être

placée (du point de vue de la structure réseau) devant

l’agent de transport de courrier et, si on est sur le même

système iSeries, le e-mail authentifié (transmis) doit être

transféré de la partition du filtre e-mail au serveur de mail

au moyen d’une connexion LAN virtuelle. - Tomcat est une solution open-source bien connue qui supporte

les JSP (Java Server Pages) et les servlets (voir

jakarta.apache.org). - WebSphere, offert pour PPC Linux depuis l’été dernier,

peut aussi être utilisé pour servir des JSP. - Bénéficier de l’aspect modulaire d’Apache pour construire

un serveur Web avec le support nécessaire pour la mise en

oeuvre. - Pour mettre en oeuvre des solutions Web basées sur Linux

HA (highly available), il faut songer à utiliser

des composants provenant du projet

LVS (Linux Virtual Server) (linuxvirtualserver.

org). - Quand vous migrez d’un serveur de fichiers existant vers

SAMBA dans Linux, posez-vous la question de savoir si vous

utilisez actuellement des ACL (Access Control Lists). Si oui,

votre solution doit les supporter et vous devrez prendre les

mesures nécessaires pour que l’information ACL provenant

de l’implémentation existante soit capturée et mise

en oeuvre sur le nouveau serveur de fichiers. - Si votre environnement actuel emploie des contrôleurs de

domaines pour l’authentification, songez à intégrer

SAMBA/Linux avec le contrôleur de domaines existant, à

faire migrer la fonction contrôleur de domaines sur Linux,

ou à utiliser une solution hybride dans laquelle le contrôleur

de domaines est implémenté sur une carte IXS dans

l’iSeries. - S’il s’avère nécessaire d’agrandir par la suite l’espace de

stockage des serveurs de fichiers, vous devez utiliser LVM

lors de l’implémentation initiale.

Une solution pratiquant le filtrage du courriel doit tenir

compte des points suivants :

Service Web. Apache, un serveur Web open-source, est le

serveur Web le plus répandu sur la plate-forme Linux. En fait,

Apache est le serveur Web le plus répandu quelle que soit la

plate-forme, puisqu’il équipe environ 63 % des sites Web.

Apache traite le contenu statique et supporte les scripts ASP

(Active Server Pages) et CGI.

En plus d’Apache, il existe d’autres serveurs d’applications

Web pour Linux :

Dans la mise en oeuvre d’applications Web sur Linux sur

iSeries, il faut tenir compte de plusieurs aspects architecturaux

:

Service de fichiers. Linux reconnaît

les protocoles de serveurs de fichiers

standard, y compris FTP pour le transfert

de fichiers vers des, et à partir de, systèmes

Linux et NFS (Network File

System). Cela, pour assurer le partage de

fichiers avec d’autres systèmes Linux/Unix

dans un environnement client/serveur. En outre, Linux permet

le partage de fichiers dans un environnement réseau

Windows par l’utilisation du package SAMBA open-source.

Bien que j’explique plus en détail l’utilisation de SAMBA

dans l’article « Consolidation des serveurs de fichiers avec

Linux sur iSeries », certains aspects architecturaux méritent

un commentaire.

Téléchargez cette ressource

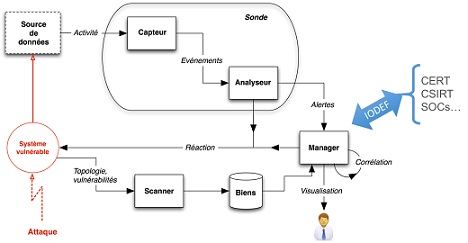

État des lieux de la réponse à incident de cybersécurité

Les experts de Palo Alto Networks, Unit 42 et Forrester Research livrent dans ce webinaire exclusif leurs éclairages et stratégies en matière de réponses aux incidents. Bénéficiez d'un panorama complet du paysage actuel de la réponse aux incidents et de sa relation avec la continuité de l'activité, des défis auxquels font face les entreprises et des tendances majeures qui modèlent ce domaine. Un état des lieux précieux pour les décideurs et professionnels IT.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?