Heureusement, IBM a corrigé ce problème dans la V2R2.

CL en version 2.2

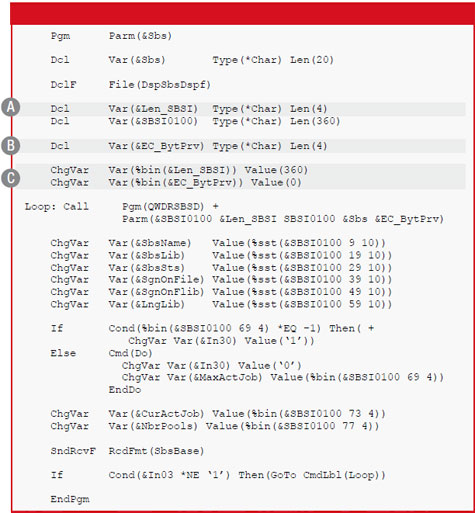

À partir de cette version, CL a été amélioré avec le built-in %binary, ou %bin, qui permet à un développeur CL de traiter une variable *CHAR (ou une souschaîne d’une variable *CHAR) comme si elle contenait une valeur numérique binaire. La figure 8 montre comment le built-in %bin réduit sensiblement le travail d’implémentation du CPP DSPSBSDFN en utilisant CL.

(((IMG6714)))

Figure 8 : Appeler l’API QWDRSBSD et traiter les données caractères et binaires en utilisant les possibilités CL V2R2

En comparant les programmes des figures 7, 8 et 9, vous constaterez une nette amélioration de la productivité. Les initialisations en hexadécimal faites en A et B de la figure 7 sont remplacées par les commandes CHGVAR en C de la figure 9 en utilisant les valeurs décimales réelles 360 et 0. Plus important encore, tous les DCL pour &Neg1, &Zero, et les diverses variables &Pos* en A de la figure 8 ont disparu, ainsi que les commandes IF et CHGVAR en B de la figure 8. Ils ont été remplacés par des tests IF plutôt simples et/ou par des assignations directes des bonnes valeurs pour les variables &MaxActJob, &CurActJob, et &NbrPools en utilisant CHGVAR.

Pour compiler le CPP DSPSBSDFN, vous pouvez choisir CRTCLPGM PGM(DSPSBSDFN) ou CRTBNDCL PGM(DSPSBSDFN). Mais à partir de la version i 5.3, IBM offre de très puissantes fonctions CL qui, dans bien des cas, remplacent avantageusement ces built-ins.

Téléchargez cette ressource

Mac en entreprise : le levier d’un poste de travail moderne

Ce livre blanc répond aux 9 questions clés des entreprises sur l’intégration du Mac : sécurité, compatibilité, gestion, productivité, coûts, attractivité talents, RSE et IA, et l’accompagnement sur mesure proposé par inmac wstore.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- L’IA sous contrôle : un impératif pour la souveraineté des entreprises

- CESIN : un baromètre qui mesure le risque cyber réel

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer